Il mio provider Internet può davvero vendere i miei dati? Come posso proteggermi?

Di recente potresti aver sentito molte notizie sui provider di servizi Internet (ISP) che monitorano la tua cronologia di navigazione e vendono tutti i tuoi dati. Che cosa significa questo e come puoi proteggerti meglio?

Cosa è successo

CORRELATO: Cos'è la neutralità della rete?

Tradizionalmente, la Federal Trade Commission (FTC) è stata incaricata della regolamentazione degli ISP . All'inizio del 2015, la Federal Communications Commission (FCC) ha votato per riclassificare l'accesso a Internet a banda larga come servizio "common carrier", come parte di una spinta per la neutralità della rete. Ciò ha spostato la regolamentazione degli ISP dall'FTC all'FCC.

La FCC ha quindi posto delle restrizioni su ciò che gli ISP erano e non erano autorizzati a fare con i loro clienti. Agli ISP verrebbe impedito di reindirizzare il traffico di ricerca, iniettare pubblicità aggiuntive nelle pagine Web e vendere dati dell'utente (come la posizione e la cronologia di navigazione), tra le altre pratiche redditizie a spese degli utenti.

Nel marzo 2017, il Senato e House ha votato una risoluzione del Congressional Review Act (CRA) per abrogare le norme sulla privacy della FCC e impedire che vengano adottate normative future. La loro giustificazione per il disegno di legge era che aziende come Google e Facebook potevano vendere queste informazioni e che i regolamenti impedivano ingiustamente agli ISP di competere. I legislatori hanno affermato che poiché Google ha all'incirca una quota di mercato dell'81% nella ricerca, hanno più controllo sul mercato di qualsiasi ISP. Mentre il dominio di Google nella ricerca è reale, gli utenti di Internet hanno la possibilità di evitare Google, o Facebook o qualsiasi altro sito. La maggior parte delle persone usa Google per la ricerca, ma ci sono molte altre opzioni ed è facile da cambiare. Utilizzando strumenti come Privacy Badger, è abbastanza facile evitare le analisi di Google o di Facebook sul Web. In confronto, tutto il tuo traffico Internet passa attraverso il tuo ISP, e pochissimi americani hanno più di una o due scelte.

Il conto è stato firmato dal Presidente all'inizio di aprile. Anche se non tutti i regolamenti della FCC sono entrati in vigore prima di essere annullati, questo è ancora un duro colpo per la privacy degli americani online. Poiché gli ISP sono ancora classificati come corrieri comuni, nessun altro organismo di regolamentazione ha il controllo per ripristinare queste regole.

Notiziario, ma non così nuovo

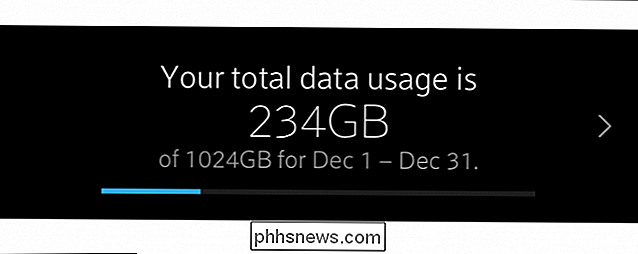

Molti regolamenti della FCC dovevano iniziare nel 2017 e 2018. I grandi ISP hanno stato il monitoraggio dei loro utenti per anni. Notevolmente utilizzato Verizon per iniettare un supercookie in tutte le richieste dei browser dei propri clienti, consentendo loro (e terze parti) di rintracciare i singoli utenti sul web. Il supercookie veniva aggiunto alle richieste dopo che avevano lasciato i computer degli utenti, quindi non c'era modo di evitarli fino a quando Verizon non cedette e aggiunse un opt-out. Per un certo periodo, AT & T ha addebitato ai clienti un supplemento di $ 30 al mese per non tenere traccia dell'utilizzo di Internet. Questo caso è stato l'ispirazione per le norme sulla privacy della FCC.

È facile pensare: "Beh, non stiamo peggio di un anno fa." E questo potrebbe essere parzialmente vero. Viviamo sotto le stesse regole che eravamo allora; è solo che ora non cambieranno in meglio. Non è ancora possibile acquistare la cronologia di internet di un individuo; i dati sono resi anonimi e venduti agli inserzionisti e ad altre organizzazioni in blocco.

Tuttavia, questi nuovi regolamenti (che ora non entreranno in vigore) avrebbero creato un buco significativo nella privacy di Internet. Se si scava in profondità in dati resi anonimi, può essere facile scoprire il suo proprietario. Inoltre, c'è da sostenere che gli ISP sono, in effetti, a doppio tuffo. La posizione secondo cui questa sentenza mette gli ISP in uno spazio più competitivo con servizi come Google è un po 'ingenua. Gli ISP governano il "miglio finale" ai loro clienti, e noi già paghiamo un buon prezzo per accedervi.

Come posso proteggermi?

Molte persone sono preoccupate per il passaggio del conto e vogliono modi per proteggere se stessi dagli occhi curiosi del loro ISP. Fortunatamente, ci sono alcune cose che puoi fare per garantire la tua privacy. Molti di questi metodi sono finalizzati a proteggerti da quelli che chiamiamo attacchi Man-in-the-Middle (MitM). Il viaggio che i tuoi dati portano nel viaggio dal tuo PC a un server internet e passa attraverso una serie di intermediari. In un attacco MitM, un attore malintenzionato si inserisce nel sistema da qualche parte lungo quel viaggio allo scopo di intercettare, archiviare o persino modificare i dati.

Tradizionalmente, si presume che un MitM sia un cattivo attore che si inserisce nel processo; ti fidi dei router, dei firewall e degli ISP tra te e la tua destinazione. Tuttavia, se non ti puoi fidare del tuo ISP, le cose diventano più complicate. Tieni presente che questo si applica a tutto il traffico Internet, non solo a ciò che vedi nel tuo browser. La buona notizia (se puoi chiamarla così), è che gli attacchi MitM sono un problema abbastanza comune e vecchio che abbiamo sviluppato degli ottimi strumenti che puoi usare per proteggerti.

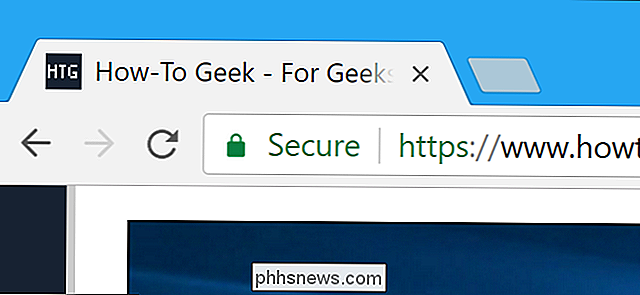

Usa HTTPS Dove puoi

RELATED : Che cos'è HTTPS e Perché dovrei preoccuparmi?

HTTPS crittografa la connessione tra il computer e un sito Web, utilizzando un protocollo chiamato TLS (o SSL precedente). In passato, questo principalmente utilizzato per informazioni sensibili come pagine di accesso o informazioni bancarie. Tuttavia, l'implementazione di HTTPS è diventata più semplice ed economica. In questi giorni, oltre la metà di tutto il traffico Internet è crittografato.

Quando si utilizza HTTPS, il contenuto dei pacchetti di dati viene crittografato, incluso l'URL effettivo che si sta visitando. Tuttavia, il nome host della destinazione (ad esempio, phhsnews.com) non viene crittografato, poiché i nodi tra il dispositivo e la destinazione dei dati devono sapere dove inviare il traffico. Anche se gli ISP non riescono a vedere cosa stai inviando su HTTPS, possono comunque sapere quali siti stai visitando.

Esistono ancora alcuni metadati (dati sui dati) che non è possibile nascondere usando HTTPS. Chiunque monitorizzi il tuo traffico sa quanto viene scaricato in una determinata richiesta. Se un server ha solo un file o una pagina di dimensioni specifiche, questo può essere un regalo. È anche facile determinare quali sono le richieste di tempo e quanto durano le connessioni (ad esempio, la durata di un video in streaming).

Mettiamo tutto insieme. Immagina che ci sia un MitM tra me e Internet, intercettando i miei pacchetti. Se sto usando HTTPS, potrebbero dire, ad esempio, che sono andato su reddit.com alle 23:58, ma non saprebbero se sto visitando la prima pagina, / r / technology, o un altro, meno -safe-per-lavoro pagina. Con sforzo, potrebbe essere possibile per loro per determinare la pagina in base alla quantità di dati trasferiti, ma è improbabile se si sta visitando un sito dinamico con un sacco di contenuti. Poiché carico la pagina una volta e non cambia in tempo reale, la lunghezza della connessione deve essere breve e difficile da imparare.

HTTPS è ottimo, ma non è una pallottola d'argento quando si tratta di proteggerti dal tuo ISP. Come affermato in precedenza, oscura il contenuto, ma non può proteggere i metadati. E mentre l'utente finale richiede poco o nessun sforzo, i proprietari dei server devono configurare i loro server per usarlo. Sfortunatamente, ci sono ancora molti siti Web che non supportano HTTPS. Inoltre, solo il traffico del browser Web può essere crittografato con HTTPS. Il protocollo TLS viene utilizzato in altre applicazioni, ma in genere non è visibile agli utenti. Ciò rende difficile dire quando-o se-il traffico dell'applicazione viene crittografato.

Usa una VPN per crittografare tutto il tuo traffico

CORRELATO: Che cos'è una VPN e perché dovrei averne bisogno?

Una rete privata virtuale (VPN) crea una connessione sicura tra il dispositivo e un punto di terminazione. È essenzialmente come avere una rete privata creata all'interno della rete pubblica, motivo per cui ci riferiamo spesso a una connessione VPN come tunnel. Quando si utilizza una VPN, tutto il traffico viene crittografato localmente sul dispositivo e quindi inviato attraverso il tunnel al punto di terminazione della VPN, solitamente un server su qualsiasi servizio VPN che si sta utilizzando. Al punto di terminazione, il tuo traffico decodificato, e quindi inviato insieme alla destinazione prevista. Il traffico di ritorno viene nuovamente inviato al punto di terminazione VPN, dove viene crittografato e quindi inviato nuovamente attraverso il tunnel.

Uno degli usi più comuni per le VPN è consentire ai dipendenti di accedere alle risorse aziendali in remoto. È considerata una buona pratica mantenere le risorse aziendali interne scollegate da Internet. Gli utenti possono eseguire il tunneling fino a un punto di terminazione VPN all'interno di una rete aziendale, che consente loro l'accesso a server, stampanti e altri computer, il tutto mantenendo nascosti a Internet.

Negli ultimi anni, le VPN sono diventate popolari per l'uso personale, per migliorare la sicurezza e la privacy. Prendi l'esempio della connessione Wi-Fi gratuita presso la caffetteria. È facile sniffare il traffico su reti Wi-Fi non sicure. È anche possibile che ti stia connettendo a una rete di gemelli malvagi - un falso punto di accesso Wi-Fi mascherato da uno legittimo - che spera di servire il malware. Se si utilizza una VPN, tutto ciò che possono vedere sono dati crittografati, senza indicazione di dove o con chi si sta comunicando. Il tunnel VPN fornisce anche l'integrità, il che significa che un utente malintenzionato non può modificare il traffico.

Quando si utilizza una VPN, l'ISP non può vedere o modificare ciò che sta attraversando il tunnel crittografato. Poiché tutto è crittografato fino a raggiungere il punto di terminazione, non sanno quali siti stai visitando o quali dati stai inviando. Gli ISP possono dire che stai usando una VPN e vedere il punto di terminazione della VPN (un buon indicatore del servizio VPN che stai usando). Inoltre sanno quanto traffico stai producendo in quali orari.

L'uso di una VPN può anche influire sulle prestazioni della rete. La congestione su una VPN può rallentare, ma in rari casi, è possibile ottenere velocità migliori su una VPN. È inoltre necessario verificare se la VPN perde informazioni.

CORRELATO: Come scegliere il miglior servizio VPN per le proprie esigenze

Le aziende e le università spesso forniscono accesso VPN gratuito per i propri utenti. Assicurati di controllare la politica di utilizzo; i loro amministratori probabilmente non vogliono che tu trasmetta video in streaming o che faccia qualcosa che non è correlato a lavorare sulla loro rete. In alternativa, puoi pagare per l'accesso a un servizio VPN, di solito $ 5-10 al mese. Dovresti fare qualche ricerca per scegliere la VPN migliore per le tue esigenze, ma abbiamo messo insieme una guida pratica per scegliere il miglior servizio VPN che ti possa aiutare lungo il cammino.

Tieni presente che devi essere in grado di fidati del tuo provider VPN. La VPN impedisce al tuo ISP di vedere il traffico con tunnel. Tuttavia, il tuo traffico deve essere decodificato una volta raggiunto il punto di terminazione, in modo che il punto di terminazione possa inoltrarlo alla destinazione corretta. Ciò significa che il tuo provider VPN può vedere queste informazioni. Molti servizi VPN sostengono di non registrare, utilizzare o vendere il tuo traffico. Tuttavia, spesso non c'è modo di dire se seguiranno o meno queste promesse. Anche se sono onesti, è possibile il loro ISP sta estraendo i dati.

In particolare, dovresti diffidare delle VPN libere. Ultimamente, le estensioni del browser VPN sono diventate popolari, in gran parte a causa del loro basso / nessun costo e facilità d'uso. L'esecuzione di un servizio VPN è costosa e gli operatori non lo fanno per la bontà del loro cuore. L'utilizzo di uno di questi servizi gratuiti spesso cambia solo la capacità di spiarti e di iniettare annunci dal tuo ISP al VPN. Ricorda: quando non stai pagando per un servizio con costi operativi, sei il prodotto.

In definitiva, le VPN sono una soluzione utile, ma imperfetta. Forniscono un modo per trasferire la fiducia dal tuo ISP a una terza parte, ma non esiste un modo semplice per determinare se un provider VPN è affidabile. Se sai che il tuo ISP non può essere considerato affidabile, le VPN potrebbero valere la pena. HTTPS / TLS dovrebbe essere usato con una VPN per migliorare ulteriormente la sicurezza e la privacy.

Quindi, che dire di Tor?

CORRELATO: Tor è davvero anonimo e sicuro?

The Onion Router (Tor) è un sistema che crittografa e anonima il traffico. Tor è complesso, e interi articoli possono (e sono) scritti su di esso. Mentre Tor è utile per molte persone, può essere difficile utilizzarlo correttamente. Tor avrà un effetto molto più evidente (negativo) sulla qualità e le prestazioni del tuo utilizzo quotidiano di Internet rispetto agli altri metodi menzionati in questo articolo.

Mettere tutto insieme

Gli ISP non hanno guadagnato alcun nuovi poteri da questo disegno di legge, ma ha impedito al governo di garantire la vostra privacy. Non esiste una pallottola d'argento per impedire al tuo ISP di spiarti, ma ci sono ancora molte munizioni. Usa HTTPS quando possibile per proteggere il contenuto dei messaggi tra te e la destinazione. Prendi in considerazione l'utilizzo di una VPN per il tunneling del tuo ISP. Mentre stai apportando modifiche, considera la possibilità di proteggersi da altre fonti di spionaggio e spionaggio. Configura le impostazioni del tuo sistema operativo per migliorare la privacy (Windows e OSX) e anche il tuo browser (Chrome, Firefox o Opera). Utilizza un motore di ricerca che rispetti anche la tua privacy. Proteggere la tua privacy è una battaglia in salita, ora più che mai, ma How-To Geek è dedicato ad aiutarti lungo la strada.

Credito immagine: DennisM2.

Come impedire il risveglio del computer Accidentalmente

Mettere il PC in modalità di sospensione è un ottimo modo per risparmiare energia assicurandosi di poter riprendere rapidamente il lavoro. Ma cosa puoi fare se il tuo PC continua a svegliarsi da solo? Ecco come capire che cosa si sta svegliando e come prevenirlo. Quando si mette il PC in modalità di sospensione, entra in uno stato di risparmio energetico in cui spegne la maggior parte dei componenti del PC, mantenendo la potenza sufficiente gocciolamento per mantenere aggiornata la memoria.

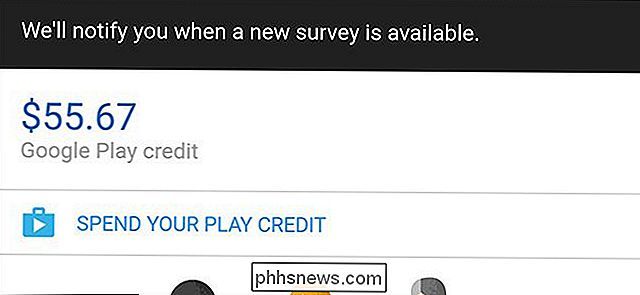

Come ottenere denaro gratis da Google Rispondendo ai sondaggi rapidi

È Una verità universalmente riconosciuta che un motore di ricerca in possesso di una buona fortuna deve essere in cerca di più dati. Se desideri guadagnare un po 'di denaro in più (sotto forma di credito Google Play o denaro PayPal), Google ti darà alcuni in cambio di risposta a qualche domanda di sondaggio occasionale.