Come viene applicata l'unicità degli indirizzi MAC?

Con l'enorme volume di dispositivi connessi a Internet che sono stati e continueranno a essere prodotti, come è l'unicità di ogni indirizzo MAC "assegnato" forzata? Il post di Q & A di SuperUser di oggi ha le risposte alle domande di un lettore curioso.

La sessione di domande e risposte di oggi ci viene fornita per gentile concessione di SuperUser, una suddivisione di Stack Exchange, un raggruppamento di siti Web di domande e risposte.

Christiaan Colen (Flickr) . La Domanda

Lettore SuperUser JellicleCat vuole sapere come viene applicata l'unicità degli indirizzi MAC:

Ancora e ancora Ho letto che i dispositivi sono identificati in modo univoco da i loro indirizzi MAC, ma come vengono determinati gli indirizzi MAC? E ci dicono qualcosa sui dispositivi che rappresentano?

Come viene applicata l'unicità degli indirizzi MAC?

La risposta

Il collaboratore SuperUser DavidPostill ha la risposta per noi:

Come vengono determinati gli indirizzi MAC?

I fornitori ricevono una serie di indirizzi MAC che possono essere assegnati ai loro prodotti dall'IEEE (Istituto di ingegneri elettrici ed elettronici). Gli indirizzi MAC sono assegnati ai fornitori in blocchi di varie dimensioni a seconda dei casi.

L'IEEE offre programmi o registri di autorità di registrazione che mantengono elenchi di identificatori univoci in base agli standard e emettono identificatori univoci per coloro che desiderano registrarli. L'autorità di registrazione IEEE assegna nomi univoci agli oggetti in un modo che rende l'assegnazione disponibile alle parti interessate.

- È possibile andare a Ricerca fornitore / Ethernet / Bluetooth e Ricerca indirizzo MAC per trovare il fornitore assegnato a un determinato indirizzo MAC o trovare un Intervallo indirizzo MAC assegnato a un fornitore.

I dispositivi sono identificati in modo univoco dai rispettivi indirizzi MAC

Questo non è corretto. I dispositivi non sono identificati in modo univoco dai loro indirizzi MAC.

In passato i fornitori hanno intenzionalmente o per errore assegnato lo stesso indirizzo MAC a più dispositivi.

- È possibile cambiare l'indirizzo MAC presentato dalla maggior parte dell'hardware al sistema operativo, un'azione che spesso viene definita come spoofing MAC:

- Lo spoofing MAC è una tecnica per modificare un indirizzo MAC (Media Access Control) assegnato in fabbrica di un'interfaccia di rete su un dispositivo collegato in rete. L'indirizzo MAC è hardcoded su un controller di interfaccia di rete (NIC) e non può essere modificato. Tuttavia, esistono strumenti che possono far credere a un sistema operativo che la scheda NIC abbia l'indirizzo MAC dell'utente scelto.

- Vedi anche:

Gli indirizzi MAC sono unici quando escono dalla fabbrica? e MAC Address Recycling? Duplicate MAC Addresses

I produttori riutilizzano gli indirizzi MAC e spediscono le carte con indirizzi duplicati in diverse parti degli Stati Uniti o del mondo in modo che ci sia solo una piccola possibilità di due computer con rete le schede con lo stesso indirizzo MAC finiranno sulla stessa rete.

- Gli indirizzi MAC sono "bruciati" nella scheda di interfaccia di rete (NIC) e non possono essere modificati. Vedi ARP e RARP su come gli indirizzi IP sono tradotti in Indirizzi MAC e viceversa.

- Affinché un dispositivo di rete sia in grado di comunicare, l'indirizzo MAC che sta utilizzando deve essere unico. Nessun altro dispositivo su quella sottorete di rete locale può utilizzare quell'indirizzo MAC. Se due dispositivi hanno lo stesso indirizzo MAC (che si verifica più spesso di quanto gli amministratori di rete vorrebbero), nessuno dei due computer può comunicare correttamente. Su una LAN Ethernet, ciò causerà un alto numero di collisioni. Gli indirizzi MAC duplicati sulla stessa LAN rappresentano un problema. Gli indirizzi MAC duplicati separati da uno o più router non rappresentano un problema poiché i due dispositivi non si vedranno e utilizzeranno il router per comunicare.

- Origine:

Controllo accesso supporti Ulteriori letture

Domande frequenti: l'autorità di registrazione

ha qualcosa da aggiungere alla spiegazione? Audio disattivato nei commenti. Vuoi leggere più risposte dagli altri utenti di Stack Exchange esperti di tecnologia? Controlla il thread completo di discussione qui.

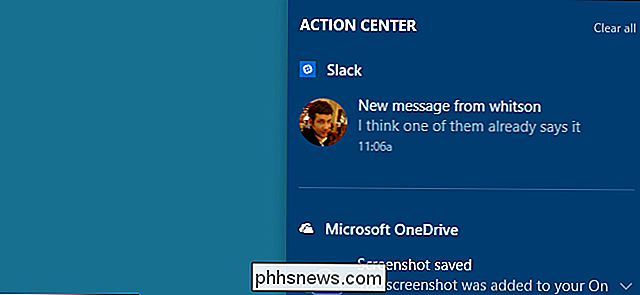

Come assegnare la priorità alle notifiche nel Centro operativo di Windows 10

Il Centro operativo di Windows 10 ti ha finalmente portato a una posizione centrale per tutte le notifiche su Windows. Con l'Aggiornamento Anniversario di Windows 10, ora puoi impostare le priorità per le applicazioni in modo che siano raggruppate nel Centro operativo nel modo desiderato. Per impostare una priorità di notifica, apri l'app Impostazioni premendo Start e facendo clic sul pulsante Impostazioni (o semplicemente premendo Windows + I).

HTG recensisce l'amplificatore Wi-Fi TAP-EX senza fili Amped: Beefy Power sulla banda 2.4Ghz

€ € Gli extender wireless sono una dozzina di dozzina, ma il TAP-EX spicca in una zona: potenza grezza. Questo piccolo pezzo di hardware di rete eroga 800 mW di segnale che amplifica il succo. Continua a leggere mentre lo esaminiamo e stabilisci se vale il prezzo di ammissione. Cos'è il TAP-EX? Il TAP-EX è un estensore Wi-Fi della gamma Amped Wireless con un modulo da tavolo fattore che ricorda vagamente una cornice digitale.