How-To Geek sta cercando nuovi scrittori

Pensi di avere la combinazione perfetta di conoscenza geek e abilità di scrittura? Cerchiamo alcuni scrittori esperti che si uniscano al nostro team.

Cosa stiamo cercando

Cerchiamo esperti scrittori freelance per illustrare guide pratiche, recensioni di prodotti e confronti e spiegatori in una miriade di miriade di argomenti, inclusi, ma non limitati a, cose come Windows, Microsoft Office, macOS, iPhone, Android, Smarthome, Servizi cloud, Small Business / IT, Gadget e molti altri argomenti. Nota: siamo

Tutti i dei nostri scrittori dovrebbero avere le seguenti qualità:

- Devi essere un fanatico del cuore, sempre alla ricerca di ulteriori informazioni sulla tecnologia e di far funzionare meglio i tuoi gadget.

- Devi essere in grado di scrivere suggerimenti, articoli pratici e spiegatori su argomenti complessi che sono chiari e facili da capire, anche per i non esperti. Ancora una volta, non stiamo cercando scrittori di notizie tecnologiche .

- Devi essere creativo e avere la capacità di generare idee per gli articoli, prendere suggerimenti e rendere gli argomenti interessanti ed eccitanti.

- You mu s avere almeno 18 anni e avere il tuo computer.

- Devi avere solide abilità di scrittura inglese.

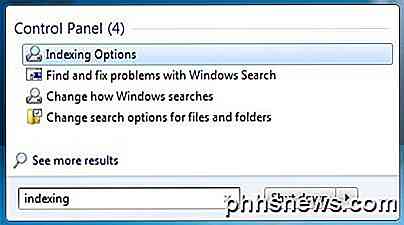

- Dovresti avere alcune immagini di base per lo screenshot e l'editing delle immagini. Le competenze HTML sono un plus.

Ecco un paio dei nostri articoli precedenti in modo che tu possa avere un'idea di ciò che stiamo cercando in termini di qualità e contenuti. Assicurati di dare un'occhiata a questi prima di decidere di applicare:

- How-To Article: Come usare Siri per controllare le luci di casa tua

- Spiegazione: Le lampadine a LED hanno davvero ultimi 10 anni?

- Explainer : Ho bisogno di una scheda grafica nel mio PC?

- How-To Article: Come nascondere le icone di sovrapposizione in-game di NVIDIA GeForce Experience

- How-To: come ottenere prestazioni migliori da Steam In-Home Streaming

Questi sono solo alcuni esempi recenti di smarthome e giochi, ma sono tutti articoli solidi di cui siamo orgogliosi.

Come applicare

Invia un messaggio di posta elettronica acon il soggetto How-To Geek Writer e includi quanto segue nella tua email:

- Spiega perché le tue abilità di geek valgono la pena di invogliare a milioni di lettori ogni mese.

- Il tuo nome e posizione.

- Qualsiasi esperienza precedente che hai con la scrittura e / o il blogging, in particolare sul beat in questione (se applicabile).

- Indipendentemente dal fatto che tu sia impiegato o meno, e cosa fai se lo sei.

- Una breve durata nuovo degli argomenti che conosci e di quali sistemi operativi / computer hai accesso.

- Più importante: Vogliamo un esempio di scrittura. Se hai scritto in precedenza per mostrare, in particolare la varietà di istruzioni o di spiegazioni, includi un link ad esso nella tua email. Se hai un blog personale, un account di un forum o un account di un commentatore da qualsiasi luogo, sentiti libero di includerlo.

Non abbiamo un normale orario d'ufficio, o anche un ufficio, quindi puoi essere localizzato ovunque- questo è strettamente un lavoro di telelavoro.

Punti bonus se riesci a trovare l'errore grammaticale in questo post.

Allora, cosa stai aspettando? Scrivici già!

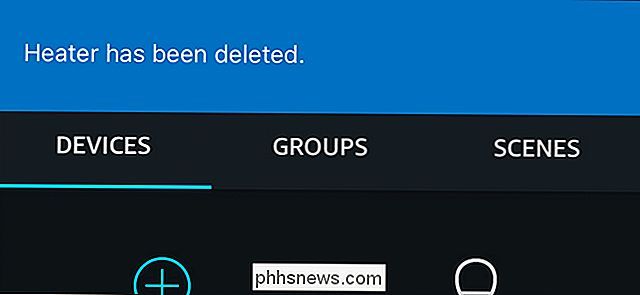

Come rimuovere un dispositivo Smarthome da Alexa

Se ti stai liberando di un dispositivo smarthome in casa o non vuoi più usare Alexa con esso, ecco come rimuovere un prodotto smarthome dal tuo account Alexa. CORRELATO: Amazon Echo Plus è un orribile hub Smarthome Questo stesso metodo funziona anche con la disconnessione di un dispositivo da Echo Plus, che ha la sua smarthome integrata hub per collegare i dispositivi direttamente ad esso, come le lampadine Philips Hue.

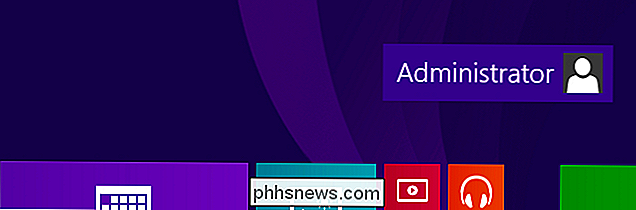

Abilita l'account amministratore (nascosto) su Windows 7, 8 o 10

Molte persone che hanno familiarità con versioni precedenti di Windows sono curiose di sapere cosa è successo all'account Administrator integrato che è stato sempre creato per impostazione predefinita. Questo account esiste ancora e in che modo è possibile accedervi? L'account viene creato in Windows 10, 8, 7 o Vista, ma poiché non è abilitato non è possibile utilizzarlo.