Tor è veramente anonimo e sicuro?

Alcune persone credono che Tor sia un modo completamente anonimo, privato e sicuro per accedere a Internet senza che nessuno possa monitorare la tua navigazione e risalire a tu - ma è così? Non è proprio così semplice.

Tor non è la soluzione perfetta per l'anonimato e la privacy. Ha diversi limiti e rischi importanti, che dovresti sapere se lo userai.

Exit Nodes Can Is Sniffed

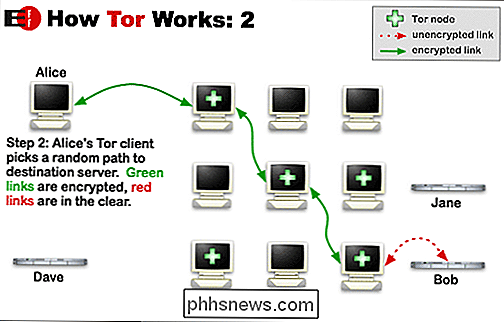

Leggi la nostra discussione su come Tor lavora per uno sguardo più dettagliato su come Tor fornisce il suo anonimato. In sintesi, quando usi Tor, il tuo traffico Internet viene instradato attraverso la rete di Tor e passa attraverso diversi relay selezionati casualmente prima di uscire dalla rete Tor. Tor è progettato in modo che sia teoricamente impossibile sapere quale computer abbia effettivamente richiesto il traffico. Il tuo computer potrebbe aver avviato la connessione o potrebbe semplicemente agire come un relay, inoltrando il traffico crittografato a un altro nodo Tor.

Tuttavia, la maggior parte del traffico Tor deve infine emergere dalla rete Tor. Ad esempio, supponiamo che tu stia effettuando la connessione a Google tramite Tor: il tuo traffico viene trasmesso attraverso diversi relay Tor, ma alla fine deve emergere dalla rete Tor e connettersi ai server di Google. L'ultimo nodo Tor, dove il tuo traffico lascia la rete Tor ed entra nell'Internet aperta, può essere monitorato. Questo nodo in cui il traffico esce dalla rete Tor è noto come "nodo di uscita" o "relay di uscita".

Nel diagramma sottostante, la freccia rossa rappresenta il traffico non criptato tra il nodo di uscita e "Bob", un computer sul Internet.

Se stai accedendo a un sito Web crittografato (HTTPS) come il tuo account Gmail, questo è ok - anche se il nodo di uscita può vedere che ti stai connettendo a Gmail. se si accede a un sito Web non crittografato, il nodo di uscita può potenzialmente monitorare l'attività Internet, tenere traccia delle pagine Web visitate, delle ricerche eseguite e dei messaggi inviati.

Le persone devono consentire l'esecuzione dei nodi di uscita, come in esecuzione i nodi di uscita li mettono più a rischio legale rispetto all'esecuzione di un nodo di inoltro che passa il traffico. È probabile che i governi gestiscano alcuni nodi di uscita e monitorino il traffico che li lascia, utilizzando ciò che imparano per indagare sui criminali o, nei paesi repressivi, punire gli attivisti politici.

Questo non è solo un rischio teorico. Nel 2007, un ricercatore di sicurezza ha intercettato password e messaggi di posta elettronica per un centinaio di account di posta elettronica eseguendo un nodo di uscita Tor. Gli utenti in questione hanno commesso l'errore di non utilizzare la crittografia sul loro sistema di posta elettronica, ritenendo che Tor li avrebbe in qualche modo protetti con la sua crittografia interna. Ma non è così che funziona Tor.

Lezione : quando usi Tor, assicurati di usare siti Web crittografati (HTTPS) per qualsiasi cosa sensibile. Tieni presente che il tuo traffico potrebbe essere monitorato, non solo dai governi, ma da persone malintenzionate che cercano dati privati.

JavaScript, plug-in e altre applicazioni possono perdere il tuo IP

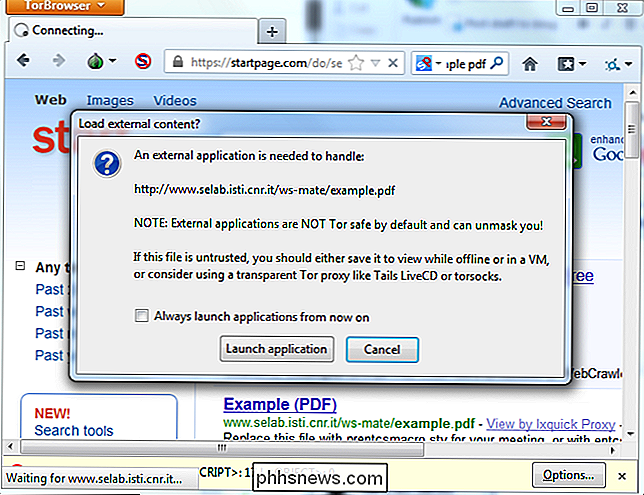

Il pacchetto browser Tor, che coperto quando abbiamo spiegato come usare Tor, viene preconfigurato con impostazioni sicure. JavaScript è disabilitato, i plug-in non possono essere eseguiti e il browser ti avviserà se tenti di scaricare un file e aprirlo su un'altra applicazione.

JavaScript non è normalmente un rischio per la sicurezza, ma se stai provando per nascondere il tuo IP, non vuoi usare JavaScript. Il motore JavaScript del tuo browser, i plug-in come Adobe Flash e le applicazioni esterne come Adobe Reader o persino un lettore video potrebbero potenzialmente "diffondere" il tuo vero indirizzo IP su un sito Web che cerca di acquisirlo.

Il pacchetto del browser Tor evita tutti questi problemi con le sue impostazioni predefinite, ma potresti potenzialmente disabilitare queste protezioni e utilizzare JavaScript o plug-in nel browser Tor. Non farlo se sei seriamente sull'anonimato - e se non sei serio riguardo all'anonimato, non dovresti usare Tor in primo luogo.

Questo non è solo un rischio teorico. Nel 2011, un gruppo di ricercatori ha acquisito gli indirizzi IP di 10.000 persone che utilizzavano i client BitTorrent tramite Tor. Come molti altri tipi di applicazioni, i client BitTorrent sono insicuri e in grado di esporre il tuo vero indirizzo IP.

Lezione : lascia attive le impostazioni di sicurezza del browser Tor. Non provare a utilizzare Tor con un altro browser: utilizza il pacchetto Tor Browser, che è stato preconfigurato con le impostazioni ideali. Non dovresti usare altre applicazioni con la rete Tor.

Esecuzione di un nodo di uscita ti mette a rischio

Se sei un grande sostenitore dell'anonimato online, potresti essere motivato a donare la larghezza di banda eseguendo un relay Tor . Questo non dovrebbe essere un problema legale: un relay Tor trasmette il traffico crittografato avanti e indietro all'interno della rete Tor. Tor realizza l'anonimato attraverso i relè gestiti da volontari.

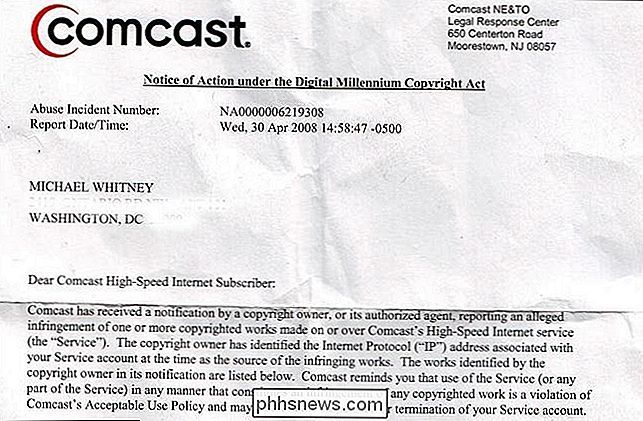

Tuttavia, dovresti pensarci due volte prima di eseguire un relay di uscita, che è un luogo in cui il traffico Tor esce dalla rete anonima e si connette a Internet aperto. Se i criminali usano Tor per cose illegali e il traffico esce dal tuo relay di uscita, quel traffico sarà riconducibile al tuo indirizzo IP e potresti venire a bussare alla tua porta e il tuo computer verrà confiscato. Un uomo in Austria è stato fatto irruzione e accusato di distribuzione di pedopornografia per la gestione di un nodo di uscita di Tor. L'esecuzione di un nodo di uscita di Tor consente ad altre persone di fare cose cattive che possono essere ricondotte a te, proprio come far funzionare una rete Wi-Fi aperta - ma è molto, molto, molto più probabile che ti metta nei guai. Tuttavia, le conseguenze potrebbero non essere una sanzione penale. Potresti dover affrontare una causa per scaricare contenuti o azioni protetti da copyright con il sistema di avvisi sui diritti d'autore negli Stati Uniti.

I rischi associati all'esecuzione dei nodi di uscita di Tor si collegano effettivamente al primo punto. Perché l'esecuzione di un nodo di uscita Tor è così rischioso, poche persone lo fanno. I governi potrebbero farla franca con i nodi di uscita in esecuzione, tuttavia - ed è probabile che molti lo facciano.

Lezione : mai eseguire un nodo di uscita Tor - seriamente

Il progetto Tor ha suggerimenti per l'esecuzione di un nodo di uscita se davvero volere. Le loro raccomandazioni includono l'esecuzione di un nodo di uscita su un indirizzo IP dedicato in una struttura commerciale e l'utilizzo di un ISP amico del Tor. Non provarlo a casa! (La maggior parte delle persone non dovrebbe nemmeno provarlo al lavoro.)

Tor non è una soluzione magica che ti garantisce l'anonimato. Raggiunge l'anonimato passando abilmente il traffico crittografato attraverso una rete, ma quel traffico deve emergere da qualche parte - il che è un problema sia per gli utenti di Tor sia per gli operatori del nodo di uscita. Inoltre, il software in esecuzione sui nostri computer non è stato progettato per nascondere i nostri indirizzi IP, il che comporta rischi quando si fa qualcosa oltre la semplice visualizzazione di pagine HTML nel browser Tor.

Image Credit: Michael Whitney su Flickr, Andy Roberts su Flickr, The Tor Project, Inc.

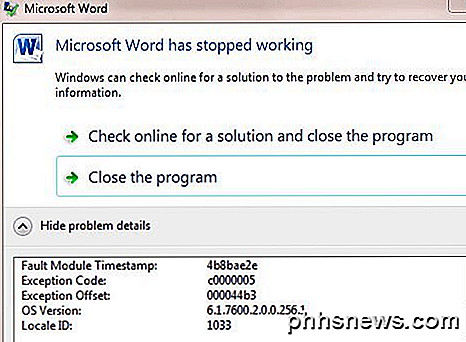

Correzione di Microsoft Word ha smesso di funzionare

Recentemente ho installato Microsoft Office su una macchina Windows e tutto ha funzionato bene per alcuni giorni, ma all'improvviso quando apro Word, ottengo il seguente messaggio di errore: Microsoft Word ha smesso di funzionare Quindi mi dà la possibilità di controllare online una soluzione o chiudere il programma.D

Come trasferire messaggi SMS da un telefono Android a un altro

Ottenere un nuovo telefono è difficile. In sostanza, perdi tutto ciò che avevi sul vecchio telefono, il che può essere un po 'un po' uno shock per i primi giorni. Mentre alcune immagini come le immagini, ad esempio, arrivano automaticamente con te attraverso il tuo account Google, altre comodità, come i tuoi messaggi di testo, non si sincronizzano automaticamente.