Che cosa sono il Denial of Service e gli attacchi DDoS?

Gli attacchi DoS (Denial of Service) e DDoS (Distributed Denial of Service) stanno diventando sempre più comuni e potenti. Gli attacchi di tipo Denial of Service hanno diverse forme, ma condividono uno scopo comune: impedire agli utenti di accedere a una risorsa, che si tratti di una pagina Web, di una e-mail, di una rete telefonica o di qualcos'altro. Diamo un'occhiata ai tipi più comuni di attacchi contro i web target e come il DoS può diventare DDoS.

I tipi più comuni di attacchi DoS (DoS) più comuni

Al suo centro, un attacco Denial of Service viene tipicamente eseguito invadendo un server, ad esempio il server di un sito Web, al punto che non è in grado di fornire i propri servizi agli utenti legittimi. Ci sono alcuni modi in cui questo può essere eseguito, il più comune è il TCP flooding attack e gli attacchi di amplificazione DNS.

TCP Flooding Attacks

RELATED: Qual è la differenza tra TCP e UDP?

Quasi tutto il web Il traffico (HTTP / HTTPS) viene eseguito utilizzando il Transmission Control Protocol (TCP). Il protocollo TCP ha un sovraccarico maggiore dell'alternativa, UDP (User Datagram Protocol), ma è progettato per essere affidabile. Due computer collegati tra loro via TCP confermeranno la ricezione di ciascun pacchetto. Se non viene fornita alcuna conferma, il pacchetto deve essere nuovamente inviato.

Cosa succede se un computer viene disconnesso? Forse un utente perde potenza, il suo ISP ha un fallimento, o qualsiasi altra applicazione sta usando si interrompe senza informare l'altro computer. L'altro client deve smettere di inviare nuovamente lo stesso pacchetto, oppure spreca risorse. Per impedire la trasmissione senza fine, viene specificata una durata di timeout e / o viene impostato un limite su quante volte è possibile inviare nuovamente un pacchetto prima di abbandonare completamente la connessione.

TCP è stato progettato per facilitare una comunicazione affidabile tra le basi militari in l'evento di un disastro, ma proprio questo design lo rende vulnerabile agli attacchi denial of service. Quando TCP è stato creato, nessuno ha immaginato che sarebbe stato utilizzato da oltre un miliardo di dispositivi client. La protezione contro i moderni attacchi di denial of service non faceva parte del processo di progettazione.

Il più comune attacco di negazione del servizio contro i server Web viene eseguito tramite lo spamming dei pacchetti SYN (sincronizzazione). L'invio di un pacchetto SYN è il primo passo dell'avvio di una connessione TCP. Dopo aver ricevuto il pacchetto SYN, il server risponde con un pacchetto SYN-ACK (sincronizza riconoscimento). Infine, il client invia un pacchetto ACK (acknowledgement), completando la connessione.

Tuttavia, se il client non risponde al pacchetto SYN-ACK entro un tempo prestabilito, il server invia di nuovo il pacchetto e attende una risposta . Ripeterà questa procedura più e più volte, cosa che potrebbe sprecare memoria e tempo del processore sul server. Infatti, se fatto abbastanza, può sprecare così tanta memoria e tempo del processore che gli utenti legittimi possono interrompere le sessioni o non possono iniziare nuove sessioni. Inoltre, l'aumento dell'utilizzo della larghezza di banda di tutti i pacchetti può saturare le reti, rendendole impossibilitate a trasportare il traffico che desiderano realmente.

Attacchi di amplificazione DNS

CORRELATI: Che cos'è DNS e dovrei usare un altro server DNS ?

Gli attacchi denial of service possono anche prendere di mira i server DNS: i server che traducono i nomi di dominio (come phhsnews.com) in indirizzi IP (12.345.678.900) che i computer usano per comunicare. Quando digiti phhsnews.com nel tuo browser, viene inviato a un server DNS. Il server DNS quindi ti indirizza al sito web attuale. La velocità e la bassa latenza sono i principali problemi per il DNS, quindi il protocollo funziona su UDP anziché su TCP. Il DNS è una parte fondamentale dell'infrastruttura di Internet e la larghezza di banda consumata dalle richieste DNS è generalmente minima.

Tuttavia, il DNS è cresciuto lentamente, con nuove funzionalità aggiunte gradualmente nel tempo. Questo ha introdotto un problema: DNS aveva un limite di dimensione del pacchetto di 512 byte, che non era sufficiente per tutte quelle nuove funzionalità. Nel 1999> , l'IEEE ha pubblicato le specifiche per i meccanismi di estensione per DNS (EDNS), che hanno aumentato il limite a 4096 byte, consentendo di includere più informazioni in ciascuna richiesta.

Questo cambiamento, tuttavia, rese il DNS vulnerabile agli "attacchi di amplificazione". Un utente malintenzionato può inviare richieste appositamente predisposte ai server DNS, richiedendo grandi quantità di informazioni e chiedendo che vengano inviate all'indirizzo IP del loro target. Viene creata una "amplificazione" perché la risposta del server è molto più grande della richiesta che la genera e il server DNS invierà la sua risposta all'IP forgiato.

Molti server DNS non sono configurati per rilevare o eliminare richieste non valide, quindi quando gli aggressori ripetutamente inviano richieste contraffatte, la vittima viene inondata di enormi pacchetti EDNS, congestionamento della rete. Incapace di gestire così tanti dati, il loro traffico legittimo sarà perso.

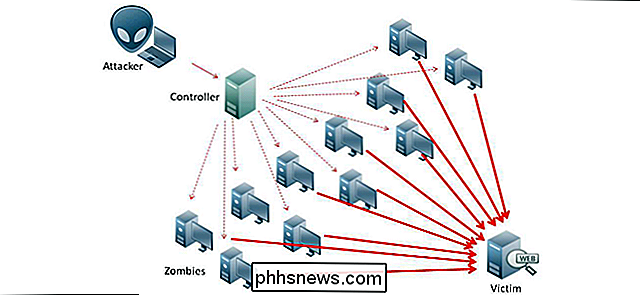

Che cos'è un attacco DDoS (Distributed Denial of Service)

Un attacco denial of service distribuito è uno che ha attacchi multipli (a volte inconsapevoli). I siti Web e le applicazioni sono progettati per gestire molte connessioni simultanee, dopotutto, i siti Web non sarebbero molto utili se solo una persona potesse visitare alla volta. Servizi giganti come Google, Facebook o Amazon sono progettati per gestire milioni o decine di milioni di utenti simultanei. Per questo motivo, non è possibile che un singolo attaccante li abbatta con un attacco denial of service. Ma molti potrebbero attaccare.

CORRELATI: Che cos'è una botnet?

Il metodo più comune per reclutare aggressori è attraverso una botnet. In una botnet, gli hacker infettano tutti i tipi di dispositivi connessi a Internet con malware. Questi dispositivi possono essere computer, telefoni o anche altri dispositivi nella tua casa, come i DVR e le telecamere di sicurezza. Una volta infettati, possono usare quei dispositivi (chiamati zombi) per contattare periodicamente un server di comando e controllo per chiedere istruzioni. Questi comandi possono variare da criptovalute di mining a, sì, partecipazione agli attacchi DDoS. In questo modo, non hanno bisogno di un sacco di hacker per unirsi tra loro - possono usare i dispositivi insicuri di normali utenti domestici per fare il loro lavoro sporco.

Altri attacchi DDoS possono essere eseguiti volontariamente, di solito per ragioni politicamente motivate . I clienti come Low Orbit Ion Cannon rendono gli attacchi DoS semplici e facili da distribuire. Tieni presente che nella maggior parte dei paesi è illegale partecipare (intenzionalmente) a un attacco DDoS.

Infine, alcuni attacchi DDoS possono essere involontari. Denominato originariamente come effetto Slashdot e generalizzato come "l'abbraccio della morte", enormi volumi di traffico legittimo possono paralizzare un sito web. Probabilmente l'hai già visto prima: un sito popolare si collega a un piccolo blog e un enorme afflusso di utenti accidentalmente abbassa il sito. Tecnicamente, questo è ancora classificato come DDoS, anche se non è intenzionale o dannoso.

Come posso proteggermi dagli attacchi di tipo Denial of Service?

Gli utenti tipici non devono preoccuparsi di essere il bersaglio del rifiuto di attacchi di servizio. Ad eccezione degli streamer e dei giocatori professionisti, è molto raro che un DoS sia puntato su un individuo. Detto questo, dovresti comunque fare il meglio che puoi per proteggere tutti i tuoi dispositivi da malware che potrebbero renderti parte di una botnet.

Se sei un amministratore di un server web, tuttavia, ci sono molte informazioni su come proteggere i tuoi servizi contro gli attacchi DoS. La configurazione e le appliance del server possono mitigare alcuni attacchi. Altre possono essere prevenute garantendo che gli utenti non autenticati non possano eseguire operazioni che richiedono risorse di server significative. Sfortunatamente, il successo di un attacco DoS è spesso determinato da chi ha la pipa più grande. Servizi come Cloudflare e Incapsula offrono protezione stando di fronte ai siti Web, ma possono essere costosi.

Come disattivare la fotocamera su Echo Spot

L'Echo Spot è un'eccellente sveglia sul comodino con Alexa integrata, ma se sei un po 'cauto su una telecamera puntata direttamente su il tuo letto, ecco come disattivarlo completamente. Ci sono un paio di modi per disabilitare la fotocamera su Echo Spot. Forse il modo più semplice e veloce è di premere il pulsante mute sulla parte superiore del dispositivo tra i due pulsanti del volume.

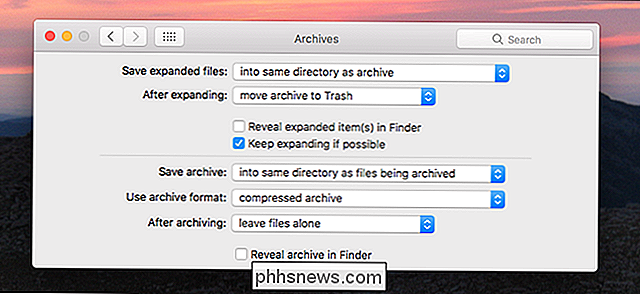

Modifica Come macOS gestisce i file ZIP con queste preferenze nascoste

Quando fai doppio clic su un file ZIP sul tuo Mac, i file vengono automaticamente decompressi e il CAP stesso viene inviato al Cestino. Che cosa succede se non è quello che vuoi? Un pannello di preferenze di sistema nascosto ti consente di configurare il modo in cui gli archivi funzionano sul tuo Mac.