Che cos'è una botnet?

Le botnet sono reti composte da computer telecomandati, o "bot". Questi computer sono stati infettati da malware che consente loro di essere controllati da remoto. Alcune botnet sono costituite da centinaia di migliaia - o anche milioni - di computer.

"Bot" è solo una parola breve per "robot". Come i robot, i robot software possono essere buoni o cattivi. La parola "bot" non significa sempre un cattivo software, ma la maggior parte delle persone si riferisce al tipo di malware quando usa questa parola.

Botnet spiegato

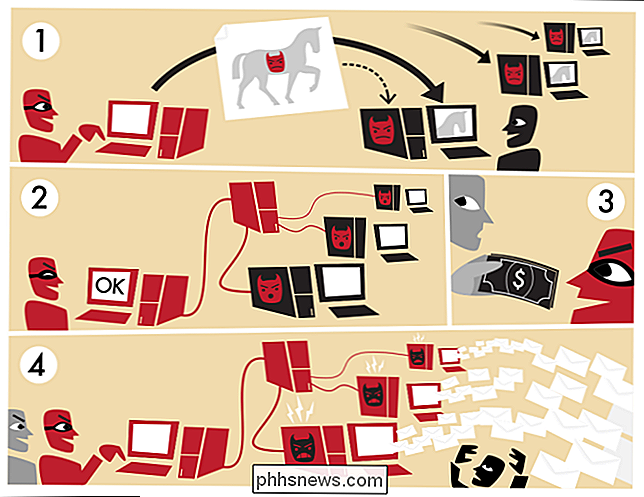

Se il tuo computer fa parte di una botnet, è infetto con un tipo di malware. Il bot contatta un server remoto - o semplicemente entra in contatto con altri bot vicini - e attende istruzioni da chiunque stia controllando la botnet. Ciò consente a un utente malintenzionato di controllare un numero elevato di computer per scopi dannosi.

I computer in una botnet potrebbero anche essere infettati da altri tipi di malware, come i keylogger che registrano le informazioni finanziarie e li inviano a un server remoto. Ciò che rende un computer parte di una botnet è che è controllato da remoto insieme a molti altri computer. I creatori della botnet possono decidere cosa fare con la botnet in seguito, dirigere i bot per scaricare altri tipi di malware e persino far interagire i robot.

Potresti essere infettato da un bot nello stesso modo in cui verrai infettato con qualsiasi altro malware: ad esempio, eseguendo software obsoleto, utilizzando il plug-in del browser Java estremamente insicuro, oppure scaricando ed eseguendo software piratato.

Image Credit: Tom-b su Wikimedia Commons

Scopi di una botnet

CORRELATI: Chi sta facendo tutto questo malware - e perché?

Le persone malvagie che costruiscono botnet potrebbero non volerne usarle per uno scopo personale. Invece, potrebbero voler infettare quanti più computer possibile e quindi affittare l'accesso alla botnet ad altre persone. Oggigiorno, la maggior parte dei malware è realizzata a scopo di lucro.

Le botnet possono essere utilizzate per molti scopi diversi. Poiché consentono a centinaia di migliaia di computer diversi di agire all'unisono, è possibile utilizzare una botnet per eseguire un attacco DDoS (Distributed Denial of Service) su un server Web. Centinaia di migliaia di computer bombardano un sito web con traffico allo stesso tempo, sovraccaricandolo e causando un rendimento scarso o irraggiungibile per le persone che effettivamente ne hanno bisogno.

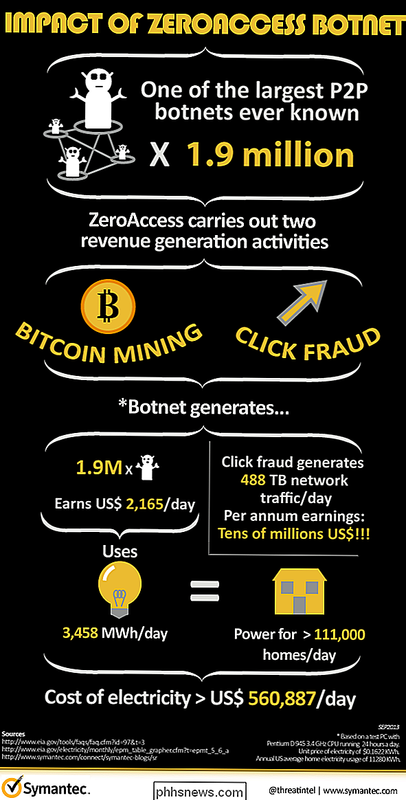

Una rete bot potrebbe anche essere utilizzata per inviare spam messaggi di posta elettronica. L'invio di e-mail non richiede molta potenza di elaborazione, ma richiede una certa potenza di elaborazione. Gli spammer non devono pagare risorse di calcolo legittime se utilizzano una botnet. Le botnet potrebbero anche essere utilizzate per "fare clic su frodi": il caricamento di siti Web in background e il clic sui link pubblicitari al proprietario del sito web potrebbero generare profitti fraudolenti e falsi. Una botnet potrebbe anche essere usata per estrarre Bitcoin, che può quindi essere venduto in contanti. Certo, la maggior parte dei computer non può sfruttare Bitcoin in modo redditizio perché costerà più energia in elettricità rispetto a quanto verrà generato in Bitcoin - ma il proprietario della botnet non si preoccupa. Le loro vittime saranno costrette a pagare le bollette elettriche e venderanno i Bitcoin a scopo di lucro.

Le botnet possono anche essere usate per distribuire altro malware - il software bot funziona essenzialmente come un Trojan, scaricando altre cose cattive sul tuo computer dopo entra in gioco. I responsabili di una botnet potrebbero indirizzare i computer sulla botnet per scaricare altro malware, come keylogger, adware e persino brutto ransomware come CryptoLocker. Questi sono tutti modi diversi in cui i creatori della botnet - o le persone a cui affittano l'accesso alla botnet - possono fare soldi. È facile capire perché i creatori di malware fanno quello che fanno quando li vediamo per quello che sono - i criminali cercano di fare soldi.

Lo studio di Symantec sulla botnet ZeroAccess ci mostra un esempio. ZeroAccess è costituito da 1,9 milioni di computer che generano denaro per i proprietari della botnet tramite il mining di Bitcoin e la frode dei clic.

Come vengono controllate le botnet

Le botnet possono essere controllate in diversi modi. Alcuni sono di base e più facili da sventare, mentre altri sono più complicati e difficili da rimuovere.

Il modo più semplice per controllare una botnet è che ogni bot si connetta a un server remoto. Ad esempio, ogni bot potrebbe scaricare un file da //example.com/bot ogni poche ore e il file direbbe loro cosa fare. Tale server è generalmente noto come server command-and-control. In alternativa, i robot potrebbero connettersi a un canale IRC (Internet relay chat) ospitato su un server da qualche parte e attendere le istruzioni. Le botnet che utilizzano questi metodi sono facili da fermare: monitorano i server Web a cui si connette un bot, quindi eliminano quei server web. I bot non saranno in grado di comunicare con i loro creatori.

Alcune botnet possono comunicare in modo distribuito, peer-to-peer. I robot parleranno con altri robot nelle vicinanze, che parlano con altri robot vicini, che parlano con altri robot vicini, e così via. Non c'è nessuno, identificabile, punto singolo da cui i robot ricevono le loro istruzioni. Funziona in modo simile ad altri sistemi di rete distribuiti, come la rete DHT utilizzata da BitTorrent e altri protocolli di rete peer-to-peer. Potrebbe essere possibile combattere una rete peer-to-peer emettendo comandi falsi o isolando i robot l'uno dall'altro.

CORRELATI: Tor è davvero anonimo e sicuro?

Recentemente, alcune botnet sono iniziate comunicare tramite la rete Tor. Tor è una rete crittografata progettata per essere il più anonima possibile, quindi un bot connesso a un servizio nascosto all'interno della rete Tor sarebbe difficile da sventare. È teoricamente impossibile capire dove si trova effettivamente un servizio nascosto, anche se sembra che reti di intelligence come la NSA abbiano qualche asso nella manica. Potresti aver sentito parlare di Silk Road, un sito di shopping online noto per droghe illegali. È stato ospitato anche come servizio nascosto di Tor, motivo per cui è stato così difficile abbattere il sito. Alla fine, sembra che il lavoro di detective vecchio stile abbia portato la polizia all'uomo che gestiva il sito - in altre parole è scivolato in alto. Senza quegli errori, i poliziotti non avrebbero avuto modo di rintracciare il server e portarlo giù.

Le botnet sono semplicemente gruppi organizzati di computer infetti controllati dai criminali per i loro scopi. E, quando si tratta di malware, il loro scopo è in genere quello di ottenere un profitto.

Credito immagine: Melinda Seckington su Flickr

Come collegare mouse, tastiere e gamepad a un telefono o tablet Android

Android supporta mouse, tastiere e persino gamepad. Su molti dispositivi Android, è possibile collegare periferiche USB al dispositivo. Su altri dispositivi Android, potrebbe essere necessario collegarli in modalità wireless tramite Bluetooth. Sì, questo significa che puoi connettere un mouse al tuo tablet Android e ottenere un cursore del mouse, o connettere un controller Xbox 360 e giocare, console stile.

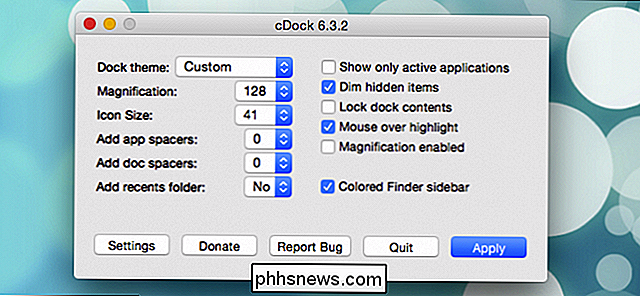

Come creare temi di dock personalizzati in OS X

Un po 'indietro vi abbiamo mostrato come personalizzare il vostro OS X Dock con temi e altri tipi di modifiche con un piccolo programma gratuito. Oggi vogliamo fare un ulteriore passo in avanti e creare temi personalizzati unici usando la stessa applicazione. Se non conosci già cDock, ti suggeriamo di leggere il nostro articolo in modo da sapere cosa può fare.