Che cosa è uno sfruttamento del "giorno zero" e come potete proteggervi?

La stampa tecnica scrive costantemente di nuovi e pericolosi exploit "zero-day". Ma cos'è esattamente un exploit zero-day, cosa lo rende così pericoloso e, soprattutto, come puoi proteggerti?

Gli attacchi zero-day avvengono quando i cattivi superano i bravi ragazzi, attaccandoci con vulnerabilità non abbiamo mai nemmeno saputo esistere. Sono ciò che accade quando non abbiamo avuto il tempo di preparare le nostre difese.

Il software è vulnerabile

Il software non è perfetto. Il browser in cui stai leggendo - sia che si tratti di Chrome, Firefox, Internet Explorer o qualsiasi altra cosa - è garantito che abbia dei bug. Un software così complesso è stato scritto da esseri umani e ha problemi che ancora non sappiamo. Molti di questi bug non sono molto pericolosi, forse causano il malfunzionamento di un sito Web o il blocco del browser. Tuttavia, alcuni bug sono buchi di sicurezza. Un utente malintenzionato che conosce il bug può creare un exploit che utilizza il bug nel software per accedere al tuo sistema.

Naturalmente, alcuni software sono più vulnerabili di altri. Ad esempio, Java ha avuto un flusso infinito di vulnerabilità che consentono ai siti Web che utilizzano il plug-in Java di uscire dalla sandbox Java e di avere accesso completo al computer. Gli exploit che riescono a compromettere la tecnologia sandbox di Google Chrome sono stati molto più rari, anche se Chrome ha avuto zero-days.

Informativa responsabile

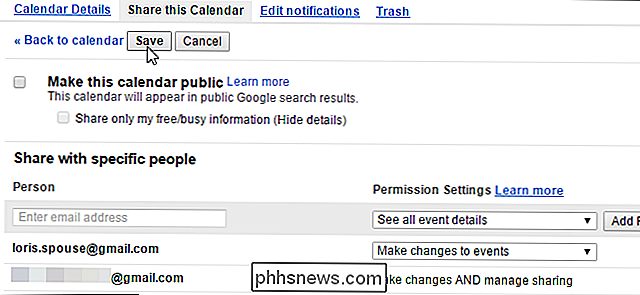

A volte, i bravi ragazzi scoprono una vulnerabilità. O lo sviluppatore scopre la vulnerabilità o gli hacker "white hat" scoprono la vulnerabilità e la divulgano responsabilmente, magari attraverso qualcosa come Pwn2Own o il programma di bug bug di Google, che ricompensano gli hacker per scoprire le vulnerabilità e rivelarle in modo responsabile. Lo sviluppatore corregge il bug e rilascia una patch per questo.

Le persone malintenzionate possono in seguito provare a sfruttare la vulnerabilità dopo che sono state divulgate e patchate, ma le persone hanno avuto il tempo di prepararsi.

Alcune persone non applicano il loro software in modo tempestivo, quindi questi attacchi possono ancora essere pericolosi. Tuttavia, se un attacco si rivolge a un software utilizzando la vulnerabilità nota a cui è già disponibile una patch, non si tratta di un attacco "zero-day".

Attacchi Zero-Day

A volte, una vulnerabilità viene scoperta dal ragazzi. Le persone che scoprono la vulnerabilità potrebbero venderla ad altre persone e organizzazioni in cerca di exploit (questo è un grande business - non sono solo gli adolescenti nelle cantine che cercano di scherzare con te, questo è il crimine organizzato in azione) o lo usano da soli. La vulnerabilità potrebbe essere già nota allo sviluppatore, ma lo sviluppatore potrebbe non essere stato in grado di risolverlo in tempo.

In questo caso, né lo sviluppatore né le persone che utilizzano il software hanno avvertito in anticipo che il loro software è vulnerabile. Le persone apprendono solo che il software è vulnerabile quando è già stato attaccato, spesso esaminando l'attacco e apprendendo quale bug viene sfruttato.

Questo è un attacco zero-day - significa che gli sviluppatori hanno avuto zero giorni per affrontare il problema prima che sia già sfruttato in natura. Tuttavia, i cattivi lo sanno da abbastanza tempo da creare un exploit e iniziare ad attaccare. Il software rimane vulnerabile all'attacco fino a quando una patch non viene rilasciata e applicata dagli utenti, il che può richiedere diversi giorni.

Come proteggersi

I giorni zero fanno paura perché non abbiamo alcun preavviso. Non possiamo impedire attacchi zero-day mantenendo il nostro software aggiornato. Per definizione, non sono disponibili patch per un attacco zero-day.

Quindi cosa possiamo fare per proteggerci dagli exploit zero-day?

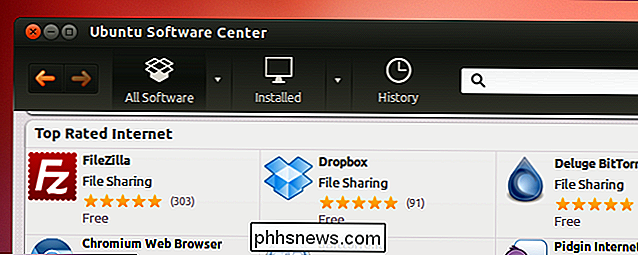

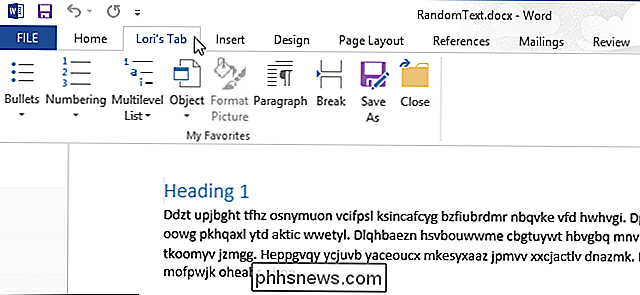

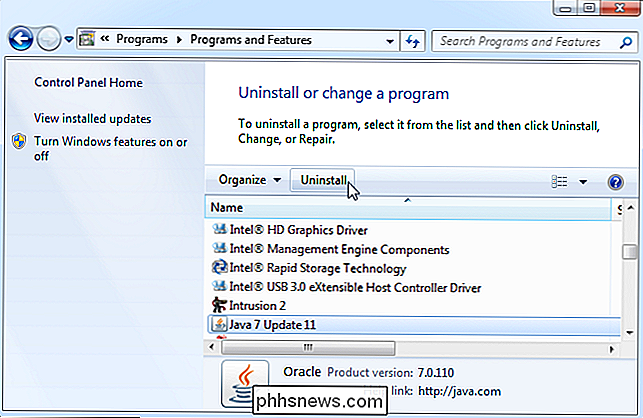

- Evita il software vulnerabile : non sappiamo per certo che lì sarà un'altra vulnerabilità zero-day in Java in futuro, ma la lunga storia di Java di attacchi zero-day significa che probabilmente lo sarà. (In effetti, Java è attualmente vulnerabile a diversi attacchi zero-day che non sono stati ancora corretti.) Disinstalla Java (o disattiva il plug-in se hai bisogno di Java installato) e sei meno a rischio di attacchi zero-day . Anche il lettore PDF di Adobe e Flash Player hanno storicamente avuto un numero abbastanza elevato di attacchi zero-day, sebbene siano migliorati di recente.

- Riduci la superficie di attacco : meno software hai vulnerabile agli attacchi zero-day, meglio è. Questo è il motivo per cui è opportuno disinstallare i plug-in del browser che non si utilizzano ed evitare di avere software server non necessario esposto direttamente a Internet. Anche se il software del server è completamente aggiornato, potrebbe verificarsi un attacco zero-day.

- Esegui un antivirus : gli antivirus possono essere utili contro gli attacchi zero-day. Un attacco che tenta di installare malware sul tuo computer potrebbe trovare l'installazione del malware sventata dall'antivirus. L'euristica di un antivirus (che rileva attività sospette) può anche bloccare un attacco zero-day. Gli antivirus possono quindi essere aggiornati per la protezione contro l'attacco zero-day prima che sia disponibile una patch per il software vulnerabile stesso. Questo è il motivo per cui è intelligente utilizzare un antivirus su Windows, a prescindere da quanto sei attento.

- Aggiornamento del software : l'aggiornamento del software regolarmente non ti protegge da zero-giorni, ma ti assicura di avere la correzione il prima possibile dopo il suo rilascio. Questo è anche il motivo per cui è importante ridurre la superficie di attacco e sbarazzarsi di software potenzialmente vulnerabile che non si utilizza - è meno software necessario per garantire che sia aggiornato.

Abbiamo spiegato cos'è un exploit zero day, ma cosa è una vulnerabilità di sicurezza permanente e senza patch conosciuta come? Vedi se riesci a capire la risposta nella nostra sezione Trivia Geek!

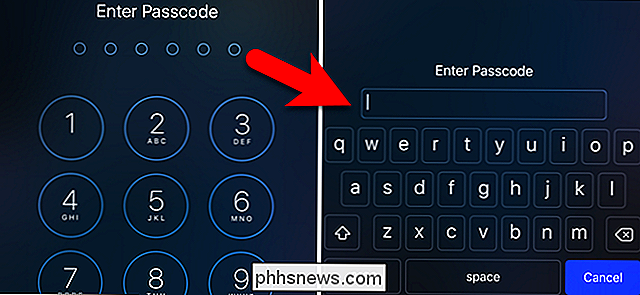

Come proteggere il tuo dispositivo iOS con una password alfanumerica più forte

Quando imposti un dispositivo iOS con iOS 9, ti viene richiesto un passcode a sei cifre. Tuttavia, potresti non sapere che puoi utilizzare una password alfanumerica più potente, una che utilizza lettere e numeri, sui tuoi dispositivi iOS. Ti mostreremo come. Prima di applicare un passcode alfanumerico sul tuo dispositivo iOS, crea una password sicura che ricordi.

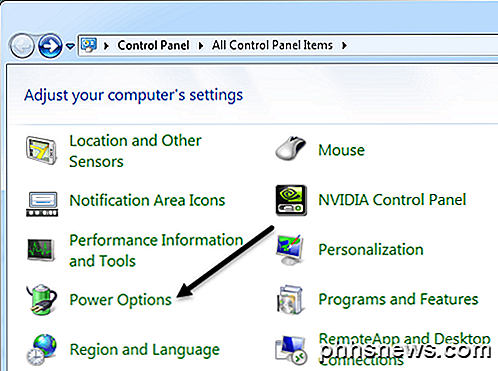

Configura le opzioni risparmio energia in Windows 7/8 / 8.1

Se hai acquistato un laptop di recente e desideri ottimizzare le impostazioni di alimentazione per stati diversi, ad esempio collegato o a batteria, ti spiegherò tutte le diverse opzioni di alimentazione disponibili in Windows 7 e Windows 8. Entrambi i sistemi operativi hanno praticamente lo stesso opzioni di alimentazione, quindi utilizzerò screenshot di Windows 7 per l'articolo.P