I 10 miti di film Geek più ridicoli che sono diventati veri

Hollywood non comprende la tecnologia e "l'hacking". È quello che pensavamo, comunque. Ma molte delle cose ridicole che abbiamo visto nei film si sono rivelate completamente vere.

Abbiamo riso di molti di questi miti quando li abbiamo visti nei film. "Non credere a quello che vedi in TV", abbiamo detto alla gente. Ragazzi, abbiamo sbagliato.

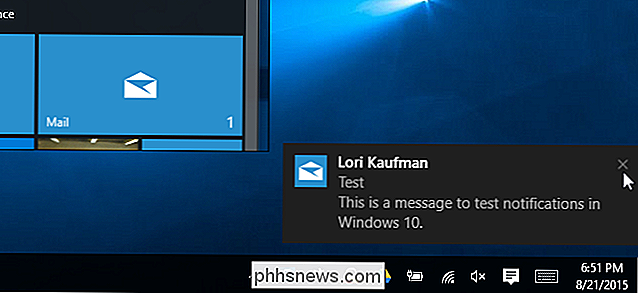

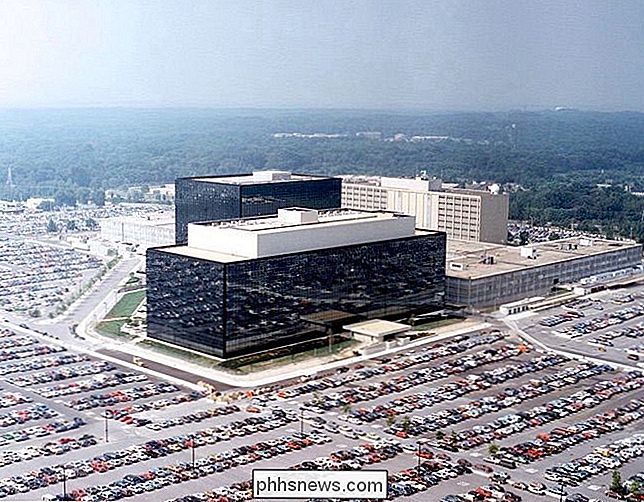

L'NSA spiando tutti

Uno dei temi più antichi è un governo che conosce tutto e vede tutto. Se l'eroe ha bisogno di alcune informazioni per fermare una trama, può attingere a una quantità apparentemente infinita di informazioni in tempo reale per trovare il cattivo, determinare con chi sta comunicando e poi seguirle in tempo reale. In alternativa, lo stato di sorveglianza governativa onniveggente viene spesso descritto come un cattivo.

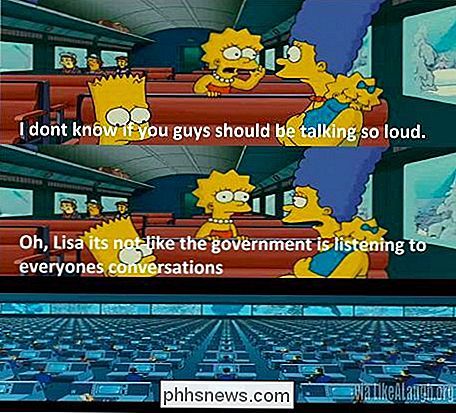

Ci siamo tutti fatti beffe di questo, ma molto sembra vero. La NSA (e le agenzie di intelligence di altri paesi) stanno monitorando il traffico e le telefonate su Internet, costruendo enormi database che possono interrogare. Quella scena in cui l'eroe attinge a un enorme database che fornisce loro tutte le informazioni di cui hanno bisogno - beh, è più vero di quanto avremmo mai potuto immaginare. Diamine, anche The Simpsons ha menzionato questo film nel 2007 The Simpsons Movie!

Image Credit: Unknown on imgur

La tua posizione può essere rintracciata

I telefoni cellulari possono essere tracciati triangolando la forza relativa del segnale tra tre torri cellulari vicine, lo sappiamo. Ma il governo degli Stati Uniti ha fatto ancora di più. Hanno posizionato false torri cellulari su piccoli aeroplani e volato sopra le aree urbane, intercettando le comunicazioni tra il cellulare di un sospetto e la vera torre cellulare per determinare la posizione esatta di qualcuno senza nemmeno bisogno di un supporto cellulare per chiedere aiuto. (Fonte)

Sì, quella scena in cui un eroe sale a bordo di un aereo e sorvola un'area urbana, fissando una mappa mentre tracciano la posizione esatta di un sospetto in qualche modo - anche questo è vero.

Webcam Hijacking

Webcam può essere spaventoso. Offrono un modo per un aggressore invisibile di vederci da lontano. Potrebbero essere usati da una mente contorta per sfruttare qualcuno, chiedendo che qualcuno spoglia per la webcam o i loro segreti o fotografie private vengano inviati ai familiari o al pubblico. Oppure, una webcam può semplicemente funzionare come un modo conveniente per qualcuno di curiosare in un'area altrimenti sicura.

Il dirottamento della webcam è certamente reale. C'è un'intera comunità di menti contorte che usano il software RAT (Remote Access Tool) per spiare le persone, sperando di vederle spogliare e tentare di manipolarle in spogliatura per la telecamera. (Fonte) L'agenzia di intelligence GHCQ del Regno Unito ha catturato milioni di Yahoo! immagini della webcam, incluse molte immagini pornografiche. (Fonte)

Hacking Semafori e telecamere

Taglia alla drammatica scena dell'inseguimento. I nostri eroi stanno inseguendo un abile hacker. Oppure, i nostri eroi devono usare le loro abilità di hacking per raggiungere il cattivo. Ad ogni modo, qualcuno sta manipolando le telecamere del traffico, trasformandole in verde quando devono attraversare e rosso quando i loro inseguitori devono attraversare. Oppure, i nostri eroi attaccano la griglia della telecamera per spiare i movimenti di qualcuno in tutta la città. O, peggio ancora, una città viene rilevata da un sorvegliante che trasforma tutti i semafori verdi nel caos mentre schiamazza maniacalmente.

Ciò rende la scena drammatica, ma è sciocca - o è così? Si scopre che l'hacking di semafori e le loro telecamere è spesso banale. I ricercatori hanno scoperto che molti semafori sono collegati per aprire reti Wi-Fi e utilizzando password predefinite. (Fonte)

2003 Il lavoro in italiano presenta un personaggio che "hacking" i semafori, trasformando tutte le luci in un incrocio verde per creare un ingorgo.

Anelli drogati darknet, traffico di armi e uomini colpiti

Cos'è Bitcoin e come funziona?

C'è una parte segreta di Internet in cui si nascondono i criminali, al di sotto dell'aspetto lucido che noi cittadini onesti camminiamo ogni giorno. Puoi ottenere qualsiasi cosa qui, per un prezzo. Qualsiasi tipo di droga illegale che desideri, numeri di carte di credito rubati, documenti di identità falsi, armi illegali e sicari professionisti a noleggio.

Molto di questo è vero grazie alla "darknet" - servizi nascosti Tor, per esempio. È diventato più pubblico grazie al busto di Silk Road, ma sono sorti altri siti. Naturalmente, non c'è alcuna garanzia che tutte queste cose siano effettivamente legittime. Quando "Dread Pirate Roberts" di Silk Road ha tentato di assumere Hitman e li ha pagati in BitCoin, sembra aver assunto sia qualcuno che ha preso i soldi sia sparito così come la polizia che lo ha usato per costruire una causa contro di lui. Non ci sono prove che centinaia di migliaia di dollari in BitCoin che ha speso abbiano ucciso qualcuno, quindi forse questa mente criminale non è intelligente come pensava di essere. (Fonte)

Hacking Telecamere di sicurezza e sistemi di sicurezza

I nostri eroi - o cattivi - devono entrare in un luogo sicuro. Per scoprirlo, hackeranno le telecamere di sicurezza ed esamineranno la sicurezza del luogo, notando la quantità di guardie, le loro pattuglie e altre funzionalità di sicurezza che dovranno bypassare.

È comodo, ma anche non troppo difficile. Molte telecamere di sicurezza IP hanno una sicurezza orribilmente debole e possono essere facilmente eliminate. È anche possibile trovare siti Web che forniscono un elenco di telecamere di sicurezza esposte pubblicamente su cui eseguire la scansione snoop. (Fonte)

Come molti altri prodotti, i sistemi di sicurezza stessi spesso hanno una sicurezza orribilmente debole, quindi possono essere chiusi o bloccati se qualcuno ci mette dentro.

Hacking bancomat per contanti

CORRELATI: Come funzionano gli scrematori delle carte di credito e come metterli di mira

Gli sportelli automatici sono un grande obiettivo di hacking. Se qualcuno ha bisogno di denaro contante, può semplicemente hackerare un bancomat per ottenerlo. Mentre l'ATM non può iniziare a sparare fatture per tutta la strada come potrebbe nei film, abbiamo anche visto una varietà di hack ATM che spuntano. La maggior parte dei pedoni coinvolge l'attacco di un lettore di strisce magnetiche e di una telecamera alla macchina stessa per "sfiorare" le credenziali della carta bancomat della gente, ma ci sono attacchi che funzionano direttamente hackerando il software dello sportello automatico. (Fonte)

Questo si presenta fin dal 1991 Terminator 2, dove John Connor attacca un dispositivo in un bancomat e ottiene di versare del denaro gratuito.

Backdoor di sicurezza nei protocolli di crittografia

CORRELATI: Ecco perché la crittografia di Windows 8.1 non sembra spaventare l'FBI

"Non va bene, signore - non sta parlando. Non spezzeremo mai la crittografia sul suo disco fisso. "È una linea che potrebbe essere pronunciata prima che un abile hacker governativo parli e dice che non c'è problema. Dopo tutto, il governo ha una backdoor nella crittografia e può decifrarla. Questa è solo una versione drammatica di una scena possibile - in realtà, questo di solito si manifesta quando il governo è in grado di decifrare qualsiasi crittografia che vuole, solo perché.

Abbiamo visto backdoor inserite nei sistemi di crittografia nel mondo reale. La NSA ha manipolato il NIST inserendo una backdoor nello standard di crittografia Dual_EC_DRBG, che era stato raccomandato dal governo degli Stati Uniti. (Fonte) L'NSA ha poi pagato $ 10 milioni a RSA Security in un accordo segreto, e questo standard di crittografia compromesso è stato quindi utilizzato di default nella loro libreria BSAFE. (Fonte) E questa è solo una backdoor di cui siamo a conoscenza.

La "crittografia dei dispositivi" predefinita di Windows 8.1 fa di tutto per consegnare una chiave di ripristino a Microsoft, così il governo potrebbe ottenerla da loro. Anche le backdoor possono assomigliare a questa in Windows, che offre alcune comode funzionalità per gli utenti Windows, accesso per il governo degli Stati Uniti e una plausibile negazione per Microsoft.

Le key card degli hotel possono essere facilmente hackerate

Qualcuno vuole entrare una stanza d'albergo? Nessun problema! Le serrature delle camere d'albergo sono facilmente dirottate grazie ai loro lettori di carte. Basta aprire la serratura, fare qualcosa con i fili, e ci sei dentro.

Chiunque abbia inventato questo mito probabilmente non ha passato molto tempo a pensarci, ma è possibile. Con qualche hardware economico e pochi secondi, un utente malintenzionato potrebbe aprire l'assemblaggio all'esterno del lucchetto, collegare l'hardware a una porta aperta, leggere la chiave di decodifica dalla memoria e aprire il lucchetto. Milioni di serrature di camere d'albergo in tutto il mondo sono vulnerabili a questo. (Fonte)

Onity, la società che ha fabbricato le serrature, offrirà agli hotel un tappo per mettere la porta e le viti che rendono più difficile svitare l'assemblaggio. Ma gli hotel non vogliono risolvere questo problema, e Onity non vuole distribuire i blocchi di ricambio gratuitamente, quindi molte serrature non verranno mai riparate. (Fonte)

Le password possono essere facilmente hackerate

CORRELATE: In che modo gli attaccanti in realtà "Hack Accounts" online e come proteggersi

Le password non sono mai troppo di un ostacolo nei film. O una persona intelligente si siede e tenta di indovinare la password di qualcuno, o inserisce qualcosa e rapidamente incrina la sua password.

Molte password sono orribili, quindi provare combinazioni come "password", "letmein", il nome di un bambino, un animale domestico il nome, il compleanno di un coniuge e altri dati ovvi ti consentiranno spesso di accedere alla password di qualcuno. E, se riutilizzi la stessa password in più punti, gli hacker probabilmente dispongono già delle informazioni di accesso per i tuoi account.

Se ottieni accesso a un database di password in modo da poter eseguire un attacco di forza bruta contro di esso, spesso veloce a indovinare la password grazie ad elenchi che includono password ovvie e comuni. Le tabelle Rainbow velocizzano anche questo, offrendo hash precompilati che consentono di identificare rapidamente password comuni senza spendere molta potenza di calcolo. (Fonte)

Questi sono lontani dagli unici miti che si sono rivelati veri. Se c'è un filo comune qui, è che la sicurezza (e la privacy) è spesso un ripensamento nel mondo reale, e la tecnologia che usiamo non è mai così sicura come vorremmo che fosse. Mentre ci affidiamo a dispositivi sempre più connessi grazie a "The Internet of Things", dovremo prendere molto più sul serio la sicurezza.

Image Credit: Kenneth Lu su Flickr, Aleksander Markin su Flickr, Sean McGrath su Flickr, Crediti fiscali su Flickr, NSA

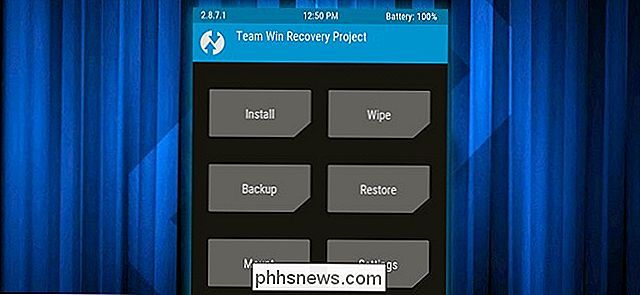

Come eseguire il flashing dell'ambiente di recupero TWRP sul proprio telefono Android

Se si desidera eseguire il root, eseguire il flashing di una ROM personalizzata o scavare in qualche modo all'interno del telefono Android, un ripristino personalizzato come TWRP è un ottimo modo per farlo. Ecco come farlo lampeggiare sul telefono. CORRELATO: Che cos'è un recupero personalizzato su Android e perché dovrei volerne uno?

Hai bisogno di "espellere" i dispositivi MTP collegati a Windows?

Sappiamo tutti che esiste un modo giusto e un modo sbagliato per staccare i dispositivi di archiviazione di massa USB dai nostri computer, ma fa lo stesso principio si applica ai dispositivi MTP? Il post di Q & A di SuperUser di oggi ha la risposta alla domanda di un lettore curioso. La sessione di domande e risposte di oggi ci viene fornita per gentile concessione di SuperUser, una suddivisione di Stack Exchange, un raggruppamento di siti Web di domande e risposte.