Come la crittografia può essere ignorata con un congelatore

I geek spesso considerano la crittografia uno strumento infallibile per garantire che i dati rimangano segreti. Tuttavia, indipendentemente dalla crittografia del disco rigido del computer o dall'archiviazione dello smartphone, potresti essere sorpreso di sapere che la crittografia può essere ignorata a basse temperature.

È improbabile che la crittografia personale venga ignorata in questo modo, ma questa vulnerabilità potrebbe essere utilizzato per spionaggio aziendale o dai governi per accedere ai dati di un sospetto se il sospetto rifiuta di rivelare la chiave di crittografia.

Funzionamento della crittografia a pieno disco

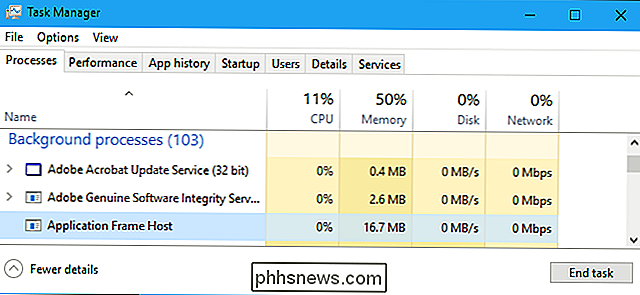

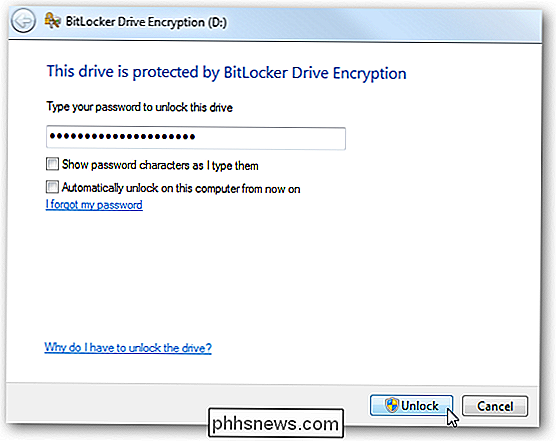

Sia che utilizzi BitLocker per crittografare il file system di Windows, Android funzionalità di crittografia integrata per crittografare lo spazio di archiviazione dello smartphone o un numero qualsiasi di altre soluzioni di crittografia a disco intero, ogni tipo di soluzione di crittografia funziona in modo simile.

I dati vengono archiviati nella memoria del dispositivo in una forma crittografata e apparentemente criptata. Quando si avvia il computer o lo smartphone, viene richiesta la passphrase di crittografia. Il dispositivo memorizza la chiave di crittografia nella sua RAM e la utilizza per crittografare e decrittografare i dati finché il dispositivo rimane acceso.

Supponendo che sul dispositivo sia impostata una password di blocco schermo e che gli autori di attacchi non possano indovinarlo, dovranno riavviare il dispositivo e avviare da un altro dispositivo (come una chiavetta USB) per accedere ai dati. Tuttavia, quando il dispositivo si spegne, il contenuto della RAM scompare molto rapidamente. Quando il contenuto della RAM scompare, la chiave di crittografia viene persa e gli hacker avranno bisogno della tua passphrase di crittografia per decrittografare i tuoi dati.

In questo modo si presume che la crittografia funzioni, ed è per questo che le aziende intelligenti crittografano laptop e smartphone con dati su di essi.

Data Remanence in RAM

Come accennato in precedenza, i dati scompaiono dalla RAM molto rapidamente dopo che il computer è spento e la RAM perde potenza. Un utente malintenzionato potrebbe tentare di riavviare rapidamente un laptop crittografato, eseguire l'avvio da una chiavetta USB ed eseguire uno strumento che copia il contenuto della RAM per estrarre la chiave di crittografia. Tuttavia, questo normalmente non funzionerebbe. I contenuti della RAM verranno eliminati in pochi secondi e l'aggressore non sarà fortunato.

Il tempo necessario per svanire i dati dalla RAM può essere considerevolmente esteso raffreddando la RAM. I ricercatori hanno effettuato attacchi efficaci contro i computer utilizzando la crittografia BitLocker di Microsoft spruzzando una lattina di aria compressa capovolta sulla RAM, portandola alle basse temperature. Recentemente, i ricercatori hanno inserito un telefono Android nel congelatore per un'ora e sono stati quindi in grado di recuperare la chiave di crittografia dalla sua RAM dopo averla ripristinata. (Il boot loader deve essere sbloccato per questo attacco, ma sarebbe teoricamente possibile rimuovere la RAM del telefono e analizzarlo.)

Una volta che i contenuti della RAM vengono copiati, o "scaricati", in un file, essi può essere analizzato automaticamente per identificare la chiave di crittografia che consentirà l'accesso ai file crittografati.

Questo è noto come "attacco di avvio a freddo" perché si basa sull'accesso fisico al computer per afferrare le chiavi di crittografia rimanenti nel computer RAM.

Come prevenire gli attacchi di avvio a freddo

Il modo più semplice per prevenire un attacco di avvio a freddo è assicurarsi che la chiave di crittografia non sia nella RAM del computer. Ad esempio, se si dispone di un laptop aziendale pieno di dati sensibili e si è preoccupati che possa essere rubato, è necessario spegnerlo o metterlo in modalità di sospensione quando non lo si utilizza. Questo rimuove la chiave di crittografia dalla RAM del computer - ti verrà chiesto di reinserire la tua passphrase quando avvii di nuovo il computer. Al contrario, mettendo il computer in modalità sleep lascia la chiave di crittografia rimanente nella RAM del computer. Ciò mette il tuo computer a rischio di attacchi con avvio a freddo.

La "TCG Platform Reset Attack Mitigation Specification" è una risposta del settore a questo problema. Questa specifica forza il BIOS di un dispositivo a sovrascrivere la sua memoria durante l'avvio. Tuttavia, i moduli di memoria di un dispositivo potrebbero essere rimossi dal computer e analizzati su un altro computer, ignorando questa misura di sicurezza. Attualmente non esiste un modo infallibile per prevenire questo attacco.

Hai davvero bisogno di preoccuparti?

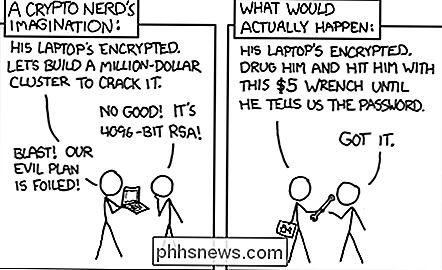

Come geek, è interessante considerare attacchi teorici e come possiamo prevenirli. Ma siamo onesti: la maggior parte delle persone non dovrà preoccuparsi di questi attacchi con avvio a freddo. I governi e le società con dati sensibili da proteggere vorranno tenere a mente questo attacco, ma il geek medio non dovrebbe preoccuparsi di questo.

Se qualcuno vuole davvero i tuoi file crittografati, probabilmente cercheranno di estrarre la tua chiave di crittografia piuttosto che tentare un attacco a freddo, che richiede più esperienza.

Credito immagine: Frank Kovalcheck su Flickr, Alex Gorzen su Flickr, Blake Patterson su Flickr, XKCD

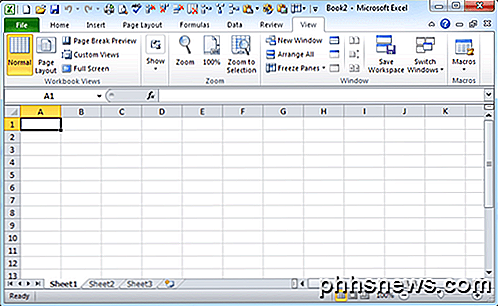

Esercitazione di base su Microsoft Excel - Apprendimento Come utilizzare Excel

Se hai installato Microsoft Office, ma non hai mai toccato Excel prima perché non sapevi come usarlo o non sapevi cosa poteva fare per te, allora DEVI leggere questo post su come usare Excel !Microsoft Excel è una potente applicazione per fogli di calcolo che può essere utilizzata per qualsiasi cosa, da un semplice database fino a un'applicazione completa di Windows completa di moduli di Windows, macro e componenti aggiuntivi. P

Come ripristinare gli acquisti in-app su un iPhone o iPad

Se si reinstalla un'app, si cancella l'iPhone o l'iPad o si passa a un nuovo dispositivo, eventuali acquisti in-app effettuati sul tuo vecchio dispositivo non verrà visualizzato. Ma alcuni acquisti in-app sono "permanenti" e puoi ripristinarli se sai dove guardare. Questo si applica solo agli acquisti effettuati all'interno delle app.