Come funziona la nuova protezione exploit di Windows Defender (e come configurarlo)

L'aggiornamento dei creativi autunnali di Microsoft aggiunge finalmente la protezione exploit integrata a Windows. In precedenza dovevi cercarlo sotto forma dello strumento EMET di Microsoft. Ora fa parte di Windows Defender e viene attivato per impostazione predefinita.

Funzionalità di protezione exploit di Windows Defender

CORRELATO: Novità nell'aggiornamento autunnale di Windows 10, disponibile ora

Da tempo raccomandiamo l'uso di anti -exploit come il Enhanced Mitigation Experience Toolkit (EMET) di Microsoft o il Malwarebytes Anti-Malware più user-friendly, che contiene una potente funzionalità anti-exploit (tra le altre cose). EMET di Microsoft è ampiamente utilizzato su reti più grandi in cui può essere configurato dagli amministratori di sistema, ma non è mai stato installato per impostazione predefinita, richiede configurazione e presenta un'interfaccia confusa per gli utenti medi.

Programmi antivirus tipici, come Windows Defender stesso, utilizzano definizioni dei virus ed euristica per rilevare programmi pericolosi prima che possano essere eseguiti sul tuo sistema. Gli strumenti anti-exploit in realtà impediscono a molte tecniche di attacco popolari di funzionare, quindi quei programmi pericolosi non entrano nel sistema in primo luogo. Abilitano alcune protezioni del sistema operativo e bloccano le tecniche di exploit della memoria comune, in modo che se viene rilevato un comportamento simile a exploit, interromperanno il processo prima che accada qualcosa di brutto. In altre parole, possono proteggere da molti attacchi zero-day prima che vengano riparati.

Tuttavia, potrebbero potenzialmente causare problemi di compatibilità e le loro impostazioni potrebbero essere ottimizzate per programmi diversi. Ecco perché EMET è stato generalmente utilizzato sulle reti aziendali, dove gli amministratori di sistema potevano modificare le impostazioni e non sui PC di casa.

Windows Defender ora include molte di queste stesse protezioni, che erano state originariamente trovate in EMET di Microsoft. Sono abilitati di default per tutti e fanno parte del sistema operativo. Windows Defender configura automaticamente le regole appropriate per i diversi processi in esecuzione sul tuo sistema. (Malwarebytes afferma ancora che la sua funzione anti-exploit è superiore, e raccomandiamo comunque l'uso di Malwarebytes, ma è bene che Windows Defender ne abbia anche un po 'integrato ora.)

Questa funzione è abilitata automaticamente se hai aggiornato all'Aggiornamento dei creativi autunnali di Windows 10 e EMET non è più supportato. EMET non può nemmeno essere installato su PC che eseguono l'aggiornamento dei creativi autunnali. Se hai già installato EMET, verrà rimosso dall'aggiornamento.

CORRELATO: Come proteggere i tuoi file da Ransomware Con il nuovo "Accesso alle cartelle controllate" di Windows Defender

L'aggiornamento dei creativi autunnali di Windows 10 include anche un funzionalità di sicurezza correlata denominata Controlled Folder Access. È progettato per bloccare il malware consentendo solo ai programmi attendibili di modificare i file nelle cartelle di dati personali, come Documenti e Immagini. Entrambe le funzionalità fanno parte di "Windows Defender Exploit Guard". Tuttavia, l'accesso alle cartelle controllate non è abilitato per impostazione predefinita.

Come confermare la protezione degli exploit è abilitato

Questa funzione è abilitata automaticamente per tutti i PC con Windows 10. Tuttavia, può anche essere commutato su "Modalità di controllo", consentendo agli amministratori di sistema di monitorare un registro di ciò che la Protezione exploit avrebbe fatto per confermare che non causerà alcun problema prima di abilitarlo su PC critici.

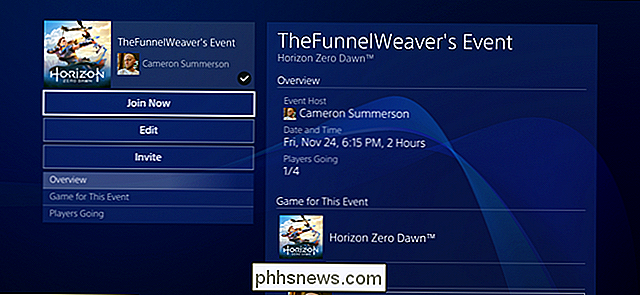

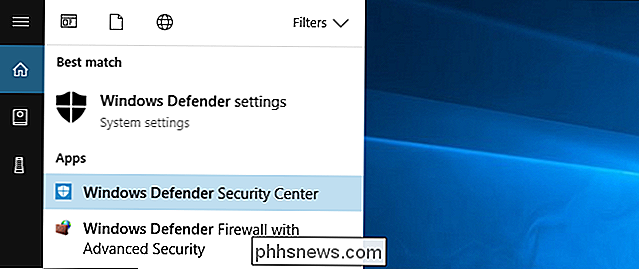

Per confermare che questo funzionalità è abilitata, è possibile aprire Windows Defender Security Center. Apri il menu Start, cerca Windows Defender e fai clic sul collegamento Windows Defender Security Center.

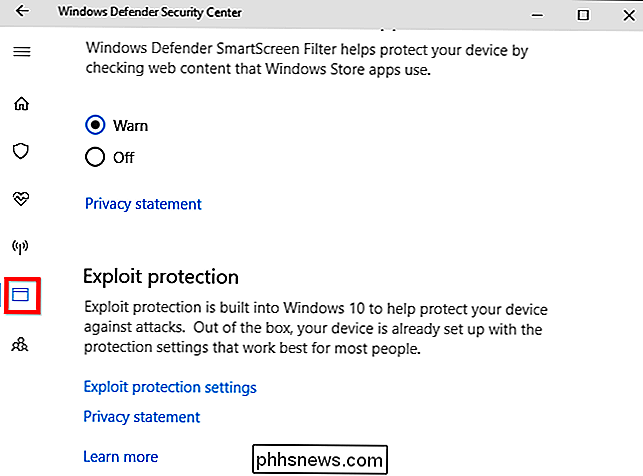

Fai clic sull'icona "App & browser control" a forma di finestra nella barra laterale. Scorri verso il basso e vedrai la sezione "Protezione exploit". Ti informerà che questa funzione è abilitata.

Se non vedi questa sezione, il tuo PC probabilmente non è ancora aggiornato per l'Aggiornamento autunnale dei creatori.

Come configurare Protezione exploit di Windows Defender

Avviso : probabilmente non si desidera configurare questa funzione. Windows Defender offre molte opzioni tecniche che puoi adattare e molte persone non sapranno cosa stanno facendo qui. Questa funzione è configurata con impostazioni predefinite intelligenti che eviteranno di causare problemi e Microsoft potrà aggiornare le sue regole nel tempo. Le opzioni qui sembrano principalmente intese ad aiutare gli amministratori di sistema a sviluppare regole per il software ea distribuirle su una rete aziendale.

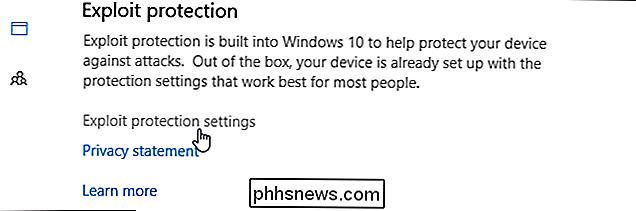

Se si desidera configurare Exploit Protection, andare su Windows Defender Security Center> Controllo app e browser, scorrere verso il basso e fare clic su "Impostazioni protezione exploit" in Protezione exploit.

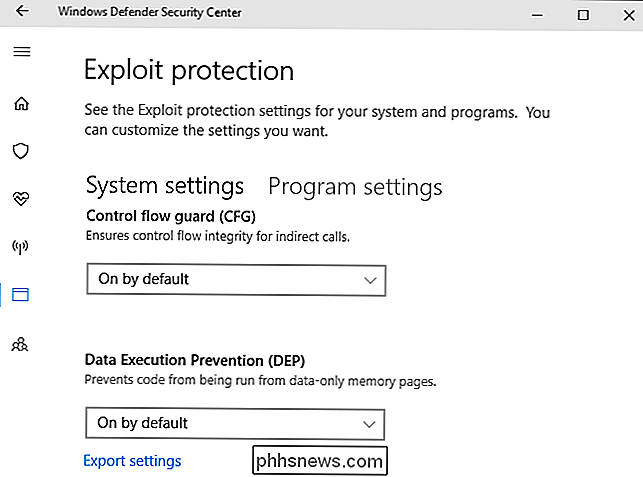

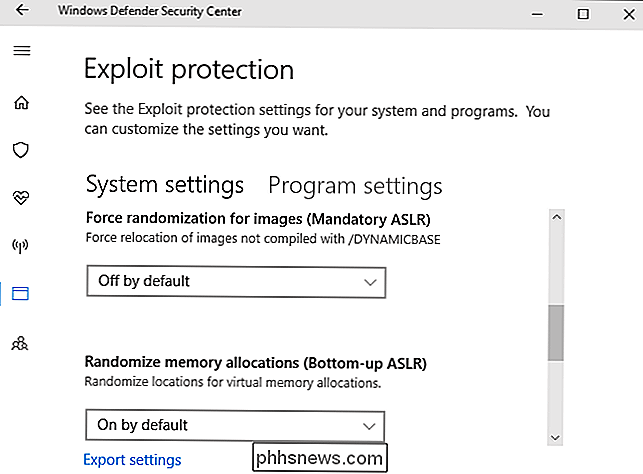

Vedrete due schede qui: Impostazioni di sistema e Programma impostazioni. Le impostazioni di sistema controllano le impostazioni predefinite utilizzate per tutte le applicazioni, mentre le impostazioni del programma controllano le singole impostazioni utilizzate per i vari programmi. In altre parole, le impostazioni del programma possono ignorare le impostazioni di sistema per i singoli programmi. Potrebbero essere più restrittivi o meno restrittivi.

Nella parte inferiore dello schermo, puoi fare clic su "Esporta impostazioni" per esportare le tue impostazioni come file .xml che puoi importare su altri sistemi. La documentazione ufficiale di Microsoft offre ulteriori informazioni sulla distribuzione delle regole con Criteri di gruppo e PowerShell.

Nella scheda Impostazioni di sistema, verranno visualizzate le seguenti opzioni: Controllo flusso di flusso (CFG), Prevenzione esecuzione dati (DEP), Forza casualizzazione per immagini (ASLR obbligatorio), Randomizza allocazioni di memoria (ASLR bottom-up), convalida catene di eccezioni (SEHOP) e Convalida integrità heap. Sono tutti attivi per impostazione predefinita eccetto l'opzione Forza la randomizzazione per immagini (ASLR obbligatorio). Probabilmente perché l'ASLR obbligatorio causa problemi con alcuni programmi, quindi potresti incorrere in problemi di compatibilità se lo abiliti, a seconda dei programmi che esegui.

Ancora, non dovresti toccare queste opzioni a meno che tu non sappia cosa sei facendo. I valori predefiniti sono ragionevoli e vengono scelti per un motivo.

CORRELATO: Perché la versione 64-bit di Windows è più sicura

L'interfaccia fornisce un riassunto molto breve di ciascuna opzione, ma tu devo fare qualche ricerca se vuoi saperne di più. In precedenza abbiamo spiegato cosa fanno DEP e ASLR qui.

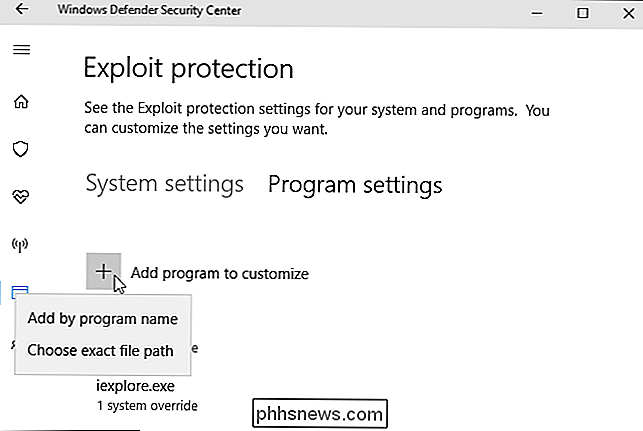

Fai clic sulla scheda "Impostazioni programma" e vedrai un elenco di programmi diversi con impostazioni personalizzate. Le opzioni qui consentono di sovrascrivere le impostazioni generali del sistema. Ad esempio, se si seleziona "iexplore.exe" nell'elenco e si fa clic su "Modifica", si vedrà che la regola attiva abilmente l'ASLR obbligatorio per il processo di Internet Explorer, anche se non è abilitato per impostazione predefinita a livello di sistema.

Non dovresti manomettere queste regole integrate per processi come runtimebroker.exe e spoolsv.exe. Microsoft li ha aggiunti per un motivo.

È possibile aggiungere regole personalizzate per singoli programmi facendo clic su "Aggiungi programma per personalizzare". Puoi "Aggiungi per nome programma" o "Scegli percorso file esatto", ma specificare un percorso file esatto è molto più preciso.

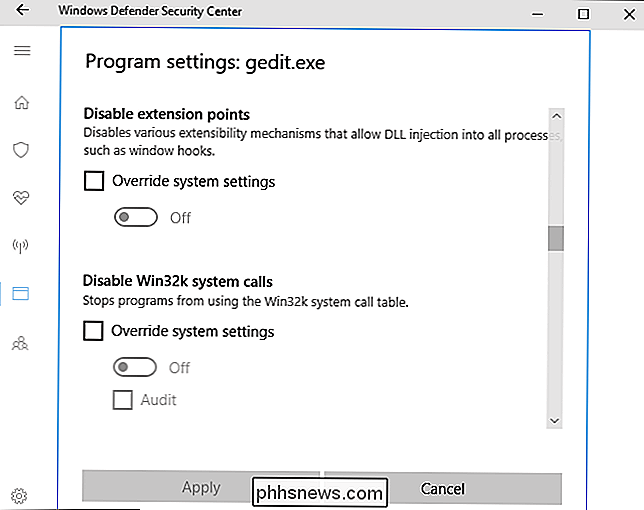

Una volta aggiunto, puoi trovare un lungo elenco di impostazioni che non saranno significative per la maggior parte persone. L'elenco completo delle impostazioni disponibili qui è: Arbitrary Code Guard (ACG), Blocca immagini a bassa integrità, Blocca immagini remote, Blocca font non attendibili, Code integrity guard, Control flow guard (CFG), Data Execution Prevention (DEP), Disabilita punti di estensione , Disabilita chiamate di sistema Win32k, Non consentire processi figlio, Esporta filtraggio indirizzi (EAF), Forza randomizzazione per immagini (ASLR obbligatorio), Importa filtro indirizzi (IAF), Randomizza allocazioni di memoria (ASLR bottom-up), Simula esecuzione (SimExec) , Convalidare l'invocazione API (CallerCheck), convalidare le catene di eccezioni (SEHOP), convalidare l'utilizzo dell'handle, convalidare l'integrità dell'heap, convalidare l'integrità delle dipendenze dell'immagine e convalidare l'integrità dello stack (StackPivot).

Ancora, non toccare queste opzioni a meno che non si Sei un amministratore di sistema che vuole bloccare un'applicazione e sai davvero cosa stai facendo.

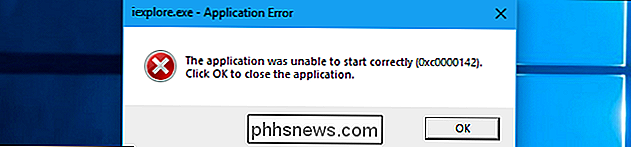

Come test, abbiamo abilitato tutte le opzioni per iexplore.exe e abbiamo provato a lanciarlo. Internet Explorer ha appena mostrato un messaggio di errore e si è rifiutato di avviarsi. Non abbiamo nemmeno visto una notifica di Windows Defender che spiegava che Internet Explorer non funzionava a causa delle nostre impostazioni.

Non tentare solo ciecamente di limitare le applicazioni, o causerai problemi simili sul tuo sistema. Saranno difficili da risolvere se non ricordi di aver modificato anche le opzioni.

Se usi ancora una versione precedente di Windows, come Windows 7, puoi ottenere funzionalità di protezione da exploit installando Microsoft EMET o Malwarebytes. Tuttavia, il supporto per EMET si interromperà il 31 luglio 2018, in quanto Microsoft vuole spingere le aziende verso Windows 10 e Windows Defender Exploit Protection.

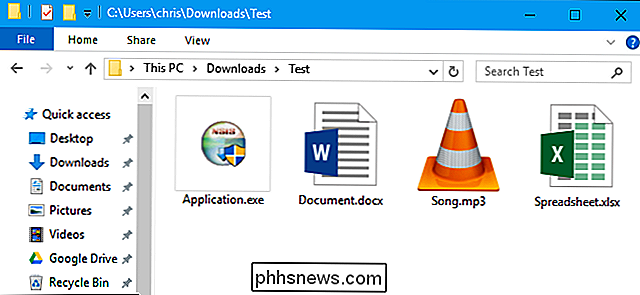

How to Make Windows Show File Extensions

Windows non mostra le estensioni dei file per impostazione predefinita, ma è possibile modificare una singola impostazione e fare in modo che Windows 7, 8 o 10 mostri sempre i file di ciascun file estensione completa del file. Perché dovresti mostrare le estensioni dei file Ogni file ha un'estensione che indica a Windows che tipo di file è.

Come rendere il tuo RGB Gaming Gear effettivamente utile

L'illuminazione RGB nell'hardware del computer, in particolare gli attrezzi di marca, è un argomento che divide. O pensi che sia davvero bello e lo vuoi in tutte le tue cose, o hai buon gusto. (I kid, I kid.) Ma nonostante la natura piuttosto appariscente delle ambientazioni di gioco "battlestation" imbevute di LED, c'è in realtà una quantità sorprendente di utilità da trovare in profondità in tutta quella stravaganza color arcobaleno.