Avviso: le reti Wi-Fi WPA2 crittografate sono ancora vulnerabili allo snooping

Ormai la maggior parte delle persone sa che una rete Wi-Fi aperta consente alle persone di intercettare il traffico. La crittografia WPA2-PSK standard dovrebbe impedire che ciò accada, ma non è così infallibile come si potrebbe pensare.

Questa non è una grande novità su un nuovo difetto di sicurezza. Piuttosto, questo è il modo in cui WPA2-PSK è sempre stato implementato. Ma è qualcosa che la maggior parte della gente non sa.

Reti Wi-Fi aperte e reti Wi-Fi crittografate

CORRELATI: Perché l'utilizzo di una rete Wi-Fi pubblica può essere pericoloso, anche quando si accede a siti Web crittografati

Non dovresti ospitare una rete Wi-Fi aperta a casa, ma potresti trovarne uno in pubblico - ad esempio, in un bar, mentre attraversi un aeroporto o in un hotel. Le reti Wi-Fi aperte non hanno crittografia, il che significa che tutto ciò che viene inviato via etere è "in chiaro". Le persone possono monitorare la tua attività di navigazione e qualsiasi attività web non protetta con la crittografia stessa può essere snoopata. Sì, questo è vero anche se devi "accedere" con un nome utente e una password su una pagina Web dopo aver effettuato l'accesso alla rete Wi-Fi aperta.

Crittografia - come la crittografia WPA2-PSK che ti consigliamo di utilizzare a home - risolve questo problema. Qualcuno vicino non può semplicemente catturare il tuo traffico e curiosare su di te. Otterranno un sacco di traffico crittografato. Ciò significa che una rete Wi-Fi crittografata protegge il tuo traffico privato da essere spiato.

Questo è un po 'vero - ma qui c'è un grosso punto debole.

WPA2-PSK usa una chiave condivisa

CORRELATO: Non avere un falso senso di sicurezza: 5 modi non sicuri per proteggere il tuo Wi-Fi

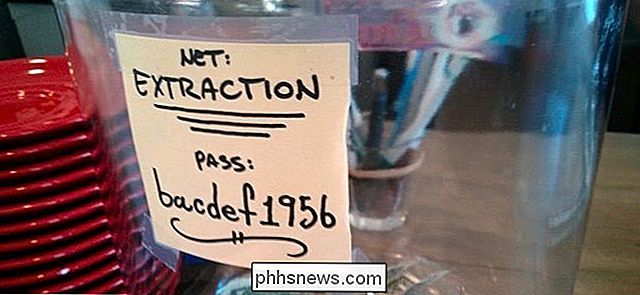

Il problema con WPA2-PSK è che utilizza una "chiave pre-condivisa". Questa chiave è la password, o passphrase , devi entrare per connetterti alla rete Wi-Fi. Tutti quelli che si connettono utilizzano la stessa passphrase.

È abbastanza facile per qualcuno monitorare questo traffico crittografato. Tutto ciò di cui hanno bisogno è:

- La frase segreta : tutti coloro che hanno il permesso di connettersi alla rete Wi-Fi avranno questo.

- Il traffico dell'associazione per un nuovo client : se qualcuno sta catturando i pacchetti inviati tra il router e un dispositivo quando si collega, hanno tutto ciò di cui hanno bisogno per decifrare il traffico (supponendo che abbiano anche la passphrase, ovviamente). È anche banale ottenere questo traffico tramite attacchi "deauth" che disconnettono forzatamente un dispositivo da una rete Wi_Fi e lo costringono a riconnettersi, facendo sì che il processo di associazione si ripeta.

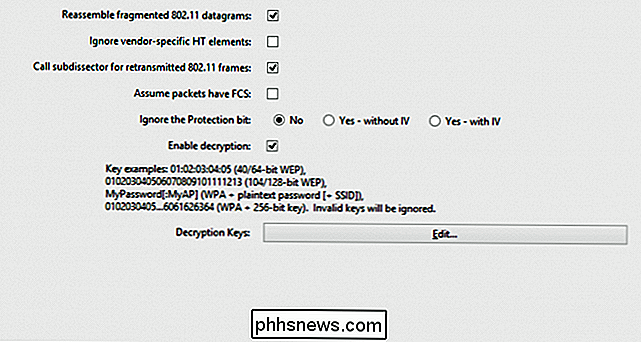

In realtà, non possiamo sottolineare quanto sia semplice. Wireshark ha un'opzione integrata per decrittografare automaticamente il traffico WPA2-PSK fino a quando hai la chiave precondivisa e hai catturato il traffico per il processo di associazione.

Cosa significa in realtà

CORRELATO: Il tuo La crittografia WPA2 del Wi-Fi può essere interrotta offline: Ecco come

Ciò significa in realtà che WPA2-PSK non è molto più sicuro contro le intercettazioni se non ti fidi di tutti sulla rete. A casa, dovresti essere sicuro perché la tua passphrase Wi-Fi è un segreto.

Tuttavia, se vai in un bar e usano WPA2-PSK invece di una rete Wi-Fi aperta, potresti sentire molto di più sicuro nella tua privacy. Ma non dovresti - chiunque abbia la passphrase Wi-Fi della caffetteria potrebbe monitorare il tuo traffico di navigazione. Altre persone sulla rete, o solo altre persone con la passphrase, potrebbero spiare il tuo traffico se lo volessero.

Assicurati di tenerne conto. WPA2-PSK impedisce alle persone senza accesso alla rete di snooping. Tuttavia, una volta che hanno la passphrase della rete, tutte le scommesse sono disattivate.

Perché WPA2-PSK non tenta di fermarlo?

WPA2-PSK tenta effettivamente di fermarlo tramite l'uso di una "chiave transitoria pairwise" "(PTK). Ogni client wireless ha un PTK univoco. Tuttavia, questo non aiuta molto perché l'unica chiave per client è sempre derivata dalla chiave pre-condivisa (la passphrase Wi-Fi.) Ecco perché è banale catturare la chiave univoca del client finché si ha il Wi- Passphrase Fi e può acquisire il traffico inviato tramite il processo di associazione.

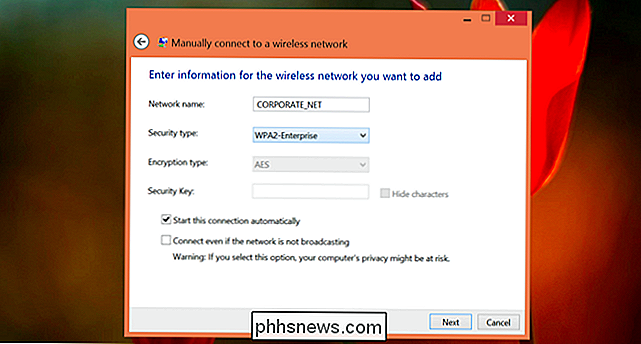

WPA2-Enterprise risolve questo problema ... Per reti di grandi dimensioni

Per le organizzazioni di grandi dimensioni che richiedono reti Wi-Fi protette, questa debolezza della sicurezza può essere evitata attraverso l'uso dell'autenticazione EAP con un server RADIUS, talvolta denominato WPA2-Enterprise. Con questo sistema, ogni client Wi-Fi riceve una chiave davvero unica. Nessun client Wi-Fi dispone di informazioni sufficienti per avviare lo snooping su un altro client, pertanto offre una sicurezza molto maggiore. Grandi uffici aziendali o agenzie governative dovrebbero utilizzare WPA2-Enteprise per questo motivo.

Ma questo è troppo complicato e complesso per la stragrande maggioranza delle persone - o anche per la maggior parte dei geek - da utilizzare a casa. Invece di una passphrase Wi-FI devi inserire i dispositivi che desideri connettere, dovrai gestire un server RADIUS che gestisce l'autenticazione e la gestione delle chiavi. Questo è molto più complicato per gli utenti domestici da configurare.

In realtà, non vale nemmeno il tuo tempo se ti fidi di tutti sulla tua rete Wi-Fi o di chiunque abbia accesso alla tua passphrase Wi-Fi. Questo è necessario solo se sei connesso a una rete Wi-Fi crittografata WPA2-PSK in un luogo pubblico - caffetteria, aeroporto, hotel o anche un ufficio più grande - dove altre persone di cui non ti fidi hanno anche il Wi- Passphrase della rete FI.

Quindi, il cielo cade? No certo che no. Ma tieni questo a mente: quando sei connesso a una rete WPA2-PSK, altre persone con accesso a quella rete potrebbero facilmente spiare il tuo traffico. Nonostante ciò che la maggior parte della gente potrebbe credere, tale crittografia non fornisce protezione contro altre persone con accesso alla rete.

Se si deve accedere a siti sensibili su una rete Wi-Fi pubblica - in particolare i siti Web che non utilizzano la crittografia HTTPS - considerare di fare quindi attraverso una VPN o anche un tunnel SSH. La crittografia WPA2-PSK sulle reti pubbliche non è sufficiente.

Credito immagine: Cory Doctorow su Flickr, Food Group su Flickr, Robert Couse-Baker su Flickr

Come può esserci spazio usato su un'unità flash "vuota" e appena formattata?

Quando si elimina tutto da un'unità flash e lo si riformatta, si potrebbe pensare che debba essere "visualizzato" come completamente vuoto quando controllato, ma potrebbe non essere sempre così. Con questo in mente, il post di Q & A di SuperUser di oggi ha la risposta alla domanda di un lettore confuso.

Come acquisire schermate su Android Auto

Android ha avuto screenshot nativi da anni, e visto che è una caratteristica piuttosto importante, tutti gli accessori creati da Google supportano anche questa funzionalità. Mentre l'impostazione si trova in un posto facile su Android Wear, è ben nascosta su Android Auto. Ecco come trovarlo. CORRELATO: Come abilitare le impostazioni dello sviluppatore su Android Auto La prima cosa che devi fare è attivare le Impostazioni sviluppatore nell'app Android Auto toccando "Android Auto" "Testo tra le prime 10 volte.