Cosa è BCC e perché sei una persona terribile Se non lo usi

Poche amenità nel moderno flusso di lavoro digitale sono così ampiamente disponibili ma così ampiamente ignorate (o completamente abusate ) come la funzione email BCC. Se sei colpevole di abuso o trascuratezza (e c'è una buona possibilità che tu sia), è tempo di pentirsi e, nel processo, ridurre lo spam e proteggere la privacy dei tuoi amici e familiari.

Che cos'è BCC e da dove proviene?

CORRELATO: Qual è la differenza tra CC e BCC quando si invia un'e-mail?

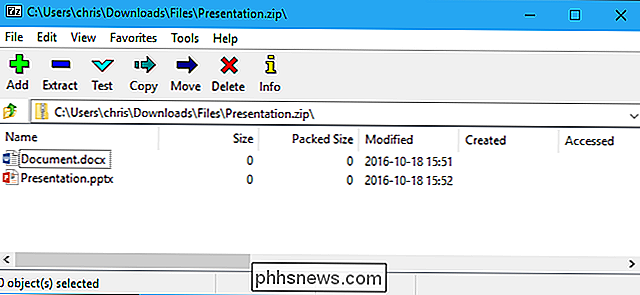

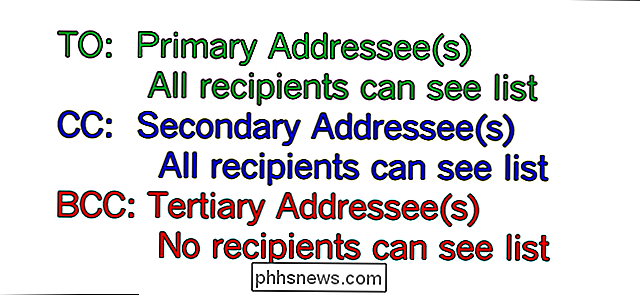

Ci sono tre slot di indirizzo in ogni client di posta elettronica: TO, CC e BCC, che stanno per "[consegnare] a", "copia carbone" e "copia carbone cieco", rispettivamente. Queste denotazioni sono un residuo del mondo che ha preceduto la posta elettronica: lettere fisiche e appunti.Nel promemoria aziendale della metà del secolo, ad esempio, ci sarebbe uno slot TO per il destinatario principale, uno slot CC per le persone che avevano bisogno di essere sulla comunicazione, ma che non erano i destinatari principali, e una terza fessura, BCC, per le persone che avevano bisogno di essere coinvolte nella comunicazione ma, per qualsiasi motivo, la loro identità sarebbe stata nascosta dai promemoria diffusi ai destinatari in gli slot di indirizzo TO e CC.

All'avvento della posta elettronica, sono state copiate le stesse convenzioni utilizzate nella posta cartacea e nei memo, sia per familiarità sia perché sono rimaste utili anche se il messaggio non era più copiato e consegnato fisicamente.

Se queste convenzioni esistevano da decenni prima dell'avvento dell'e-mail e hanno continuato a esistere nel mezzo secolo circa, dove si pone allora il problema? Esistono due forme di uso improprio di BCC: la copia passiva di carbonio cieco-aggressivo (la forma maliziosa di disturbo) e l'abbandono di usare la copia a carbonio cieco per proteggere la privacy (problemi che nascono dall'ignoranza). Diamo un'occhiata a come e perché evitare ciascuno.

Dire di no alla copia di carbonio cieco aggressiva-passiva

L'uso peggiore della copia nascosta è di attaccare passivamente in modo aggressivo un collega. Questo tipo di abuso di BCC si manifesta quando i dipendenti ricorrono all'uso della funzione BCC come modo per chiacchierare indirettamente sui loro colleghi, succhiarli al loro capo, o altrimenti impegnarsi in hijiness disfunzionali sul posto di lavoro.

Immagine per gentile concessione di EC Comics.

Un dipendente, ad esempio, potrebbe mettere il suo capo come destinatario della BCC su un'e-mail che sta inviando a un altro dipendente in modo che il suo capo veda che sta comunicando con l'altro dipendente o che l'altro dipendente non riesca a soddisfare qualche tipo di obbligo o scadenza. Questo tipo di comunicazione segreta-scoiattolo è generalmente disapprovato sul posto di lavoro e non stiamo per sostenere alcun tipo di comportamento che generi un ambiente di lavoro aggressivo meschino e passivo.

Il nostro unico consiglio in merito è: Ferma.

A meno che il reparto risorse umane o il tuo capo esplicitamente venga a te e ti istruisca a BCC le tue comunicazioni, dovresti evitare la pratica.

Se le persone esterne alla comunicazione principale devono essere mantenute nel ciclo , anche superiori, la migliore pratica è quella di includerli come destinatari CC e di notificare i destinatari TO su chi è stato incluso e per quale motivo.

Non solo questo crea un dialogo più maturo sul posto di lavoro, ma aiuta anche eviti un evento particolarmente imbarazzante: se il tuo capo o altro destinatario BCC utilizza la funzione di risposta a tutti, si mascherano in modo efficace e rivelano di essere stati a conoscenza del contenuto dell'email precedente. Prova a spiegarlo al collega che stavi cospirando contro il refrigeratore d'acqua.

Fortunatamente, il numero di persone che usano maliziosamente la funzione BCC è piccolo, il che ci porta a coloro che costituiscono il grosso dell'abuso: l'inconsapevole.

Amici non amici di Carbon Copy

Se la maggior parte delle persone non utilizza maliziosamente la funzione BCC come parte di una campagna di guerra psicologica contro i propri colleghi, allora dove ci lascia? Ci lascia con milioni di persone che inconsapevolmente trascurano persino di utilizzare la funzione BCC in primo luogo.

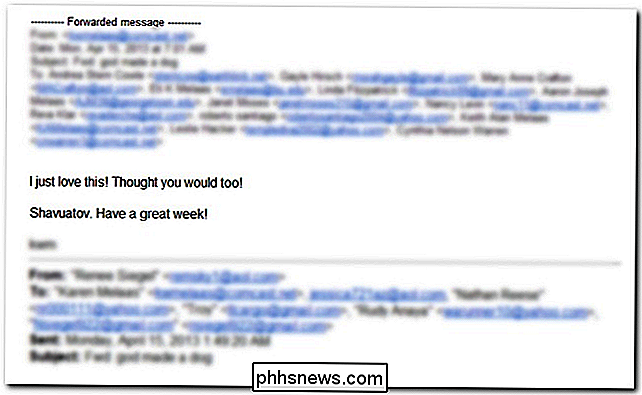

Immagine per gentile concessione della Denver Public Library, Collezione Western History.

Perché la funzione BCC è così importante? Ti consente di inviare una e-mail a qualcuno senza che quella persona veda tutti gli altri che ricevono l'e-mail, salvaguardando efficacemente le loro informazioni private. Ecco un esempio di email inoltrata, selezionata dai nostri archivi di posta elettronica:

Ogni sfocatura blu nell'immagine filtrata dalla privacy sopra è un indirizzo email. Non solo c'erano più di 40 indirizzi e-mail nell'elenco dei destinatari in avanti in cui eravamo inclusi, ma ci sono due serie di blocchi di inoltro avanzati nella e-mail inoltrata (vista sopra) che includono 13 e 8 indirizzi e-mail, rispettivamente. Ciò significa che ci sono oltre 60 indirizzi e-mail nel corpo completo dell'email.

Ora, potresti chiedertelo "E allora? Che importa? "È importante per diverse ragioni. Innanzi tutto, c'è il semplice problema della privacy e il trattamento della privacy delle persone nella tua lista dei contatti (sia che si tratti di amici, familiari o colleghi di lavoro) rispettosamente. Inutile dire che le persone che sparano avanti e le e-mail di massa con dozzine di loro amici e collaboratori non prendono il tempo per contattare personalmente ciascuna di quelle dozzine di destinatari e chiedere se vorrebbero che le loro informazioni di contatto fossero condivise con tutti gli altri sul elenco dei destinatari È assolutamente irrispettoso condividere le informazioni di contatto senza il permesso dell'individuo in questione.

CORRELATO: Come utilizzare Bcc (Blind Carbon Copy) in Outlook 2010

Diventa ancora più irrispettoso e fastidioso più diversificata è la la folla di persone che sei email è. Se invii dieci persone in una piccola organizzazione civica che si conoscono già, il problema potrebbe essere discutibile. Se sei un insegnante e invii via email decine (se non centinaia) di materiale supplementare, improvvisamente condividi le informazioni di contatto personali di molte persone con molte altre persone con cui potrebbero non voler condividere .Peggio ancora, se qualcuno colpisce accidentalmente "Rispondi a tutti" a una qualsiasi delle e-mail che invii con gli slot TO e CC completamente caricati, ogni singola persona nell'elenco dei destinatari originali riceve la risposta. A la cosa migliore è che è relativamente innocuo, ma sicuramente fa perdere tempo a chiunque altro mentre apre l'e-mail per vedere cosa c'è di nuovo nella discussione. Nel peggiore dei casi, come è successo molte volte nelle aziende di tutto il mondo, l'e-mail può assumere una vita propria in quanto centinaia di dipendenti rispondono, discutono e interagiscono in altro modo con l'e-mail. Tale risposta: tutte le reazioni a catena possono estendersi a migliaia di e-mail e possono anche generare guerre di fiamma (c'è stata una guerra di fuoco a Tandem Computers nel tardo XX secolo che è durata anni ).

Secondo, e di maggiore interesse pratico per quelli di voi che potrebbero interessarsi di meno della buona etichetta e-mail e della protezione della privacy dei propri amici, questi tipi di e-mail in blocco creano inavvertitamente piccoli elenchi di indirizzi e-mail per software dannosi e spammer da raccogliere. Se il tuo indirizzo e-mail finisce con un'enorme e-mail inviata in giro per il mondo proverbiale, puoi essere certo che da qualche parte lungo la linea finirai su una lista di spam. Peggio ancora, se uno degli utenti che finisce con l'email inoltrata che si trova nelle viscere della loro posta in arrivo finisce per essere colpito da malware che si replica tramite elenchi di contatti e indirizzi e-mail trovati nella posta in arrivo, è probabile che finirà con un messaggio di posta elettronica dannoso

Usando BCC Saggiamente

Se ti trovi nel secondo campo, coloro che ignorano la funzione BCC, probabilmente ti stai chiedendo cosa puoi fare per evitare la segretezza e la sicurezza descritto sopra. Non ti preoccupare, una volta che sei consapevole di quanto sia terribile ignorare la funzione BCC, diventa immediatamente evidente ciò che devi fare per lavarti dai precedenti poveri comportamenti e-mail.

Prima di tutto, e soprattutto, tu inizia chiedendo a te stesso "Ho davvero bisogno di inviare questa e-mail a tutti i miei contatti? Trenta di loro? Qualcuno di loro? "La risposta a queste domande per la maggior parte delle e-mail è: No, non è necessario inviare una e-mail personale o inoltrare a tutti i membri della propria lista di contatti.

In secondo luogo, quando fai ti trovi con una ragione legittima per inviare email a un sacco di persone contemporaneamente. Ad esempio, se stai passando a un nuovo provider di posta elettronica o se desideri inviare il tuo nuovo indirizzo postale a un centinaio di tuoi amici e parenti, l'unica cosa appropriata da fare è inserire i loro indirizzi nello slot BCC. Questo assicura che tutti i mali di e-mail di massa TO / CC siano eliminati: gli indirizzi e-mail di tutti i destinatari sono tenuti privati, non c'è possibilità di un bot di spam o di malware sul computer di un destinatario che raccoglie l'email di un altro destinatario, e se qualcuno di loro ha bisogno di rispondere a te per fare una domanda o qualcosa del genere, non farà esplodere la sua domanda o commento ad ogni altra persona.

BCC aumenta la privacy, aumenta la sicurezza e riduce la posta in arrivo. e i soci devono guadare. Non c'è assolutamente alcun motivo per evitare di usarlo quando si fa è semplice come mettere gli indirizzi in uno slot di indirizzo diverso.

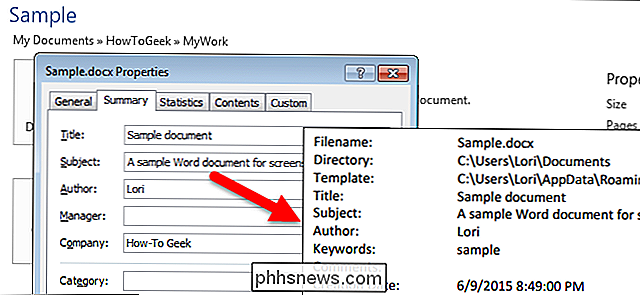

Come stampare le proprietà del documento in Word

Vi abbiamo mostrato come impostare le proprietà avanzate del documento, o le informazioni di riepilogo, che sono memorizzate nei vostri documenti di Word, insieme alle proprietà mantenute automaticamente per ogni documento. La stampa di queste informazioni, se necessario, è abbastanza semplice. NOTA: Abbiamo utilizzato Word 2013 per illustrare questa funzionalità.

Come comporre e inviare e-mail in Outlook 2013

Outlook è abbastanza sinonimo di e-mail. Quindi, al di là di tutte le altre sue caratteristiche, vuoi essere sicuro di sapere come usarlo con la posta elettronica nel modo più efficace possibile. Abbiamo già parlato dell'aspetto di Outlook per un po 'di tempo e i veterinari di Office grizzled lo sapranno già tutto questo, ma i nuovi utenti, come quelli che hanno bisogno di sapere come utilizzare Outlook in un ambiente di lavoro, dovrebbero sapere come utilizzare Outlook quotidianamente.