Perché alcuni utenti di sistema hanno / usr / bin / false come loro shell?

Una volta che inizi a scavare in un sistema Linux, potresti trovare alcune cose confuse o inaspettate, come / usr / bin / false, ad esempio. Perché è lì e qual è il suo scopo? Il post di Q & A di SuperUser di oggi ha la risposta alle domande di un lettore curioso.

La sessione di domande e risposte di oggi ci viene fornita per gentile concessione di SuperUser, una suddivisione di Stack Exchange, un raggruppamento di siti Web di domande e risposte.

La domanda

Il lettore SuperUser user7326333 vuole sapere perché alcuni utenti del sistema hanno / usr / bin / false come loro shell:

Perché alcuni utenti del sistema hanno / usr / bin / false come loro shell? Cosa significa?

Perché alcuni utenti del sistema hanno / usr / bin / false come loro shell?

La risposta

i collaboratori di SuperUser duDE, Toby Speight e bbaassssiiee hanno la risposta per noi. Per prima cosa, duDE:

Questo aiuta a impedire agli utenti di accedere a un sistema. A volte è necessario un account utente per un'attività specifica. Tuttavia, nessuno dovrebbe essere in grado di interagire con questo account sul computer. Questi sono, da un lato, gli account utente di sistema. D'altra parte, questo è un account per il quale è possibile l'accesso FTP o POP3, ma semplicemente nessun login diretto alla shell.

Se si guarda più da vicino il file / etc / passwd, si troverà il comando / bin / false come shell di login per molti account di sistema. In realtà, false non è una shell, ma un comando che non fa nulla e quindi termina anche con un codice di stato che segnala un errore. Il risultato è semplice L'utente esegue l'accesso e visualizza nuovamente il prompt di accesso.

Seguito dalla risposta di Toby Speight:

Questi utenti esistono per essere il proprietario di specifici file o processi e non sono pensati per essere account di accesso. Se il valore del campo "shell" non è elencato in / etc / shells, i programmi come i daemon FTP non consentono l'accesso. Inoltre, per i programmi che non controllano / etc / shells, fanno uso del fatto che / bin / false restituirà e negherà immediatamente una shell interattiva.

E la nostra risposta finale da bbaassssiiee:

Alcuni utenti hanno / usr / bin / false, altri hanno / sbin / nologin, oppure potrebbero avere / usr / bin / passwd. Possono essere gli utenti di sistema necessari per isolare le autorizzazioni del programma o gli utenti umani dei programmi che utilizzano i file di password per l'autenticazione.

Hai qualcosa da aggiungere alla spiegazione? Audio disattivato nei commenti. Vuoi leggere più risposte dagli altri utenti di Stack Exchange esperti di tecnologia? Controlla il thread completo di discussione qui.

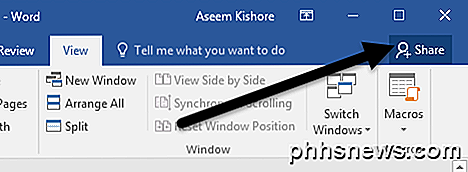

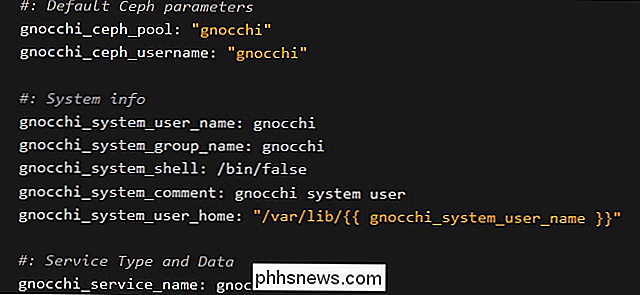

Image Credit: OpenStack Docs (OpenStack Project)

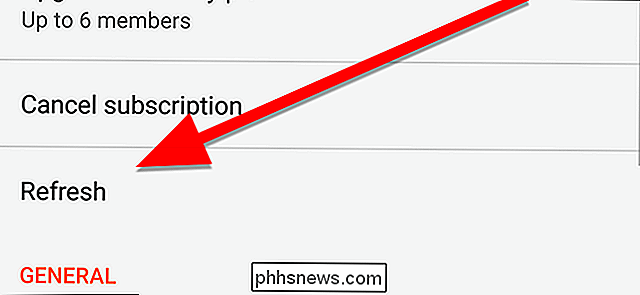

Come aggiornare la tua libreria musicale di Google Play e trovare le tracce mancanti

Uno dei punti di forza di Google Play Music, a parte l'allenamento verbale ottenuto dal suo lungo nome, è che puoi caricare i tuoi possedere musica, seguire i podcast e sincronizzare tutti i brani e le tracce su tutti i dispositivi. A volte, tuttavia, Play Music impiega un po 'di tempo a capire che hai caricato nuovi brani o che ci sono nuovi episodi dei tuoi podcast preferiti.

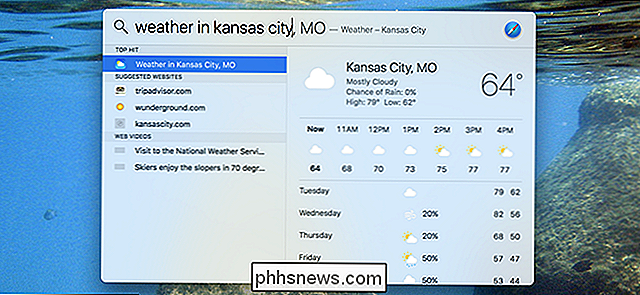

Come usare macOS Spotlight Like a Champ

Ci sono due tipi di utenti Mac: quelli che usano Spotlight costantemente e quelli che lo ignorano. Se sei nel seconda categoria, è troppo brutto: tutto ciò che riguarda l'utilizzo di un Mac diventa più veloce con Spotlight. Questo strumento di ricerca funge anche da alternativa Siri basata su testo e, con poche sequenze di tasti, puoi lanciare o cercare qualsiasi cosa.