3 Alternative al TrueCrypt ormai defunto per le esigenze di crittografia

Il drammatico arresto di TrueCrypt nel maggio 2014 ha lasciato tutti scioccati. TrueCrypt era la raccomandazione go-to per il software di crittografia a disco intero e gli sviluppatori hanno improvvisamente detto che il codice era "non sicuro" e interrotto lo sviluppo.

Non sappiamo ancora esattamente perché TrueCrypt è stato chiuso - forse gli sviluppatori erano essere sotto pressione da un governo, o forse erano semplicemente stufi di mantenerlo. Ma ecco cosa è possibile utilizzare invece.

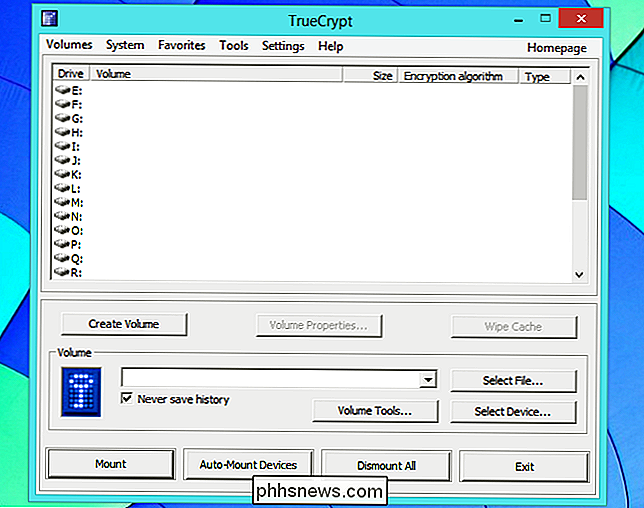

TrueCrypt 7.1a (Sì, ancora)

Sì, lo sviluppo di TrueCrypt è stato ufficialmente interrotto e la sua pagina di download ufficiale è stata disattivata. Gli sviluppatori hanno dichiarato che non sono più interessati al codice e che gli sviluppatori di terze parti non possono essere considerati affidabili per mantenerlo e applicarlo correttamente.

Tuttavia, Gibson Research Corporation sostiene che TrueCrypt è ancora sicuro da usare . TrueCrypt 7.1a è l'ultima versione reale, rilasciata a febbraio 2012 e utilizzata da milioni di persone da allora. Il codice open source di TrueCrypt è attualmente sottoposto a un audit indipendente, che è iniziato prima dello spegnimento improvviso, e la fase 1 dell'audit è stata completata senza che siano stati rilevati grossi problemi. TrueCrypt è l'unico pacchetto software a essere sottoposto a un audit indipendente come questo. Al termine, eventuali problemi rilevati possono essere corretti dalla comunità in un nuovo fork del codice TrueCrypt e TrueCrypt può continuare. Il codice di TrueCrypt è open-source, il che significa che anche gli sviluppatori originali non hanno la capacità di impedire che continui. Questo è l'argomento della Gibson Research Corporation, comunque. Altri, come il comitato per la protezione dei giornalisti senza scopo di lucro, consigliano anche che il codice TrueCrypt è ancora sicuro da usare.

CORRELATO: Come proteggere i file sensibili sul PC con VeraCrypt

Se opti per continuare a utilizzare il codice TrueCrypt standard, assicurarsi di ottenere TrueCrypt 7.1a. Il sito ufficiale offre TrueCrypt 7.2, che disabilita la possibilità di creare nuovi volumi crittografati: è progettato per migrare i tuoi dati da TrueCrypt a un'altra soluzione. E, soprattutto, assicurarsi di ottenere TrueCrypt 7.1a da una posizione affidabile e verificare che i file non siano stati manomessi. Open Crypto Audit Project offre il proprio mirror verificato e i file possono anche essere acquisiti dal sito Web GRC.

Se si segue questa rotta, si applica ancora il vecchio consiglio per l'utilizzo di TrueCrypt. Assicurati di tenere d'occhio i risultati del controllo TrueCrypt. Un giorno, probabilmente ci sarà un consenso su un successore di TrueCrypt. Le possibilità potrebbero includere CipherShed e TCnext, ma non sono ancora pronte.

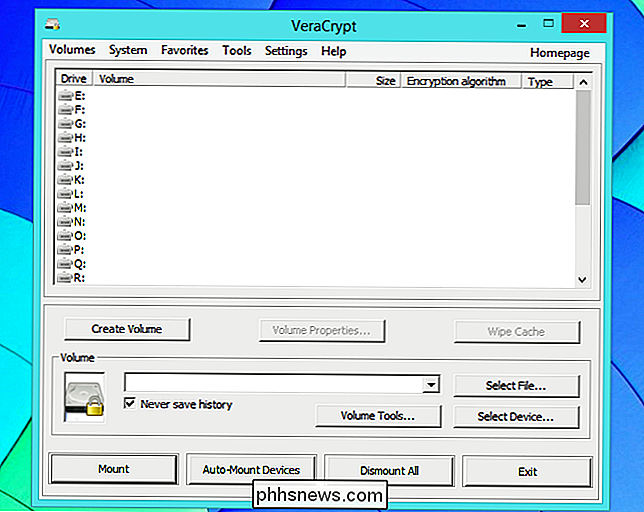

VeraCrypt

VeraCrypt è un fork di TrueCrypt che ora sta facendo il giro online. VeraCrypt è un fork di TrueCrypt, basato sul codice TrueCrypt.

Lo sviluppatore Mounir Idrassi ha spiegato le differenze tra TrueCrypt e VeraCrypt. In sintesi, gli sviluppatori affermano di aver risolto "tutti i problemi di sicurezza gravi e le debolezze riscontrate finora nel codice sorgente" da Open Crypto Audit Project, oltre a varie perdite di memoria e potenziali buffer overflow.

A differenza del CipherShed e I progetti TCnext citati sopra, VeraCrypt ha rotto la compatibilità con il proprio formato di volume di TrueCrypt. Come risultato di questa modifica, VeraCrypt non può aprire i file del contenitore TrueCrypt . Dovrai decriptare i tuoi dati e crittografarli nuovamente con VeraCrypt.

Il progetto VeraCrypt ha aumentato il numero di iterazioni dell'algoritmo PBKDF2, aggiungendo ulteriore protezione contro gli attacchi di forza bruta rendendoli più lenti. Tuttavia, questo ancora non ti aiuterà se usi una passphrase debole per criptare il tuo volume. Ciò inoltre richiede più tempo per avviare e decrittografare i volumi crittografati. Se desideri maggiori dettagli sul progetto, Idrassi ha recentemente parlato con eSecurity Planet.

VeraCrypt ha ora visto il suo primo audit, che ha portato il progetto a risolvere una serie di problemi di sicurezza. Questo progetto è sulla strada giusta.

Crittografia incorporata del tuo sistema operativo

CORRELATI: 6 Sistemi operativi popolari che offrono crittografia predefinita

Gli attuali sistemi operativi hanno praticamente tutti la crittografia incorporata - sebbene la crittografia creata in standard, o Home, le edizioni di Windows siano piuttosto limitate. Si consiglia di prendere in considerazione l'utilizzo della crittografia integrata del proprio sistema operativo anziché affidarsi a TrueCrypt. Ecco come funziona il tuo sistema operativo:

- Windows 7 Home / Windows 8 / Windows 8.1 : le versioni Home e "core" di Windows 8 e 8.1 non dispongono di una funzionalità di crittografia completa del disco, che è uno dei motivi per cui TrueCrypt è diventato così popolare.

- Windows 8.1+ su nuovi computer : Windows 8.1 offre una funzionalità "Device Encryption", ma solo su nuovi computer dotati di Windows 8.1 e che soddisfano requisiti specifici. Ti costringe anche a caricare una copia della chiave di ripristino sui server Microsoft (o sui server di dominio della tua organizzazione), quindi non è la soluzione di crittografia più seria.

- Windows Professional : edizioni professionali di Windows - Windows 8 e 8.1 - include la crittografia BitLocker. Non è abilitato per impostazione predefinita, ma puoi abilitarlo da solo per ottenere la crittografia dell'intero disco. Nota: Windows 7 Ultimate è richiesto per BitLocker, poiché la versione Pro non lo include.

- Mac OS X : i Mac includono la crittografia del disco FileVault. Yosemite di Mac OS X offre l'abilitazione automatica quando si imposta un nuovo Mac e si può scegliere di abilitarlo in seguito dalla finestra di dialogo Preferenze di sistema, se non si dispone di

- Linux : Linux offre una varietà di crittografia tecnologie. Le moderne distribuzioni Linux spesso integrano questo diritto nei loro programmi di installazione, offrendo la possibilità di abilitare facilmente la crittografia dell'intero disco per la tua nuova installazione Linux. Ad esempio, le versioni moderne di Ubuntu utilizzano LUKS (Linux Unified Key Setup) per crittografare il tuo disco rigido.

I dispositivi mobili hanno anche i loro schemi di crittografia - anche i Chromebook hanno una certa crittografia. Windows è l'unica piattaforma che richiede ancora di fare il possibile per proteggere i tuoi dati con la crittografia dell'intero disco.

Come attivare o disattivare il localizzatore del mouse in OS X

OS X 10.11 El Capitan include una nuova funzione "localizzatore del mouse". Se si perde il puntatore del mouse, basta scuotere il mouse o spostare il dito sul touch pad energicamente e il puntatore del mouse diventerà temporaneamente molto grande in modo da poterlo vedere. È utile per questa funzione ed è un po ' Sorprendente che Apple lo inserisca nelle preferenze di accessibilità, invece che in qualche luogo forse più ben viaggiato.

Non preoccuparti: Wi-Fi non è pericoloso

Ci sono un numero sbalorditivo di articoli su Internet che sbandierano i pericoli della "radiazione Wi-Fi" e quanto è rischioso la tua salute. Non preoccuparti: è un mucchio di sciocchezze. Se non vuoi leggere più una frase, va bene, ti roviniamo l'intero articolo per te: il Wi-Fi non pone assolutamente nessuna minaccia alla salute di nessuno .