Non fatevi prendere dal panico, ma tutti i dispositivi USB hanno un grosso problema di sicurezza.

I dispositivi USB sono apparentemente più pericolosi di quanto avessimo mai immaginato. Non si tratta di malware che utilizza il meccanismo AutoPlay in Windows, questa volta, è un difetto di progettazione fondamentale nella stessa USB.

CORRELATO: Come il malware AutoRun è diventato un problema su Windows e come lo era (principalmente) Risolto il problema con

Ora non dovresti davvero scegliere e utilizzare le unità flash USB sospette che trovi in giro. Anche se hai assicurato che erano privi di software dannoso, potrebbero avere un firmware .

È tutto nel firmware

USB sta per "bus seriale universale". Dovrebbe essere un tipo universale di porta e protocollo di comunicazione che consente di collegare molti dispositivi diversi al computer. I dispositivi di archiviazione come unità flash e hard disk esterni, mouse, tastiere, controller di gioco, cuffie audio, adattatori di rete e molti altri tipi di dispositivi utilizzano tutti USB sullo stesso tipo di porta.

Questi dispositivi USB e altri componenti sul computer, esegui un tipo di software noto come "firmware". In sostanza, quando colleghi un dispositivo al computer, il firmware del dispositivo è ciò che consente al dispositivo di funzionare effettivamente. Ad esempio, un tipico firmware di unità flash USB gestirà il trasferimento dei file avanti e indietro. Il firmware di una tastiera USB convertirà i tasti fisici della tastiera su una tastiera digitale premendo i dati inviati tramite la connessione USB al computer.

Questo firmware non è in realtà un normale software a cui il computer ha accesso. È il codice che esegue il dispositivo stesso e non esiste un modo reale per verificare e verificare che il firmware di un dispositivo USB sia sicuro.

Cosa potrebbe fare il firmware dannoso

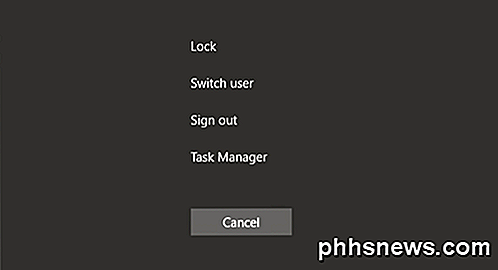

La chiave di questo problema è l'obiettivo di progettazione che i dispositivi USB potrebbero fare molte cose diverse. Ad esempio, un'unità flash USB con firmware dannoso potrebbe funzionare come una tastiera USB. Quando lo colleghi al tuo computer, potrebbe inviare al computer le azioni della tastiera come se qualcuno stesse scrivendo i tasti sul computer. Grazie a scorciatoie da tastiera, un firmware malevolo funzionante come una tastiera potrebbe, ad esempio, aprire una finestra del prompt dei comandi, scaricare un programma da un server remoto, eseguirlo e accettare un prompt UAC.

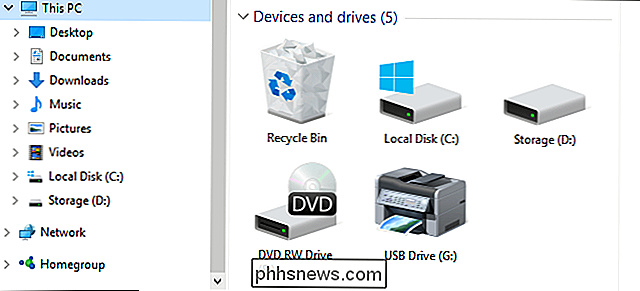

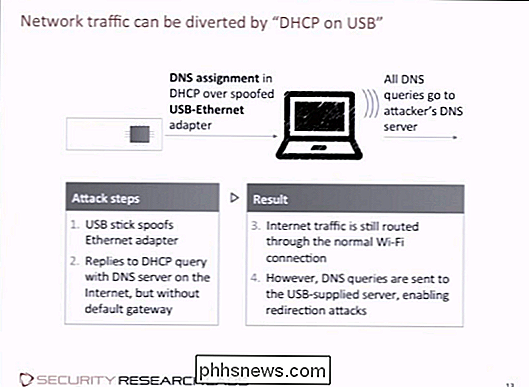

Più subdolo, un flash USB l'unità potrebbe sembrare funzionare normalmente, ma il firmware potrebbe modificare i file man mano che escono dal dispositivo, infettandoli. Un dispositivo collegato potrebbe funzionare come un adattatore Ethernet USB e instradare il traffico su server dannosi. Un telefono o qualsiasi tipo di dispositivo USB con la sua connessione Internet potrebbe utilizzare tale connessione per trasmettere informazioni dal tuo computer.

CORRELATO: Non tutti i "virus" sono virus: 10 spiegazioni sui malware note

Una memoria modificata il dispositivo potrebbe funzionare come dispositivo di avvio quando rileva che il computer è in fase di avvio e il computer si riavvierà da USB, caricando un pezzo di malware (noto come rootkit) che avvierà il sistema operativo reale, eseguendolo al di sotto di esso.

È importante sottolineare che i dispositivi USB possono avere più profili associati. Una chiavetta USB potrebbe affermare di essere un'unità flash, una tastiera e una scheda di rete Ethernet USB quando la si inserisce. Potrebbe funzionare come una normale unità flash, riservandosi il diritto di fare altre cose.

Questo è solo un problema fondamentale con la stessa USB. Consente la creazione di dispositivi maligni che possono fingere di essere solo un tipo di dispositivo, ma anche altri tipi di dispositivi.

I computer potrebbero infettare il firmware di un dispositivo USB

Questo è piuttosto terrificante finora, ma non completamente. Sì, qualcuno potrebbe creare un dispositivo modificato con un firmware dannoso, ma probabilmente non lo si incontrerà. Quali sono le probabilità che ti venga consegnato un dispositivo USB dannoso appositamente predisposto?

Il malware proof-of-concept "BadUSB" lo porta a un livello nuovo e più spaventoso. I ricercatori di SR Labs hanno impiegato due mesi per eseguire il reverse-engineering del codice firmware USB di base su molti dispositivi e hanno scoperto che potrebbero essere riprogrammati e modificati. In altre parole, un computer infetto potrebbe riprogrammare il firmware di un dispositivo USB collegato, trasformando quel dispositivo USB in un dispositivo malevolo. Quel dispositivo potrebbe quindi infettare altri computer a cui era connesso e il dispositivo potrebbe diffondersi dal computer al dispositivo USB, dal computer al dispositivo USB e così via.

CORRELATO: Che cos'è "Juice Jacking", e dovrei evitare caricabatterie pubblici?

Questo è successo in passato con unità USB contenenti malware che dipendevano dalla funzionalità AutoPlay di Windows per eseguire automaticamente malware sui computer a cui erano connessi a. Ma ora le utility antivirus non sono in grado di rilevare o bloccare questo nuovo tipo di infezione che potrebbe diffondersi da dispositivo a dispositivo.

Questo potrebbe potenzialmente essere combinato con attacchi "juice jacking" per infettare un dispositivo mentre carica via USB da un USB dannoso port.

La buona notizia è che questo è possibile solo con circa il 50% dei dispositivi USB a partire dalla fine del 2014. La cattiva notizia è che non si può sapere quali dispositivi sono vulnerabili e quali non lo sono senza aprirli e esaminando i circuiti interni. I produttori spereranno di progettare dispositivi USB in modo più sicuro per proteggere il loro firmware da eventuali modifiche in futuro. Tuttavia, nel frattempo, un'enorme quantità di dispositivi USB in the wild sono vulnerabili alla riprogrammazione.

Questo è un problema reale?

Finora, questo ha dimostrato di essere una vulnerabilità teorica. Sono stati dimostrati attacchi reali, quindi è una vera vulnerabilità, ma non l'abbiamo mai vista sfruttata da alcun malware reale in circolazione. Alcune persone hanno teorizzato che l'NSA ha conosciuto questo problema per un po 'e l'ha usato. L'exploit COTTONMOUTH dell'NSA sembra implicare l'utilizzo di dispositivi USB modificati per attaccare i bersagli, anche se sembra che l'NSA abbia anche impiantato hardware specializzato in questi dispositivi USB.

Tuttavia, probabilmente questo problema non si verificherà in qualunque momento. In un senso quotidiano, probabilmente non è necessario visualizzare il controller Xbox del tuo amico o altri dispositivi comuni con molto sospetto. Tuttavia, questo è un difetto centrale nella stessa USB che dovrebbe essere corretto.

Come proteggersi

È necessario prestare attenzione quando si ha a che fare con dispositivi sospetti. Nei giorni del malware AutoPlay di Windows, occasionalmente si sentiva parlare di unità flash USB lasciate nei parcheggi aziendali. La speranza era che un dipendente prendesse l'unità flash e la collegasse a un computer aziendale, e quindi il malware dell'unità si avvia automaticamente e infetta il computer. Ci sono state campagne di sensibilizzazione su questo, incoraggiando le persone a non prendere dispositivi USB dai parcheggi e collegarli ai loro computer.

Con AutoPlay ora disabilitato di default, tendiamo a pensare che il problema sia risolto. Ma questi problemi del firmware USB mostrano che i dispositivi sospetti possono essere ancora pericolosi. Non raccogliere dispositivi USB dai parcheggi o dalla strada e collegarli.

Quanto dovresti preoccuparti dipende da chi sei e da cosa stai facendo, ovviamente. Le aziende con segreti aziendali o dati finanziari critici potrebbero voler prestare maggiore attenzione a ciò che i dispositivi USB possono collegare a quali computer, impedendo la diffusione di infezioni.

Anche se finora questo problema è stato riscontrato solo negli attacchi proof-of-concept, espone un enorme difetto di sicurezza principale nei dispositivi che usiamo ogni giorno. È qualcosa da tenere a mente, e - idealmente - qualcosa che dovrebbe essere risolto per migliorare la sicurezza della stessa USB.

Image Credit: Harco Rutgers su Flickr

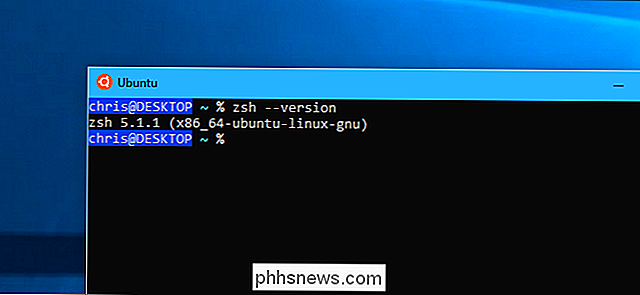

Come usare Zsh (o un'altra shell) in Windows 10

Ubuntu e le altre distribuzioni Linux disponibili su Windows 10 usano la shell Bash di default, ma questa non è la tua unica opzione. Windows ha un livello di compatibilità per l'esecuzione di software Linux su Windows e puoi usarlo per eseguire Zsh o qualsiasi altra shell tu preferisca. La shell Zsh ora funziona su Windows 10.

Come spedire i pacchetti senza lasciare la tua casa

Quando invii una lettera, tutto ciò che devi fare è schiaffare un francobollo e incollarlo nella casella di posta. Ma spedire un pacco è una bestia completamente diversa. La buona notizia, tuttavia, è che non hai ancora bisogno di lasciare la comodità della tua casa se non vuoi. Ecco come saltare interamente l'ufficio postale e spedire qualsiasi pacchetto senza fare un passo fuori.