Che cos'è l'ingegneria sociale e come puoi evitarla?

Il malware non è l'unica minaccia online di cui preoccuparsi. L'ingegneria sociale è una grande minaccia e può colpire qualsiasi sistema operativo. In effetti, l'ingegneria sociale può anche avvenire per telefono e in situazioni faccia a faccia.

È importante essere consapevoli dell'ingegneria sociale e stare alla larga. I programmi di sicurezza non ti proteggeranno dalla maggior parte delle minacce di ingegneria sociale, quindi devi proteggerti.

L'ingegneria sociale spiegata

Gli attacchi tradizionali basati sul computer spesso dipendono dalla ricerca di una vulnerabilità nel codice di un computer. Ad esempio, se stai utilizzando una versione obsoleta di Adobe Flash - o, dio non voglia, Java, che è stata la causa del 91% degli attacchi nel 2013 secondo Cisco - potresti visitare un sito Web dannoso e quel sito Web sfrutta la vulnerabilità del tuo software per accedere al tuo computer. L'hacker sta manipolando i bug nel software per ottenere l'accesso e raccogliere informazioni private, magari con un keylogger che installano.

I trucchi di ingegneria sociale sono diversi perché comportano invece una manipolazione psicologica. In altre parole, sfruttano le persone, non il loro software.

CORRELATI: Sicurezza online: rompere l'anatomia di un'e-mail di phishing

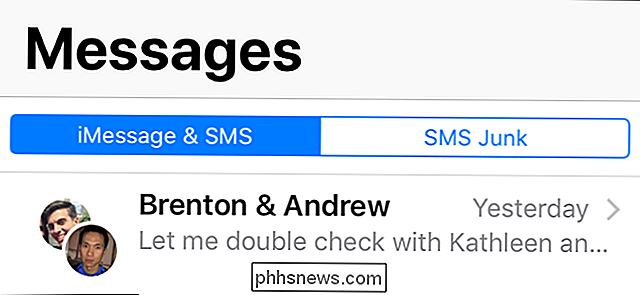

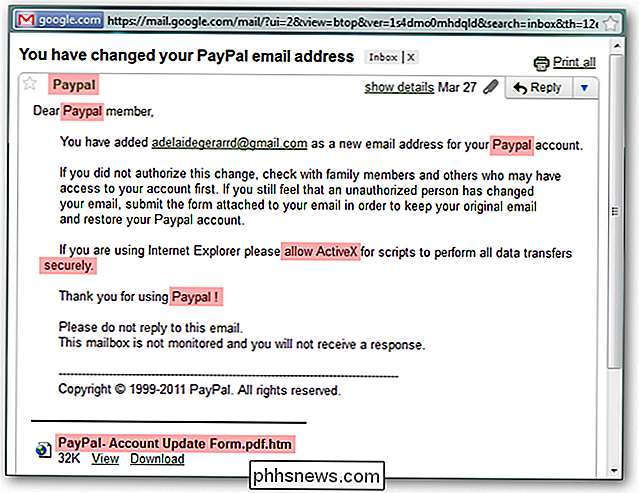

Probabilmente hai già sentito parlare di phishing, che è una forma di ingegneria sociale . È possibile ricevere un'e-mail in cui si richiede di essere dalla propria banca, società di carte di credito o un'altra attività fidata. Potrebbero indirizzarti verso un sito Web finto camuffato per assomigliare a un vero sito o chiedere di scaricare e installare un programma dannoso. Ma questi trucchi di ingegneria sociale non devono coinvolgere siti Web o malware contraffatti. L'e-mail di phishing potrebbe semplicemente chiederti di inviare una risposta via e-mail con informazioni private. Piuttosto che cercare di sfruttare un bug in un software, cercano di sfruttare le normali interazioni umane. Lo spear phishing può essere ancora più pericoloso, in quanto è una forma di phishing progettata per colpire individui specifici.

Esempi di ingegneria sociale

Un trucco popolare nei servizi di chat e nei giochi online è stato quello di registrare un account con un nome come " Amministratore "e invia messaggi spaventosi alle persone come" ATTENZIONE: abbiamo rilevato che qualcuno potrebbe hackerare il tuo account, rispondere con la tua password per autenticarti. "Se un bersaglio risponde con la sua password, non si sono fatti ingannare e l'attaccante ha ora la password del proprio account.

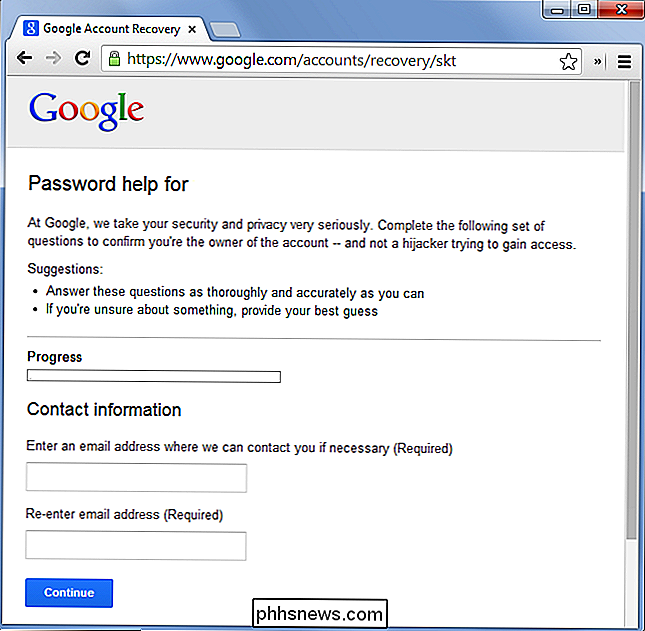

Se qualcuno ha delle informazioni personali su di te, potrebbero usarle per accedere ai tuoi account. Ad esempio, informazioni come la data di nascita, il numero di previdenza sociale e il numero di carta di credito vengono spesso utilizzati per identificarti. Se qualcuno ha questa informazione, potrebbe contattare un'azienda e fingere di essere te. Questo trucco è stato notoriamente utilizzato da un utente malintenzionato per accedere a Yahoo! di Sarah Palin. Account di posta elettronica nel 2008, con l'invio di dati personali sufficienti per accedere all'account tramite il modulo di recupero password di Yahoo !. Lo stesso metodo potrebbe essere utilizzato per telefono se si dispone delle informazioni personali necessarie per l'autenticazione dell'utente. Un attaccante con alcune informazioni su un bersaglio può fingere di essere loro e avere accesso a più cose.

L'ingegneria sociale potrebbe anche essere usata di persona. Un utente malintenzionato potrebbe entrare in un'azienda, informare il segretario che è un addetto alle riparazioni, un nuovo dipendente o un ispettore del fuoco con un tono autorevole e convincente, quindi vagare per i padiglioni e potenzialmente rubare dati confidenziali o bug di piante per eseguire spionaggio aziendale. Questo trucco dipende dall'attaccante che si presenta come qualcuno che non è. Se un segretario, un portiere o chiunque altro è responsabile non fa troppe domande o guarda troppo da vicino, il trucco avrà successo.

CORRELATO: In che modo gli attaccanti in realtà "Hack Accounts" online e come proteggersi

Gli attacchi di social engineering spaziano da falsi siti web, e-mail fraudolente e nefandi messaggi di chat fino a impersonare qualcuno al telefono o di persona. Questi attacchi sono disponibili in un'ampia varietà di forme, ma hanno tutti una cosa in comune: dipendono dall'inganno psicologico. L'ingegneria sociale è stata definita l'arte della manipolazione psicologica. È uno dei principali modi in cui gli "hacker" effettivamente "hackerano" account online.

Come evitare l'ingegneria sociale

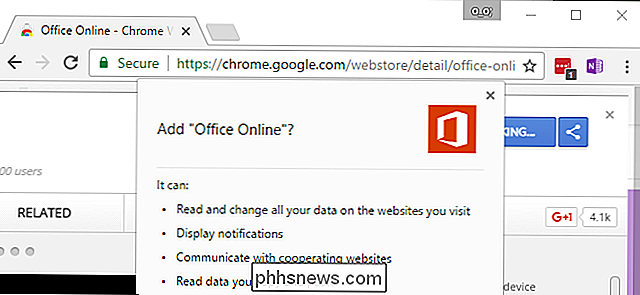

Conoscere l'ingegneria sociale esistente può aiutarti a combatterlo. Siate sospettosi di e-mail non richieste, messaggi di chat e chiamate telefoniche che richiedono informazioni private. Non rivelare mai informazioni finanziarie o importanti informazioni personali via email. Non scaricare allegati di posta elettronica potenzialmente pericolosi ed eseguirli, anche se un messaggio di posta elettronica afferma che sono importanti.

Inoltre, non devi seguire i link in un'e-mail a siti Web sensibili. Ad esempio, non fare clic su un link in un'e-mail che sembra provenire dalla tua banca ed eseguire il login. Potrebbe portarti a un sito di phishing falso mascherato per sembrare il sito della tua banca, ma con un URL sottilmente differente. Visita direttamente il sito Web.

Se ricevi una richiesta sospetta, ad esempio una telefonata dalla tua banca richiede informazioni personali, contatta direttamente la fonte della richiesta e chiedi conferma. In questo esempio, chiameresti la tua banca e chiederai cosa vogliono invece di divulgare le informazioni a qualcuno che afferma di essere la tua banca.

I programmi di posta elettronica, i browser Web e le suite di sicurezza in genere dispongono di filtri anti-phishing che ti avviseranno quando visiti un sito di phishing conosciuto. Tutto quello che possono fare è avvisarti quando visiti un sito di phishing conosciuto o ricevi un'email di phishing nota, e non sanno di tutti i siti di phishing o le e-mail in circolazione. Per la maggior parte, spetta a te proteggerti - i programmi di sicurezza possono solo aiutare un po '.

È una buona idea esercitare un sano sospetto quando si tratta di richieste di dati privati e qualsiasi altra cosa che potrebbe essere attacco ingegneristico. Sospetto e cautela ti aiuteranno a proteggerti, sia online che offline.

Immagine di credito: Jeff Turnet su Flickr

Come accedere ai siti FTP e WebDAV in qualsiasi file manager di qualsiasi sistema operativo

Non è necessario il software di terze parti per accedere a server FTP, siti WebDAV e altre condivisioni di file remoti. I più diffusi sistemi operativi desktop come Windows, Mac e Linux possono essere tutti immediatamente disponibili. È inoltre possibile accedere ai file memorizzati sui server utilizzando i protocolli NFS, SMB (Condivisione file Windows) e SSH.

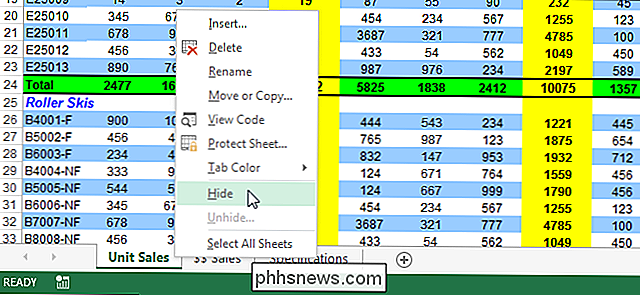

Come nascondere fogli di lavoro / schede e cartelle di lavoro complete in Excel

Se si utilizza un foglio di lavoro nella cartella di lavoro di Excel per contenere valori o formule a cui si fa riferimento su altri fogli di lavoro, è possibile non visualizzare il foglio di lavoro su la barra delle schede nella parte inferiore della finestra di Excel. La buona notizia è che puoi nascondere facilmente i fogli di lavoro in Excel.