Qual è la differenza tra una VPN e un proxy?

Un proxy ti connette a un computer remoto e una VPN ti connette a un computer remoto in modo che debbano essere, più o meno, uguali cosa, giusto? Non esattamente. Diamo un'occhiata a quando potresti volerli utilizzare e perché i proxy sono un povero sostituto per le VPN.

La selezione dello strumento giusto è fondamentale

Praticamente ogni due settimane c'è una notizia importante sulla crittografia, dati trapelati, snooping, o altri problemi di privacy digitale. Molti di questi articoli parlano dell'importanza di rafforzare la sicurezza della tua connessione Internet, come l'utilizzo di una VPN (Virtual Private Network) quando sei nella caffetteria pubblica Wi-Fi, ma sono spesso chiari sui dettagli. In che modo funzionano esattamente i server proxy e le connessioni VPN che continuiamo a sentire? Se investi tempo ed energie per migliorare la sicurezza, vuoi essere sicuro di selezionare lo strumento giusto per il lavoro giusto.

Sebbene siano fondamentalmente diversi, le VPN e i proxy hanno un'unica cosa in comune: entrambi ti consentono di apparire come se ti connetti a Internet da un'altra posizione. Il modo in cui assolvono questo compito e il grado in cui offrono privacy, crittografia e altre funzioni, tuttavia, varia in modo selvaggio.

Proxy Nascondi il tuo indirizzo IP

Un server proxy è un server che funge da intermediario nel flusso del tuo traffico internet, in modo che le tue attività su Internet sembrino provenire da qualche altra parte. Diciamo per esempio che si trova fisicamente a New York City e si desidera accedere a un sito Web che è geograficamente limitato alle sole persone situate nel Regno Unito. È possibile connettersi a un server proxy situato nel Regno Unito, quindi connettersi a tale sito Web. Il traffico proveniente dal tuo browser web sembra provenire dal computer remoto e non dal tuo.

I proxy sono ottimi per attività a bassa posta come guardare video di YouTube limitati a regione, ignorare filtri di contenuti semplici o ignorare restrizioni basate su IP servizi.

Ad esempio: parecchie persone nella nostra famiglia giocano a un gioco online in cui ricevi un bonus di gioco giornaliero per votare per il server di gioco su un sito Web di classificazione server. Tuttavia, il sito Web classifica ha una politica di voto per singolo IP indipendentemente dal fatto che vengano utilizzati nomi di giocatori diversi. Grazie ai server proxy, ogni persona può registrare il proprio voto e ottenere il bonus in-game perché il browser Web di ciascuna persona sembra provenire da un indirizzo IP diverso.

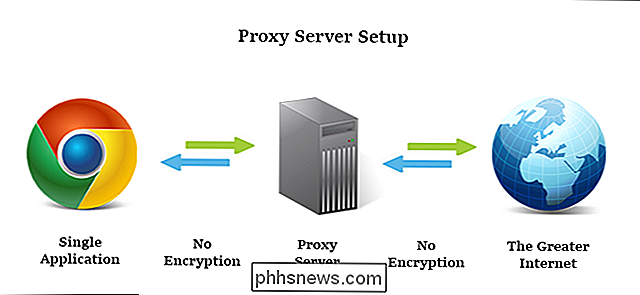

Dall'altro lato, i server proxy non sono così grandi per l'alta -stakes compiti. I server proxy solo nascondono il tuo indirizzo IP e fungono da stupidi man-in-the-middle per il tuo traffico Internet. Non crittografano il traffico tra il computer e il server proxy, in genere non rimuovono le informazioni di identificazione dalle trasmissioni oltre il semplice scambio IP e non vi sono ulteriori considerazioni sulla privacy o sulla sicurezza incorporate.

Chiunque abbia accesso al flusso di dati (il tuo ISP, il tuo governo, un ragazzo che annusa il traffico Wi-Fi in aeroporto, ecc.) può spiare il tuo traffico. Inoltre, alcuni exploit, come elementi Flash o JavaScript dannosi nel tuo browser web, possono rivelare la tua vera identità. Ciò rende i server proxy inadatti per attività gravi come impedire al gestore di un hotspot Wi-Fi dannoso di rubare i dati.

Infine, le connessioni del server proxy sono configurate un'applicazione per applicazione, non a livello di computer. Non si configura l'intero computer per connettersi al proxy: si configura il browser Web, il client BitTorrent o un'altra applicazione compatibile con proxy. Questo è ottimo se vuoi solo una singola applicazione per connettersi al proxy (come il nostro schema di voto sopra menzionato) ma non così grande se desideri reindirizzare l'intera connessione Internet.

I due protocolli del server proxy più comuni sono HTTP e SOCKS .

Proxy HTTP

Il tipo più vecchio di server proxy, i proxy HTTP sono progettati espressamente per il traffico basato sul Web. Si collega il server proxy al file di configurazione del browser Web (o si utilizza un'estensione del browser se il browser non supporta nativamente i proxy) e tutto il traffico Web viene instradato tramite il proxy remoto.

Se si sta utilizzando un proxy HTTP per connettersi a qualsiasi tipo di servizio sensibile, come la propria e-mail o banca, è critico si utilizza un browser con SSL abilitato e si connette a un sito Web che supporta la crittografia SSL . Come notato sopra, i proxy non crittografano il traffico, quindi l'unica crittografia che si ottiene quando li si utilizza è la crittografia fornita dall'utente.

SOCKS Proxies

CORRELATI: Come anonimizzare e crittografare il traffico BitTorrent

Il sistema proxy SOCKS è un'estensione utile del sistema proxy HTTP in quanto SOCKS è indifferente al tipo di traffico che lo attraversa.

Dove i proxy HTTP possono gestire solo il traffico web, un server SOCKS passerà semplicemente lungo qualsiasi traffico che ottiene, indipendentemente dal fatto che il traffico sia destinato a un server Web, a un server FTP o a un client BitTorrent. Infatti, nel nostro articolo sulla protezione del traffico BitTorrent, raccomandiamo l'uso di BTGuard, un servizio proxy SOCKS anonimo, basato sul Canada.

Il lato negativo dei proxy SOCKS è che sono più lenti dei proxy HTTP puri perché hanno più overhead e, come i proxy HTTP, non offrono crittografia oltre a ciò che si applica personalmente alla connessione specificata.

Come selezionare un proxy

Quando si tratta di selezionare un proxy, si paga per ... beh, paga. Mentre Internet è pieno di migliaia di server proxy gratuiti, sono quasi universalmente instabili con tempi di attività scadenti. Questi tipi di servizi potrebbero essere utili per un'attività one-off che richiede alcuni minuti (e non è di natura particolarmente sensibile), ma non vale la pena affidarsi a proxy gratuiti di origine sconosciuta per qualcosa di più importante. Se sai cosa ti stai aspettando in termini di qualità e privacy, puoi trovare pile di server proxy gratuiti su Proxy4Free, un database proxy gratuito ben definito.

Mentre ci sono servizi commerciali stand-alone come BTGuard di cui sopra, l'aumento di computer e dispositivi mobili più veloci accoppiati a connessioni più veloci (che riducono l'impatto del sovraccarico di crittografia), il proxy è in gran parte caduto in disuso mentre sempre più persone scelgono di utilizzare soluzioni VPN superiori.

Virtuale Le reti private crittografano la tua connessione

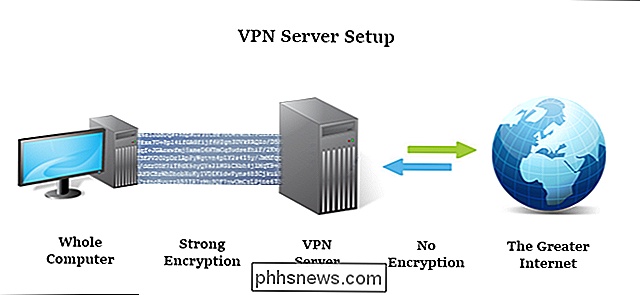

Le reti private virtuali, come i proxy, fanno apparire il tuo traffico come proveniente da un indirizzo IP remoto. Ma è qui che finiscono le somiglianze. Le VPN sono configurate a livello di sistema operativo e la connessione VPN cattura l'intera connessione di rete del dispositivo su cui è configurato. Ciò significa che a differenza di un server proxy, che funge semplicemente da server man-in-the-middle per una singola applicazione (come il tuo browser Web o client BitTorrent), le VPN cattureranno il traffico di ogni singola applicazione sul tuo computer, dal tuo browser web per i tuoi giochi online per persino Windows Update in esecuzione in background.

Inoltre, l'intero processo viene trasmesso attraverso un tunnel fortemente crittografato tra il tuo computer e la rete remota. Ciò rende la connessione VPN la soluzione ideale per qualsiasi tipo di utilizzo della rete ad alta posta in cui la privacy o la sicurezza sono un problema. Con una VPN, né il tuo ISP né altre parti di snooping possono accedere alla trasmissione tra il tuo computer e il server VPN. Se stavi viaggiando in un paese straniero, ad esempio, e fossi preoccupato di accedere ai tuoi siti Web finanziari, alla posta elettronica o alla connessione sicura alla tua rete domestica da lontano, potresti facilmente configurare il tuo laptop per l'utilizzo di una VPN.

Anche se non sei attualmente in viaggio d'affari in Africa rurale, puoi comunque beneficiare di una VPN. Con una VPN abilitata, non devi mai preoccuparti di crappy Wi-Fi / pratiche di sicurezza di rete nelle caffetterie o che l'internet gratuito nel tuo hotel è pieno di buchi di sicurezza.

Anche se le VPN sono fantastiche, non sono senza i loro lati negativi . Cosa si ottiene nella crittografia a connessione completa, si paga in denaro e potenza di calcolo. L'esecuzione di una VPN richiede un buon hardware e, come tale, i buoni servizi VPN non sono gratuiti (sebbene alcuni provider, come TunnelBear, offrano un pacchetto gratuito molto spartano). Aspettatevi di pagare almeno qualche dollaro al mese per un robusto servizio VPN come le soluzioni che raccomandiamo nella nostra guida VPN, StrongVPN e ExpressVPN.

CORRELATO: Come scegliere il miglior servizio VPN per le tue esigenze

L'altro costo associato alle VPN è rappresentato dalle prestazioni. I server proxy passano semplicemente le tue informazioni. Non vi è alcun costo per la larghezza di banda e solo una piccola latenza aggiuntiva quando li si utilizza. I server VPN, d'altra parte, masticano sia la potenza di elaborazione che la larghezza di banda a causa del sovraccarico introdotto dai protocolli di crittografia. Migliore è il protocollo VPN e migliore è l'hardware remoto, minore è il sovraccarico.

Il processo di selezione di una VPN è leggermente più sfumato rispetto alla selezione di un server proxy gratuito. Se hai fretta e vuoi un servizio VPN affidabile che raccomandiamo entrambi e di usarci quotidianamente, ti dirigeremo verso Strong VPN come nostra VPN di scelta. Se desideri leggere un approfondimento sulle funzionalità VPN e su come selezionarne uno, ti invitiamo a consultare il nostro articolo dettagliato sull'argomento.

In sintesi, i proxy sono ottimi per nascondere la tua identità durante compiti banali (come "intrufolarsi" in un altro paese per guardare una partita sportiva) ma quando si tratta di più compiti in serie (come proteggersi dal ficcanaso) è necessario un VPN.

Come sapere se un'e-mail è falsa, contraffatta o spam

Così un amico di recente mi ha detto di aver ricevuto un'email di verifica da Apple affermando che un nuovo indirizzo email era stato aggiunto al proprio ID Apple. La persona sapeva di non aver aggiunto alcun indirizzo e-mail e quando ha effettuato l'accesso al suo account Apple, nessun'altra e-mail diversa dalla propria veniva mostrata.

Come perfezionare gli aggiornamenti su meteo, traffico e sport su Amazon Echo

Amazon Echo è davvero bravo a offrirti meteo, rapporti sul traffico e sport aggiornati al minuto aggiornamenti, ma solo se lo aiuti un po 'modificando le impostazioni del dispositivo. Ecco come ottimizzarli. CORRELATI: Come configurare e configurare Amazon Echo Nella nostra guida alla creazione di Echo, ti abbiamo messo in funzione con Echo e Alexa, Amazon's assistente vocale personale convocato per voce.