La crittografia WPA2 del tuo Wi-Fi può essere compromessa in modalità offline: Ecco come

Quando si tratta di proteggere la tua rete Wi-Fi, consigliamo sempre la crittografia WPA2-PSK. È l'unico modo davvero efficace per limitare l'accesso alla rete Wi-Fi domestica. Ma anche la crittografia WPA2 può essere violata: ecco come.

Come al solito, questa non è una guida per decifrare la crittografia WPA2 di qualcuno. È una spiegazione di come la tua crittografia potrebbe essere violata e cosa puoi fare per proteggerti meglio. Funziona anche se utilizzi la protezione WPA2-PSK con una forte crittografia AES.

La passphrase può essere disattivata offline

CORRELATO: Attacchi a forza bruta spiegati: Come tutta la crittografia è vulnerabile

Ci sono due tipi di modi per potenzialmente creare una password, generalmente definita offline e online. In un attacco offline, un utente malintenzionato ha un file con dati che possono tentare di violare. Ad esempio, se un utente malintenzionato è riuscito ad accedere e scaricare un database di password pieno di password con hash, potrebbe quindi tentare di decifrare tali password. Possono indovinare milioni di volte al secondo, e sono solo molto limitati dalla velocità del loro hardware di calcolo. Chiaramente, con l'accesso offline a un database delle password, un utente malintenzionato può tentare di crackare una password molto più facilmente. Lo fanno tramite "brute-forcing": tentano letteralmente di indovinare molte diverse possibilità e sperano che si combineranno.

Un attacco online è molto più difficile e richiede molto, molto più tempo. Ad esempio, immagina che un utente malintenzionato stia tentando di accedere al tuo account Gmail. Potevano indovinare alcune password e Gmail le avrebbe impedito di provare altre password per un po '. Poiché non hanno accesso ai dati non elaborati che possono tentare di far corrispondere le password, sono limitati drasticamente. (L'iCloud di Apple non era un sistema che limitava le password in questo modo, e questo ha contribuito a portare all'enorme furto di foto di celebrità nude.)

Tendiamo a pensare che il Wi-Fi sia vulnerabile solo all'attacco online. Un utente malintenzionato dovrà indovinare una password e tentare di collegarsi alla rete WI-Fi con essa, quindi sicuramente non può indovinare milioni di volte al secondo. Sfortunatamente, questo in realtà non è vero.

L'handshake a quattro vie può essere catturato

CORRELATO: Come un attaccante può spezzare la sicurezza della rete wireless

Quando un dispositivo si connette a un Wi-WPA-PSK -Fi rete, qualcosa di noto come "l'handshake a quattro vie" viene eseguita. In sostanza, questa è la negoziazione in cui la base Wi-Fi e un dispositivo impostano la connessione tra loro, scambiando le passphrase e le informazioni di crittografia. Questa stretta di mano è il tallone d'Achille di WPA2-PSK.

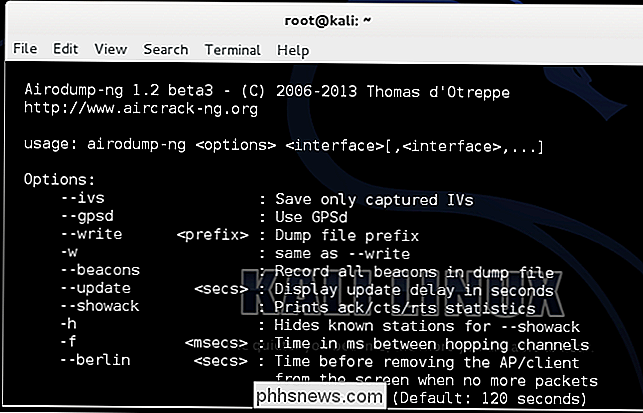

Un utente malintenzionato può utilizzare uno strumento come airodump-ng per monitorare il traffico trasmesso via etere e catturare l'handshake a quattro direzioni. Avrebbero quindi i dati non elaborati di cui hanno bisogno per eseguire un attacco offline, indovinando possibili passphrase e provandoli contro i dati di handshake a quattro vie finché non ne trovano uno corrispondente.

Se un attaccante attende abbastanza a lungo, essere in grado di acquisire questi dati di handshake a quattro direzioni quando un dispositivo si connette. Tuttavia, possono anche eseguire un attacco "deauth", che abbiamo trattato quando abbiamo visto come la rete Wi-Fi potrebbe essere violata. L'attacco deauth disconnette forzatamente il dispositivo dalla rete Wi-Fi e il dispositivo si riconnette immediatamente, eseguendo l'handshake a quattro vie che l'hacker può catturare.

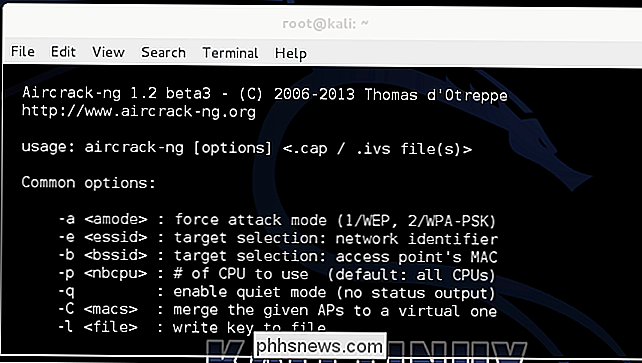

Cracking the WPA Handshake

Con i dati grezzi acquisiti, un utente malintenzionato può utilizzare uno strumento come cowpatty o aircrack-ng insieme a un "file dizionario" che contiene un elenco di molte password possibili. Questi file sono generalmente utilizzati per accelerare il processo di cracking. Il comando prova ogni passphrase possibile contro i dati dell'handhake WPA fino a quando non trova quello che si adatta. Poiché si tratta di un attacco offline, può essere eseguito molto più rapidamente di un attacco online. Un utente malintenzionato non dovrebbe trovarsi nella stessa area fisica della rete mentre tenta di decifrare la passphrase. L'utente malintenzionato potrebbe potenzialmente utilizzare Amazon S3 o un altro servizio di cloud computing o un data center, lanciando l'hardware durante il processo di cracking e accelerandolo in modo drammatico.

Come al solito, tutti questi strumenti sono disponibili in Kali Linux (precedentemente BackTrack Linux), una distribuzione Linux progettata per i test di penetrazione. Possono essere visti in azione lì.

È difficile dire quanto tempo ci vuole per craccare una password in questo modo. Per una buona, lunga password, potrebbero volerci anni, forse anche centinaia di anni o più. Se la password è "password", probabilmente richiederebbe meno di un secondo. Con il miglioramento dell'hardware, questo processo accelererà. E 'chiaramente una buona idea usare una password più lunga per questo motivo - 20 caratteri richiederebbero molto più tempo per craccare di 8. Cambiare la password ogni sei mesi o ogni anno potrebbe anche aiutare, ma solo se si sospetta che qualcuno stia effettivamente spendendo mesi di potenza del computer per rompere la tua frase segreta. Ovviamente non sei così speciale!

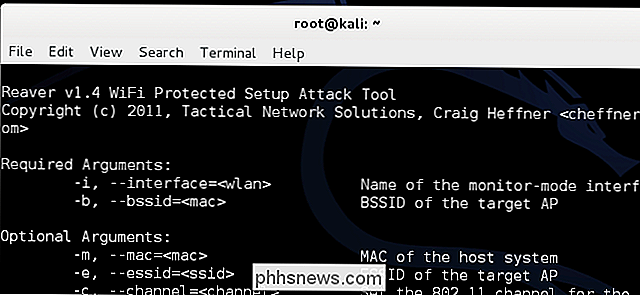

Rompere WPS con Reaver

CORRELATI: Non avere un falso senso di sicurezza: 5 modi insicuri per proteggere il tuo Wi-Fi

C'è anche un attacco contro WPS, un sistema incredibilmente vulnerabile fornito da molti router abilitato di default. Su alcuni router, la disabilitazione di WPS nell'interfaccia non fa nulla, rimane abilitata per gli aggressori da sfruttare!

Essenzialmente, WPS forza i dispositivi a utilizzare un sistema PIN numerico a 8 cifre che ignora la passphrase. Questo PIN viene sempre controllato in gruppi di due codici a 4 cifre e il dispositivo di connessione viene informato se la sezione a quattro cifre è corretta. In altre parole, un utente malintenzionato deve solo indovinare le prime quattro cifre e quindi può indovinare le seconde quattro cifre separatamente. Questo è un attacco abbastanza veloce che può avvenire in aria. Se un dispositivo con WPS non ha funzionato in questo modo estremamente insicuro, sarebbe in violazione delle specifiche WPS.

WPA2-PSK probabilmente ha altre vulnerabilità di sicurezza che non abbiamo ancora scoperto. Quindi, perché continuiamo a dire che WPA2 è il modo migliore per proteggere la tua rete? Bene, perché lo è ancora. Abilitare WPA2, disabilitare la protezione WEP1 e WPA1 precedente e impostare una password WPA2 ragionevolmente lunga e potente è la cosa migliore che puoi fare per proteggerti davvero.

Sì, probabilmente la tua password potrebbe essere violata con un po 'di sforzo e calcolo energia. Anche la tua porta d'ingresso potrebbe essere rotta con un po 'di sforzo e forza fisica. Ma, supponendo che tu usi una password decente, la tua rete Wi-Fi probabilmente andrà bene. E, se usi un lucchetto semi-decente sulla tua porta, probabilmente starai anche bene.

Perché i videogiochi ti fanno sentire malato (e cosa puoi fare a riguardo)

Una parte significativa della popolazione diventa moderatamente gravemente nauseata mentre gioca ai videogiochi in prima persona, ma non lo fa Deve essere così. Ecco perché questi giochi fanno sentire le persone malate e cosa puoi fare a riguardo. Perché i videogiochi fanno sentire le persone malate?

Esiste un protocollo di comunicazione USB effettivo?

Molti di noi non pensano mai molto ai nostri dispositivi USB, li colleghiamo e dimentichiamo di loro. Ma cosa succede se sei un tipo curioso che vuole sapere di più su come funziona l'USB? Il post di Q & A di SuperUser di oggi ha le risposte alle domande di un lettore curioso. La sessione di domande e risposte di oggi ci viene fornita per gentile concessione di SuperUser, una suddivisione di Stack Exchange, un raggruppamento di siti Web di domande e risposte.