Che cos'è la crittografia e come funziona?

La crittografia ha una lunga storia che risale a quando gli antichi greci e romani inviavano messaggi segreti sostituendo le lettere solo decifrabili con una chiave segreta. Unisciti a noi per una breve lezione di storia e scopri come funziona la crittografia.

Nell'edizione odierna di HTG Explains, ti forniremo una breve cronologia della crittografia, come funziona e alcuni esempi di diversi tipi di crittografia. assicuratevi di controllare anche l'edizione precedente, in cui abbiamo spiegato perché così tanti geek odiano Internet Explorer.

Immagine di xkcd , ovviamente.

I primi giorni della crittografia

Gli antichi greci usavano uno strumento chiamato Scytale per aiutare a cifrare i loro messaggi più rapidamente usando un codice di trasposizione: avvolgono semplicemente la striscia di pergamena attorno al cilindro, scrivono il messaggio e poi quando non svolto non ha senso.

Questo metodo di crittografia potrebbe essere abbastanza facilmente rotto, naturalmente, ma è uno dei primi esempi di crittografia effettivamente utilizzato nel mondo reale.

Giulio Cesare usò un metodo un po 'simile durante il suo tempo spostando ogni lettera dell'alfabeto a destra o lasciato da un numero di posizioni-una tecnica di crittografia ue noto come cifra di Cesare. Ad esempio, utilizzando la cifra di esempio qui sotto, scrivi "GEEK" come "JHHN".

Normale: ABCDEFGHIJKLMNOPQRSTUVWXYZ

Codice: DEFGHIJKLMNOPQRSTUVWXYZABCPoiché solo il destinatario previsto del messaggio conosceva il codice, sarebbe difficile per la prossima persona decodificare il messaggio, che apparirebbe senza senso, ma la persona che aveva il codice poteva facilmente decodificarlo e leggerlo.

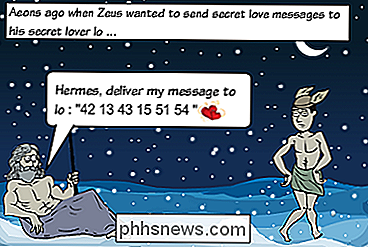

Altri cifrari di crittografia semplici come il quadrato di Polibio utilizzavano un codice polialfabetico che elencava ogni lettera con le corrispondenti posizioni numeriche nella parte superiore e laterale per indicare dove si trovava la posizione della lettera.

Usando una tabella come quella sopra, si scrive la lettera "G" come "23" o "GEEK" come "23 31 31 43 ".

Enigma Machine

Durante la Seconda Guerra Mondiale, i tedeschi usarono la macchina Enigma per trasmettere trasmissioni criptate avanti e indietro, che impiegarono anni prima che il polacco fosse in grado di decifrare i messaggi, e dare la soluzione al Forze alleate, che era instrum

La storia della crittografia moderna

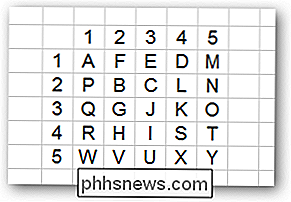

Ammettiamolo: le moderne tecniche di crittografia possono essere un argomento estremamente noioso, quindi invece di limitarci a spiegarle con le parole, abbiamo messo insieme un fumetto che parla di la storia della crittografia, ispirata dalla guida alle figure stilizzate di Jeff Moser per AES. Nota: chiaramente non possiamo trasmettere tutto sulla storia della crittografia in un fumetto.

Di nuovo in quei giorni, le persone non hanno un buon metodo di crittografia per

Lucifer era il nome dato a molti dei primi codici a blocchi civili, sviluppato da Horst Feistel e dai suoi colleghi di IBM.

Il Data Encryption Standard (DES) è un codice a blocchi (una forma di crittografia segreta condivisa) che è stata selezionata dal National Bureau of Standards come uno standard ufficiale di elaborazione delle informazioni federali (FIPS) per gli Stati Uniti nel 1976 e che ha successivamente goduto di un uso diffuso a livello internazionale.

Preoccupazioni per la sicurezza e Operazione relativamente lenta del DES nei ricercatori motivati dal software per proporre una varietà di progetti di codici a blocchi alternativi, che hanno iniziato a comparire tra la fine degli anni '80 e l'inizio degli anni '90: esempi includono RC5, Blowfish, IDEA, NewDES, SAFER, CAST5 e FEAL

The L'algoritmo di crittografia Rijndael è stato adottato dal governo degli Stati Uniti come crittografia a chiave simmetrica standard o Advanced Encryption Standard (AES). L'AES è stato annunciato dal National Institute of Standards and Technology (NIST) come US FIPS PUB 197 (FIPS 197) il 26 novembre 2001 dopo un processo di standardizzazione quinquennale in cui sono stati presentati e valutati quindici progetti concorrenti prima che Rijndael fosse selezionato come il più algoritmo di crittografia adatto.

Algoritmo di crittografia Prestazioni

Esistono molti algoritmi di crittografia e sono tutti adatti a scopi diversi: le due caratteristiche principali che identificano e differenziano un algoritmo di crittografia da un altro sono la sua capacità di proteggere i dati protetti dagli attacchi e la sua velocità ed efficienza nel farlo.

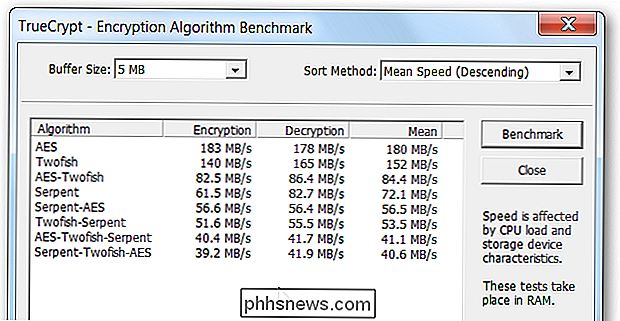

Come buon esempio della differenza di velocità tra diversi tipi di crittografia, puoi utilizzare l'utilità di benchmarking incorporata nella procedura guidata per la creazione di volumi di TrueCrypt: come puoi vedere, AES è di gran lunga il tipo più veloce di crittografia avanzata.

Ci sono entrambi più lenti e metodi di crittografia più veloci, e sono tutti adatti a scopi diversi. Se stai semplicemente tentando di decrittografare una piccola porzione di dati ogni tanto, puoi permetterti di usare la crittografia più potente possibile, o addirittura criptarla due volte con diversi tipi di crittografia. Se hai bisogno di velocità, probabilmente vorrai andare con AES.

Per ulteriori informazioni sul benchmarking di diversi tipi di crittografia, consulta un rapporto della Washington University di St. Louis, dove hanno fatto un sacco di test su diverse routine, e ha spiegato tutto in una scrittura molto geniale.

Tipi di crittografia moderna

Tutti gli algoritmi di crittografia di fantasia di cui abbiamo parlato in precedenza sono principalmente utilizzati per due diversi tipi di crittografia:

- Algoritmi a chiave simmetrica utilizza chiavi di crittografia correlate o identiche sia per la crittografia sia per la decrittografia.

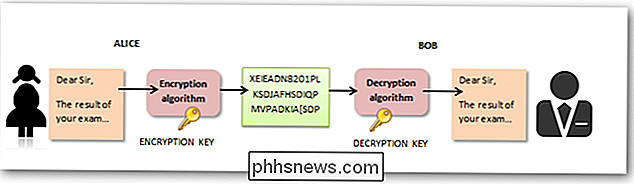

- Algoritmi a chiave asimmetrica utilizzano chiavi diverse per la crittografia e la decrittografia, solitamente denominata Crittografia a chiave pubblica.

Crittografia a chiave simmetrica

Per spiegare questo concetto, utilizzeremo la metafora del servizio postale descritta in Wikipedia per capire come funzionano gli algoritmi delle chiavi simmetriche.

Alice mette il suo messaggio segreto in una scatola e blocca la scatola usando un lucchetto a cui ha una chiave . Quindi invia la cassetta a Bob tramite posta ordinaria. Quando Bob riceve la scatola, usa una copia identica della chiave di Alice (che in qualche modo ha ottenuto in precedenza, magari da una riunione faccia a faccia) per aprire la scatola e leggere il messaggio. Bob può quindi utilizzare lo stesso lucchetto per inviare la sua risposta segreta.

Gli algoritmi a chiave simmetrica possono essere suddivisi in codici di flusso e cifrari a blocchi: i cifrari di flusso crittografano i bit del messaggio uno alla volta, e i cifrari prendono un numero di bit, spesso in blocchi di 64 bit alla volta, e crittografarli come una singola unità. Esistono molti algoritmi diversi tra cui scegliere: gli algoritmi simmetrici più popolari e rispettati includono Twofish, Serpent, AES (Rijndael), Blowfish, CAST5, RC4, TDES e IDEA.

Crittografia asimmetrica

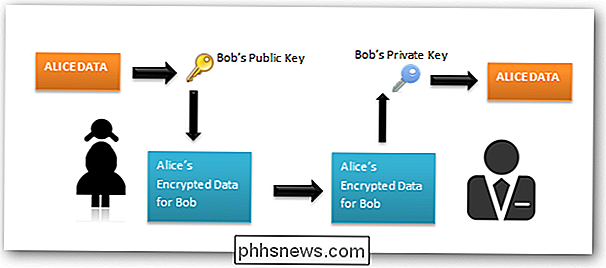

In un sistema di chiavi asimmetriche, Bob e Alice hanno lucchetti separati, invece del singolo lucchetto con più chiavi dell'esempio simmetrico. Nota: questo è, ovviamente, un esempio molto semplificato di come funziona davvero, che è molto più complicato, ma avrai un'idea generale.

In primo luogo, Alice chiede a Bob di spedire il lucchetto aperto a lei tramite posta ordinaria, mantenendo la chiave per sé. Quando Alice lo riceve, lo usa per bloccare una scatola contenente il suo messaggio e invia la scatola chiusa a Bob. Bob può quindi sbloccare la scatola con la sua chiave e leggere il messaggio di Alice. Per rispondere, Bob deve in modo simile ottenere il lucchetto aperto di Alice per bloccare la scatola prima di inviarlo a lei.

Il vantaggio fondamentale in un sistema di chiavi asimmetrico è che Bob e Alice non devono mai inviare una copia delle loro chiavi. Ciò impedisce a una terza parte (ad esempio, un impiegato postale corrotto) di copiare una chiave mentre è in transito, consentendo a detta terza parte di spiare tutti i futuri messaggi inviati tra Alice e Bob. Inoltre, se Bob fosse stato negligente e avesse permesso a qualcun altro di copiare la sua chiave , i messaggi di Alice a Bob sarebbero stati compromessi, ma i messaggi di Alice ad altre persone sarebbero rimasti segreti, poiché le altre persone avrebbero fornito lucchetti diversi per Alice da usare.

La crittografia asimmetrica utilizza chiavi diverse per la crittografia e la decrittografia. Il destinatario del messaggio crea una chiave privata e una chiave pubblica. La chiave pubblica viene distribuita tra i mittenti dei messaggi e utilizza la chiave pubblica per crittografare il messaggio. Il destinatario utilizza la propria chiave privata tutti i messaggi crittografati che sono stati crittografati utilizzando la chiave pubblica del destinatario.

C'è un grande vantaggio nel fare la crittografia in questo modo rispetto alla crittografia simmetrica. Non abbiamo mai bisogno di inviare nulla di segreto (come la nostra chiave di crittografia o password) su un canale non sicuro. La tua chiave pubblica si spegne nel mondo: non è un segreto e non è necessario. La tua chiave privata può rimanere comoda e accogliente sul tuo personal computer, dove l'hai generata: non deve mai essere inviata per posta elettronica da nessuna parte o essere letta dagli aggressori.

In che modo la crittografia protegge la comunicazione sul Web

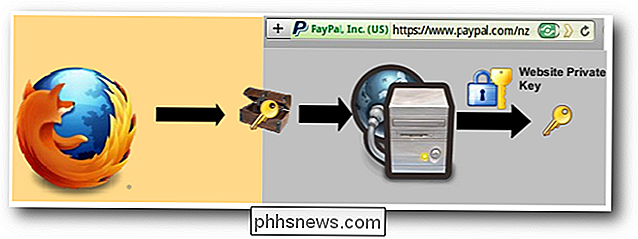

Da molti anni il protocollo SSL (Secure Sockets Layer) protegge le transazioni Web utilizzando la crittografia tra il tuo browser e un server web, proteggendoti da chiunque possa effettuare il snooping sulla rete in il mezzo.

Lo stesso SSL è concettualmente piuttosto semplice. Inizia quando il browser richiede una pagina protetta (in genere //)

Il server Web invia la sua chiave pubblica con il suo certificato.

Il browser controlla che il certificato sia stato emesso da una parte fidata (di solito una radice attendibile CA), che il certificato è ancora valido e che il certificato è correlato al sito contattato.

Il browser utilizza quindi la chiave pubblica per crittografare una chiave di crittografia simmetrica casuale e inviarla al server con l'URL crittografato richiesto come come altri dati http crittografati.

Il server Web decrittografa la chiave di crittografia simmetrica utilizzando la sua chiave privata e utilizza la chiave simmetrica del browser per decrittografarne l'URL e i dati http.

Il server Web restituisce il documento html richiesto e http dati crittografati con la chiave simmetrica del browser. Il browser decodifica i dati http e il documento html utilizzando la chiave simmetrica e visualizza le informazioni.

E ora puoi acquistare in sicurezza l'oggetto eBay di cui non hai davvero bisogno.

Hai imparato qualcosa?

Se siamo arrivati a questo punto, siamo alla fine del nostro lungo viaggio verso la comprensione della crittografia e un po 'di come funziona, a partire dai primi tempi della crittografia con Greci e Romani, l'ascesa di Lucifer e infine come SSL utilizza crittografia asimmetrica e simmetrica per aiutarti ad acquistare quel coniglietto rosa birichino su eBay.

Siamo fanatici della crittografia qui su How-To Geek, e abbiamo coperto molti modi diversi di fare cose come:

- Guida introduttiva a TrueCrypt (per proteggere i dati)

- Aggiungi crittografia automatica sito Web a Firefox

- BitLocker To Go crittografa Unità Flash portatili in Windows 7

- Come proteggere il tuo PC Linux crittografando il tuo disco rigido

- Aggiungi Codifica / decrittografia delle opzioni su Windows 7 / Vista Menu clic destro

- Guida introduttiva a TrueCrypt Drive Encryp su Mac OS X

Ovviamente la crittografia è un argomento troppo complicato per spiegare davvero tutto. Ci siamo persi qualcosa di importante? Sentiti libero di mettere qualche conoscenza sui tuoi compagni lettori nei commenti.

Come risolvere Red Eye in Photoshop

Se hai mai usato il flash sulla tua fotocamera per scattare una foto di qualcuno in una stanza buia, probabilmente hai visto l'effetto occhi rossi . È qui che le pupille della persona appaiono di un rosso brillante piuttosto che del loro nero naturale. L'occhio rosso era un grosso problema quando stavi girando le foto usando il film ma, fortunatamente, c'è una rapida correzione digitale.

Come registrare lo schermo del tuo Mac (senza software aggiuntivo)

Essere in grado di registrare lo schermo del tuo computer può essere molto utile, come se fosse necessario mostrare a qualcuno come fare qualcosa o non fare qualcosa. Se si utilizza un Mac, è possibile registrare il proprio schermo senza la necessità di alcun software aggiuntivo. Abbiamo già trattato questo argomento generale, tuttavia oggi vogliamo concentrarci su OS X oggi.