Che cos'è "Juice Jacking", e dovrei evitare i caricatori pubblici del telefono?

Il tuo smartphone ha bisogno di una ricarica ancora ancora e sei a chilometri dal caricabatterie di casa ; quel chiosco di ricarica pubblica sembra piuttosto promettente, basta collegare il telefono e ottenere l'energia dolce, dolce che brami. Cosa potrebbe andare storto, giusto? Grazie ai tratti comuni dell'hardware e della progettazione del software per cellulari, alcune cose - continua a leggere per saperne di più sul succo di sollevamento e su come evitarlo

Che cos'è esattamente Juice Jacking?

Indipendentemente dal tipo di smartphone moderno che utilizzi sia che si tratti di un dispositivo Android, di un iPhone o di un BlackBerry, esiste una caratteristica comune su tutti i telefoni: l'alimentatore e il flusso di dati passano sullo stesso cavo. Sia che tu stia utilizzando la connessione miniB USB standard ora o i cavi proprietari Apple, è la stessa situazione: il cavo utilizzato per ricaricare la batteria del telefono è lo stesso che utilizzi per trasferire e sincronizzare i dati.

Questa configurazione, dati / alimentazione sullo stesso cavo, offre un vettore di approccio per un utente malintenzionato per ottenere l'accesso al telefono durante il processo di ricarica; sfruttando il cavo dati / alimentazione USB per accedere illegittimamente ai dati del telefono e / o immettere codice dannoso sul dispositivo è noto come Juice Jacking.

L'attacco potrebbe essere semplice come un'invasione della privacy, in cui il telefono si accoppia con un computer nascosto nel chiosco di ricarica e informazioni come foto private e informazioni di contatto vengono trasferite al dispositivo dannoso. L'attacco potrebbe anche essere invasivo come un'iniezione di codice dannoso direttamente nel dispositivo. Alla conferenza sulla sicurezza BlackHat di quest'anno, i ricercatori di sicurezza Billy Lau, YeongJin Jang e Chengyu Song hanno presentato "MACTANS: Injecting Malware in dispositivi iOS tramite caricabatterie dannosi", ed ecco un estratto dal loro abstract di presentazione:

In questa presentazione, Dimostriamo come un dispositivo iOS può essere compromesso entro un minuto dall'inserimento in un caricatore malevolo. Prima esaminiamo i meccanismi di sicurezza esistenti di Apple per proteggere dall'installazione arbitraria di software, quindi descriviamo come sfruttare le funzionalità USB per bypassare questi meccanismi di difesa. Per garantire la persistenza dell'infezione risultante, mostriamo come un utente malintenzionato può nascondere il proprio software nello stesso modo in cui Apple nasconde le proprie applicazioni integrate.

Per dimostrare l'applicazione pratica di queste vulnerabilità, abbiamo creato un caricatore malevolo proof of concept, chiamato Mactans, usando un BeagleBoard. Questo hardware è stato selezionato per dimostrare la facilità con cui è possibile costruire caricabatterie USB dannosi dall'aspetto innocente. Mentre i Mactans sono stati costruiti con un limitato lasso di tempo e un budget limitato, abbiamo anche considerato brevemente cosa potevano fare gli avversari più motivati e ben finanziati.

Usando hardware a basso costo e una vulnerabilità di sicurezza abbagliante, sono stati in grado di ottenere l'accesso ai dispositivi iOS di generazione corrente in meno di un minuto, nonostante le numerose precauzioni di sicurezza che Apple ha messo in atto per evitare specificamente questo tipo di cose.

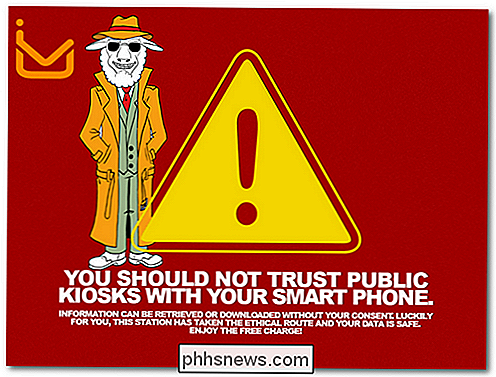

Tuttavia, questo tipo di exploit non è certo un nuovo blip sul radar di sicurezza. Due anni fa alla conferenza sulla sicurezza DEF CON del 2011, i ricercatori di Aires Security, Brian Markus, Joseph Mlodzianowski e Robert Rowley, costruirono un chiosco di ricarica per dimostrare specificamente i pericoli del sollevamento di succo e avvisare il pubblico di quanto vulnerabili fossero i loro telefoni quando collegato a un chiosco: l'immagine sopra è stata mostrata agli utenti dopo essere entrati nel kiosk malevolo. Anche i dispositivi che erano stati istruiti a non accoppiare o condividere dati erano ancora frequentemente compromessi tramite il chiosco Aires Security.

Ancora più inquietante è che l'esposizione a un kiosk dannoso potrebbe creare un persistente problema di sicurezza anche senza un'iniezione immediata di codice dannoso. In un recente articolo sull'argomento, il ricercatore di sicurezza Jonathan Zdziarski sottolinea come la vulnerabilità legata all'accoppiamento iOS persiste e può offrire agli utenti malintenzionati una finestra sul dispositivo anche dopo che non sei più in contatto con il chiosco:

Se non hai familiarità con il modo in cui l'associazione funziona sul tuo iPhone o iPad, questo è il meccanismo con cui il tuo desktop stabilisce una relazione di fiducia con il tuo dispositivo in modo che iTunes, Xcode o altri strumenti possano parlarci. Una volta che un computer desktop è stato accoppiato, può accedere a una serie di informazioni personali sul dispositivo, tra cui la rubrica, note, foto, raccolta di musica, database sms, digitare la cache e persino avviare un backup completo del telefono. Una volta associato un dispositivo, è possibile accedere a tutto questo e altro in modalità wireless in qualsiasi momento, indipendentemente dal fatto che sia attiva la sincronizzazione WiFi. Un accoppiamento dura per la vita del file system: cioè, una volta che il tuo iPhone o iPad è abbinato a un'altra macchina, la relazione di associazione dura finché non ripristini il telefono allo stato di fabbrica.

Questo meccanismo, inteso a utilizzare il tuo Dispositivo iOS indolore e divertente, in realtà può creare uno stato piuttosto doloroso: il chiosco che hai appena ricaricato con il tuo iPhone può, in teoria, mantenere un cavo ombelicale Wi-Fi sul tuo dispositivo iOS per un accesso continuo anche dopo aver scollegato il telefono e accasciato in una vicina poltrona dell'aeroporto per giocare un round (o quaranta) di Angry Birds.

Quanto dovrei essere preoccupato?

Siamo tutt'altro che allarmati qui su How-To Geek, e lo diamo sempre a te straight: attualmente il juice jacking è una minaccia in gran parte teorica, e le probabilità che le porte di ricarica USB nel chiosco del tuo aeroporto locale siano in realtà un fronte segreto per un sifonamento di dati e un computer con iniezione di malware sono molto basse. Ciò non significa, tuttavia, che dovresti scrollarti di dosso le spalle e dimenticarti prontamente del rischio reale di sicurezza che pone il tuo smartphone o tablet in un dispositivo sconosciuto.

Diversi anni fa, quando l'estensione di Firefox Firesheep era il Parlando della città in ambienti di sicurezza, è stata proprio la minaccia in gran parte teorica, ma ancora molto reale, di una semplice estensione del browser che consente agli utenti di dirottare le sessioni utente di altri utenti sul nodo Wi-Fi locale che ha portato a cambiamenti significativi. Gli utenti finali hanno iniziato a prendere sul serio la sicurezza della sessione di navigazione (utilizzando tecniche come il tunneling attraverso le connessioni Internet di casa o la connessione a VPN) e le principali aziende Internet hanno apportato importanti modifiche alla sicurezza (come la crittografia dell'intera sessione del browser e non solo l'accesso). > Proprio in questo modo, rendere gli utenti consapevoli della minaccia del juice jacking diminuisce la possibilità che le persone possano sfruttare il succo e aumenta la pressione sulle aziende per gestire meglio le pratiche di sicurezza (è fantastico, ad esempio, che il tuo dispositivo iOS sia così facilmente abbinabile e rende l'esperienza dell'utente fluida, ma le implicazioni dell'assunzione per tutta la vita con il 100% di fiducia nel dispositivo accoppiato sono piuttosto serie).

Come posso evitare il caricamento del succo?

Anche se il sollevamento del succo non è una minaccia tanto diffusa quanto il furto del telefono o l'esposizione a virus maligni tramite download compromessi, è comunque necessario adottare precauzioni di buon senso per evitare l'esposizione a sistemi che potrebbero accedervi in modo dannoso. rsonal devices.

Immagine per gentile concessione di Exogear . Le precauzioni più ovvie riguardano semplicemente il non ricaricare il telefono utilizzando un sistema di terze parti:

Mantieni i tuoi dispositivi superati:

La precauzione più ovvia è di tenere il tuo dispositivo mobile carico. Prendi l'abitudine di ricaricare il telefono a casa e in ufficio quando non lo stai utilizzando attivamente o seduto alla tua scrivania a fare il lavoro. Il minor numero di volte che ti ritrovi a fissare una barra rossa del 3% quando sei in viaggio o fuori casa, tanto meglio. Trasportare un caricabatterie personale:

I caricabatterie sono diventati così piccoli e leggeri che pesano poco di più rispetto al cavo USB effettivo a cui si collegano. Getta un caricatore nella borsa in modo da poter caricare il tuo telefono e mantenere il controllo sulla porta dati. Porta una batteria di riserva:

Che tu scelga di portare una batteria di scorta (per dispositivi che ti consentono di scambiare fisicamente batteria) o una batteria di riserva esterna (come quella piccola da 2600 mAh), puoi andare più a lungo senza dover legare il telefono a un chiosco oa una presa a muro. Oltre a garantire che il telefono mantenga una batteria piena, ci sono altre tecniche software che puoi usare (anche se, come puoi immaginare, queste non sono ideali e non sono garantite per funzionare data la corsa agli armamenti in continua evoluzione degli exploit di sicurezza). Come tale, non possiamo davvero sostenere nessuna di queste tecniche come veramente efficace, ma sono sicuramente più efficaci del non fare nulla.

Blocca il tuo telefono:

Quando il tuo telefono è bloccato, veramente bloccato e inaccessibile senza l'input di un PIN o di un codice di accesso equivalente, il telefono non deve essere associato al dispositivo a cui è collegato. I dispositivi iOS si accoppiano solo se sbloccati, ma di nuovo, come abbiamo evidenziato in precedenza, l'associazione avviene in pochi secondi, quindi è meglio assicurarsi che il telefono sia realmente bloccato. Spegni il telefono:

Questa tecnica funziona solo su modello di telefono per modello di telefono in quanto alcuni telefoni, nonostante siano spenti, continuano a alimentare l'intero circuito USB e consentono l'accesso alla memoria flash del dispositivo. Disabilita associazione (solo dispositivi iOS jailbroken):

Jonathan Zdziarski, menzionato in precedenza nell'articolo, ha rilasciato una piccola applicazione per dispositivi iOS jailbroken che consente all'utente finale di controllare il comportamento di accoppiamento del dispositivo. Puoi trovare la sua applicazione, PairLock, nel Cydia Store e qui. Un'ultima tecnica che puoi usare, che è efficace ma scomoda, è quella di usare un cavo USB con i cavi dati rimossi o messi in corto. Venduti come cavi "solo energia", questi cavi mancano i due fili necessari per la trasmissione dei dati e sono rimasti solo i due fili per la trasmissione di potenza. Uno dei lati negativi dell'utilizzo di un cavo di questo tipo, tuttavia, è che il dispositivo di solito carica più lentamente poiché i caricabatterie moderni utilizzano i canali dati per comunicare con il dispositivo e impostano una soglia di trasferimento massima appropriata (in assenza di questa comunicazione, il caricabatterie verrà impostato su la soglia minima di sicurezza).

In definitiva, la migliore difesa contro un dispositivo mobile compromesso è la consapevolezza. Mantieni il tuo dispositivo carico, abilita le funzionalità di sicurezza fornite dal sistema operativo (sapendo che non sono infallibili e tutti i sistemi di sicurezza possono essere sfruttati) ed evita di collegare il tuo telefono a stazioni di ricarica e computer sconosciuti allo stesso modo in cui eviti saggiamente di aprire gli allegati da mittenti sconosciuti

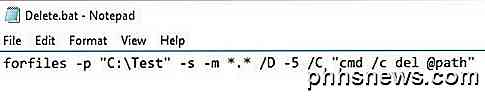

Come eliminare automaticamente i file in Windows

In precedenza ho scritto su un programma chiamato DropIt che sposta o copia automaticamente i file quando vengono visualizzati nuovi file all'interno di una cartella. Ciò può essere utile, ad esempio, se si dispone di spazio limitato su un disco rigido locale e si desidera spostare tutti i download su un dispositivo di archiviazione esterno.S

Come aggiornare il Cipher Suite di Windows Server per una maggiore sicurezza

Si esegue un sito web di tutto rispetto di cui i vostri utenti possono fidarsi. Destra? Potresti voler ricontrollare questo. Se il tuo sito è in esecuzione su Microsoft Internet Information Services (IIS), potresti essere sorpreso. Quando i tuoi utenti tentano di connettersi al tuo server tramite una connessione protetta (SSL / TLS) potresti non fornire loro un'opzione sicura.