Come usare Wireshark per acquisire, filtrare e ispezionare i pacchetti

Wireshark, uno strumento di analisi della rete precedentemente noto come Ethereal, acquisisce i pacchetti in tempo reale e li visualizza in un formato leggibile. Wireshark include filtri, codifica a colori e altre funzionalità che ti consentono di scavare in profondità nel traffico di rete e ispezionare i singoli pacchetti.

Questo tutorial ti consentirà di acquisire rapidamente le basi per catturare i pacchetti, filtrarli e controllarli. È possibile utilizzare Wireshark per ispezionare il traffico di rete di un programma sospetto, analizzare il flusso di traffico sulla rete o risolvere i problemi di rete.

Ottenere Wireshark

È possibile scaricare Wireshark per Windows o macOS dal suo sito Web ufficiale. Se stai usando Linux o un altro sistema simile a UNIX, probabilmente troverai Wireshark nei suoi repository di pacchetti. Ad esempio, se stai usando Ubuntu, troverai Wireshark nel Software Center di Ubuntu.

Solo un rapido avvertimento: molte organizzazioni non consentono Wireshark e strumenti simili sulle loro reti. Non utilizzare questo strumento sul lavoro a meno che non si disponga dell'autorizzazione.

Catturare pacchetti

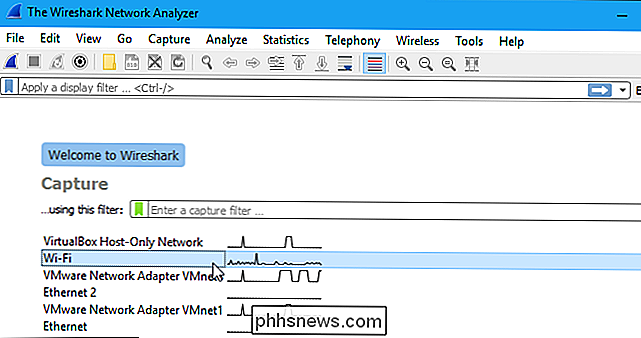

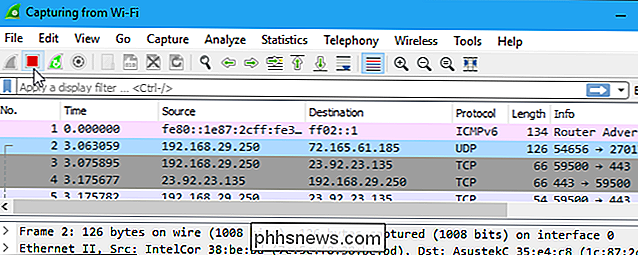

Dopo aver scaricato e installato Wireshark, è possibile avviarlo e fare doppio clic sul nome di un'interfaccia di rete in Capture per avviare l'acquisizione di pacchetti su tale interfaccia . Ad esempio, se si desidera acquisire traffico sulla rete wireless, fare clic sulla propria interfaccia wireless. Puoi configurare le funzionalità avanzate facendo clic su Cattura> Opzioni, ma per ora non è necessario.

Non appena fai clic sul nome dell'interfaccia, vedrai i pacchetti iniziare ad apparire in tempo reale. Wireshark acquisisce ciascun pacchetto inviato al o dal sistema.

Se la modalità promiscua è abilitata, è abilitata per impostazione predefinita; verranno visualizzati anche tutti gli altri pacchetti sulla rete anziché solo i pacchetti indirizzati alla scheda di rete. Per verificare se la modalità promiscua è abilitata, fai clic su Acquisisci> Opzioni e verifica che la casella di controllo "Abilita modalità promiscua su tutte le interfacce" sia attivata nella parte inferiore di questa finestra.

Fai clic sul pulsante rosso "Stop" vicino all'angolo in alto a sinistra del finestra quando si desidera interrompere l'acquisizione del traffico.

Codifica colori

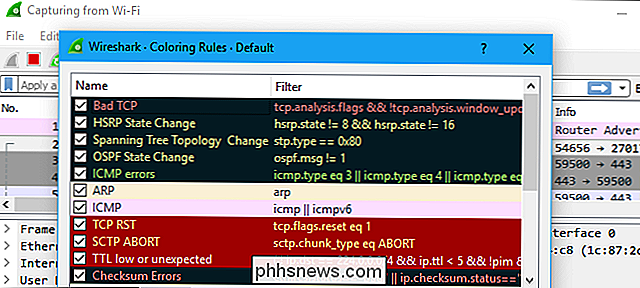

Probabilmente vedrete i pacchetti evidenziati in una varietà di colori diversi. Wireshark usa i colori per aiutarti a identificare i tipi di traffico a colpo d'occhio. Per impostazione predefinita, il colore viola chiaro è il traffico TCP, il blu chiaro è il traffico UDP e il nero identifica i pacchetti con errori, ad esempio, potrebbero essere stati consegnati fuori ordine.

Per visualizzare esattamente cosa significano i codici colore, fare clic su Visualizza> Colore Regole. Puoi anche personalizzare e modificare le regole di colorazione da qui, se lo desideri.

Cattura di esempi

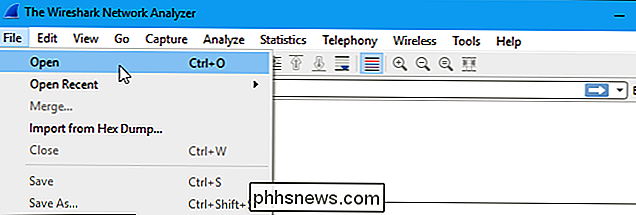

Se non c'è nulla di interessante sulla tua rete da ispezionare, la wiki di Wireshark ti copre. Il wiki contiene una pagina di file di esempio che puoi caricare e ispezionare. Fai clic su File> Apri in Wireshark e cerca il file scaricato per aprirne uno.

Puoi anche salvare le tue acquisizioni in Wireshark e aprirle in seguito. Fai clic su File> Salva per salvare i pacchetti catturati.

Pacchetti di filtri

Se stai cercando di ispezionare qualcosa di specifico, come il traffico che un programma invia quando telefona a casa, aiuta a chiudere tutte le altre applicazioni usando la rete così puoi restringere il traffico. Tuttavia, probabilmente avrai una grande quantità di pacchetti da setacciare. Ecco dove arrivano i filtri di Wireshark.

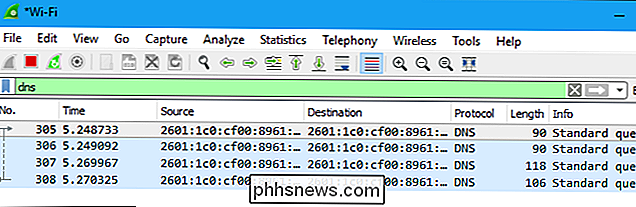

Il modo più semplice per applicare un filtro è digitarlo nella casella del filtro nella parte superiore della finestra e fare clic su Applica (o premendo Invio). Ad esempio, digita "dns" e vedrai solo i pacchetti DNS. Quando inizi a digitare, Wireshark ti aiuterà a completare automaticamente il filtro.

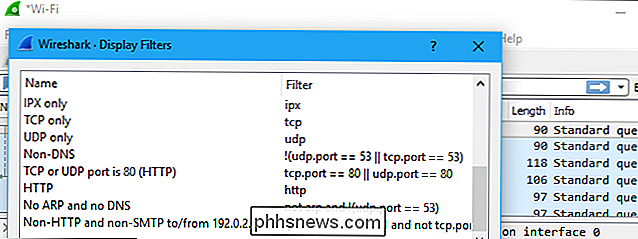

Puoi anche fare clic su Analizza> Visualizza filtri per scegliere un filtro tra i filtri predefiniti inclusi in Wireshark. Da qui, puoi aggiungere i tuoi filtri personalizzati e salvarli per accedervi facilmente in futuro.

Per ulteriori informazioni sulla lingua del filtro di visualizzazione di Wireshark, leggi la pagina delle espressioni del filtro di visualizzazione Building nella documentazione ufficiale di Wireshark.

Un'altra cosa interessante che puoi fare è fare clic con il pulsante destro del mouse su un pacchetto e selezionare Segui> Stream TCP.

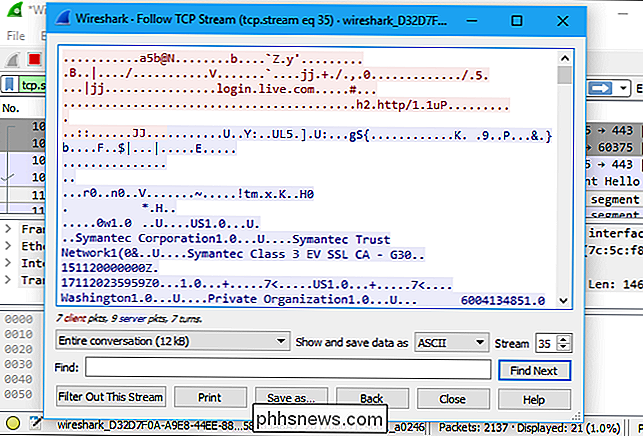

Vedrai la conversazione TCP completa tra il client e il server. Puoi anche fare clic su altri protocolli nel menu Segui per vedere le conversazioni complete per altri protocolli, se applicabile.

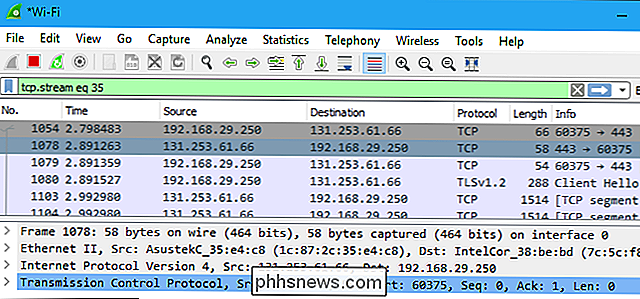

Chiudi la finestra e troverai che un filtro è stato applicato automaticamente. Wireshark ti mostra i pacchetti che compongono la conversazione.

Ispezione dei pacchetti

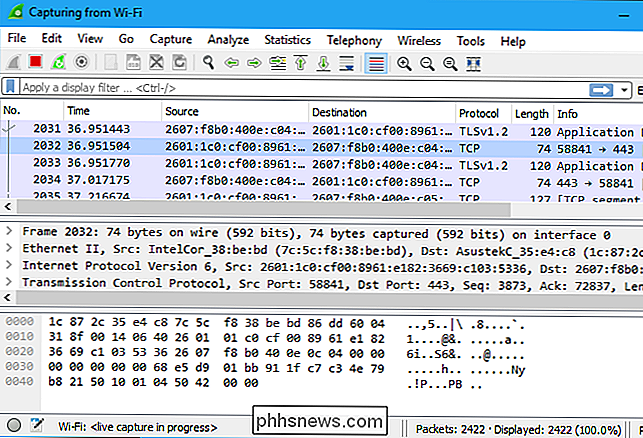

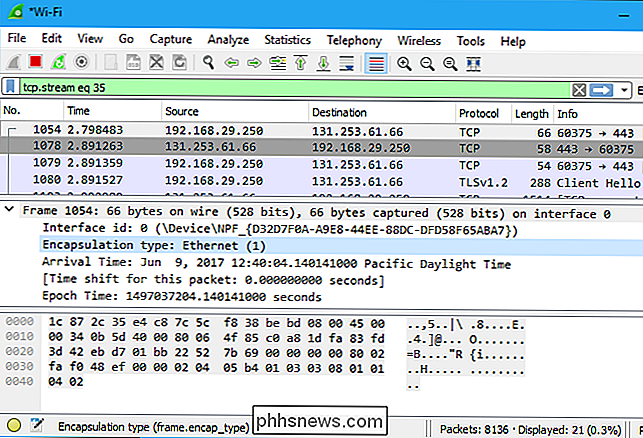

Fai clic su un pacchetto per selezionarlo e puoi scavare verso il basso per visualizzarne i dettagli.

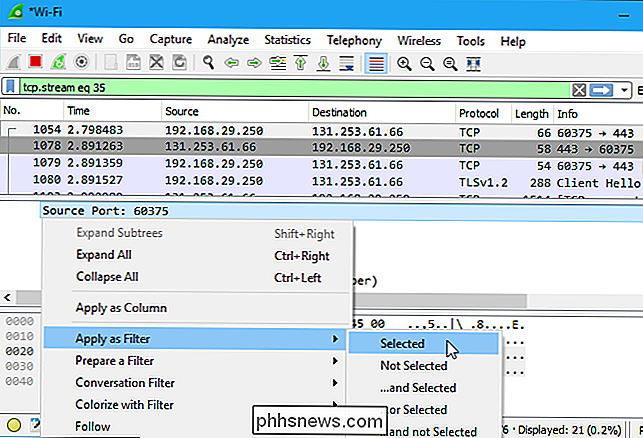

Puoi anche creare filtri da qui - giusto- fai clic su uno dei dettagli e usa il sottomenu Applica come filtro per creare un filtro basato su di esso.

Wireshark è uno strumento estremamente potente, e questo tutorial sta solo grattando la superficie di ciò che puoi fare con esso. I professionisti lo utilizzano per eseguire il debug delle implementazioni del protocollo di rete, esaminare i problemi di sicurezza e ispezionare gli interni del protocollo di rete.

È possibile trovare informazioni più dettagliate nella Guida dell'utente di Wireshark e nelle altre pagine di documentazione sul sito Web di Wireshark.

Le microtransazioni nei giochi AAA sono qui per restare (ma sono ancora terribili)

Questo fine settimana, mentre la maggior parte della tecnologia e della stampa di gioco non stava lavorando su qualcosa di particolarmente importante, Warner Bros Interactive ha cercato di far passare una piccola notizia oltre la loro attenzione. Middle-Earth: Shadow of War , l'attesissimo sequel del gioco di avventura a tema Tolkien Middle-Earth: Shadow di Mordor , includerà microtransazioni.

Definizione dell'impostazione ISO della fotocamera

Nella fotografia, ISO è una misura della sensibilità di un pezzo di pellicola o di un sensore digitale, maggiore è la sensibilità ISO. Con un ISO basso è necessario utilizzare una velocità dell'otturatore più lunga o un'apertura più ampia di quella che si avrebbe se si utilizza un ISO alto. La maggior parte delle fotocamere digitali ha un intervallo ISO compreso tra circa 100 e circa 12.