Quanto sono pessimi i difetti della CPU AMD Ryzen ed Epyc?

AMD ha ora confermato che gli "AMD Flaws" rivelati da CTS-Labs sono reali. Si consiglia di installare l'aggiornamento del BIOS che li corregge quando è disponibile. Ma non preoccuparti troppo. Il pericolo di questi difetti è stato esagerato.

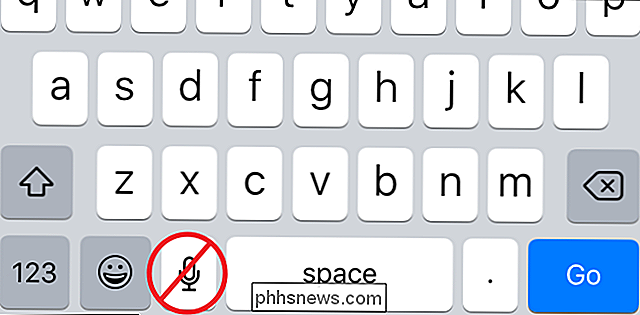

Sono state identificate quattro vulnerabilità separate, denominate Ryzenfall, Masterkey, Fallout e Chimera. Questi difetti riguardano i processori AMD Ryzen e i processori server EPYC, entrambi basati sulla microarchitettura Zen di AMD. Al momento, non ci sono state segnalazioni di queste vulnerabilità sfruttate in natura. Gli stessi difetti sono stati confermati solo di recente. E sfortunatamente, non c'è ancora modo di determinare se una CPU è stata compromessa. Ma ecco cosa sappiamo.

L'attaccante ha bisogno di un accesso amministrativo

CORRELATO: In che modo i difetti di Meltdown e Spectre influenzano il mio PC?

Il vero takeaway qui è che ogni singola vulnerabilità CTS-Labs annunciato richiede l'accesso amministrativo su un computer con una CPU AMD Ryzen o EPYC da sfruttare. E se l'attaccante ha accesso amministrativo sul tuo computer, può installare keylogger, guardare tutto ciò che stai facendo, rubare tutti i tuoi dati ed eseguire molti altri attacchi cattivi.

In altre parole, queste vulnerabilità permettono a un attaccante che ha già compromesso il tuo computer per fare altre cose brutte che non dovrebbero essere in grado di fare.

Queste vulnerabilità sono ancora un problema, ovviamente. Nel peggiore dei casi, un utente malintenzionato può effettivamente compromettere la CPU stessa, nascondendo il malware al suo interno che persiste anche se si riavvia il PC o si reinstalla il sistema operativo. Questo è male, e AMD sta lavorando a una correzione. Ma un attaccante ha ancora bisogno di un accesso amministrativo al PC in primo luogo per eseguire questo attacco.

In altre parole, questo è molto meno spaventoso delle vulnerabilità Meltdown e Spectre, che permettevano il software senza accesso amministrativo, anche il codice JavaScript in esecuzione una pagina web in un browser web - per leggere i dati a cui non dovrebbe avere accesso.

E, a differenza di come patch per Meltdown e Spectre potrebbero rallentare i sistemi esistenti, AMD dice che non ci saranno impatti sulle prestazioni quando si riparano questi bug .

Quali sono MASTERKEY, FALLOUT, RYZENFALL e CHIMERA?

CORRELATI: Intel Management Engine, spiegato: Il minuscolo computer all'interno della CPU

Tre delle quattro vulnerabilità sono attacchi al processore di sicurezza della piattaforma AMD o PSP. Questo è un piccolo coprocessore di sicurezza integrato incorporato nelle CPU di AMD. Funziona in realtà su una CPU ARM separata. È la versione di AMD di Intel Management Engine (Intel ME) o Apple Secure Enclave.

Questo processore di sicurezza dovrebbe essere completamente isolato dal resto del computer e consentire solo l'esecuzione di un codice sicuro e affidabile. Ha anche pieno accesso a tutto il sistema. Ad esempio, gestisce le funzioni del Trusted Platform Module (TPM) che abilitano cose come la crittografia del dispositivo. La PSP ha un firmware che può essere aggiornato tramite gli aggiornamenti del BIOS di sistema, ma accetta solo gli aggiornamenti firmati crittograficamente da AMD, il che significa che gli hacker non possono decifrare, in teoria.

La vulnerabilità MASTERKEY consente a un utente malintenzionato di accedere un computer per bypassare il controllo della firma e installare il proprio firmware all'interno del processore di sicurezza della piattaforma AMD. Questo firmware dannoso avrebbe quindi pieno accesso al sistema e rimarrebbe attivo anche quando si riavvia o si reinstalla il sistema operativo.

La PSP espone anche un'API al computer. Le vulnerabilità di FALLOUT e RYZENFALL sfruttano le falle che la PSP espone al codice di esecuzione in PSP o in SMM (System Management Mode). L'autore dell'attacco non dovrebbe essere in grado di eseguire codice all'interno di questi ambienti protetti e potrebbe installare malware persistente nell'ambiente SMM.

Molte schede madri AM4 e TR4 dispongono di un "chipset Promontory". Si tratta di un componente hardware sulla scheda madre che gestisce comunicazione tra CPU AMD, memoria e altri dispositivi di sistema. Ha pieno accesso a tutta la memoria e ai dispositivi sul sistema. Tuttavia, la vulnerabilità di CHIMERA sfrutta i difetti del chipset Promontory. Per trarne vantaggio, un utente malintenzionato dovrebbe installare un nuovo driver hardware e quindi utilizzare quel driver per crackare il chipset ed eseguire il codice sul processore stesso del chipset. Questo problema riguarda solo alcuni sistemi Ryzen Workstation e Ryzen Pro, poiché il chipset non viene utilizzato sulle piattaforme EPYC Server.

Ancora una volta, ogni singolo difetto di AMD qui - MASTERKEY, FALLOUT, RYZENFALL e CHIMERA - tutti richiedono a un utente malintenzionato di compromettere il PC e di eseguire software con accesso di amministratore per sfruttarli. Tuttavia, quell'attaccante sarà quindi in grado di nascondere il codice dannoso laddove i programmi di sicurezza tradizionali non lo troveranno mai.

Per maggiori dettagli, leggi la valutazione tecnica di AMD e questo sommario tecnico di Trail of Bits.

CTS-Labs, che ha rivelato questi flussi, pensa che AMD stia minimizzando la loro severità. Tuttavia, mentre siamo d'accordo sul fatto che si tratta di problemi potenzialmente gravi che dovrebbero essere risolti, riteniamo sia importante sottolineare quanto sarebbero difficili da sfruttare, a differenza di Meltdown e Spectre.

Aggiornamenti del BIOS in corso

Come controllare la versione del BIOS e aggiornarla

AMD risolverà i problemi MASTERKEY, FALLOUT e RYZENFALL tramite gli aggiornamenti del firmware per AMD Platform Security Processor (PSP). Questi aggiornamenti saranno disponibili tramite gli aggiornamenti del BIOS. Dovrai ottenere questi aggiornamenti del BIOS dal produttore del tuo PC o, se hai costruito il tuo PC, dal produttore della tua scheda madre.

Il 21 marzo, AMD disse che prevedeva di rilasciare questi aggiornamenti "nelle prossime settimane", quindi tenere d'occhio gli aggiornamenti del BIOS prima della fine di aprile. CTS-Labs ritiene che questa linea temporale sia "drasticamente ottimistica", ma vedremo cosa accadrà.

AMD ha anche detto che lavorerà con ASMedia, la società di terze parti che ha sviluppato il chipset Promontory, per patchare l'attacco CHIMERA . Tuttavia, come nota CTS-Labs, AMD non ha fornito una timeline per questa patch. Correzioni per CHIMERA saranno rese disponibili tramite futuri aggiornamenti del BIOS.

Image Credit: Joerg Huettenhoelscher / Shutterstock.com, CTS Labs

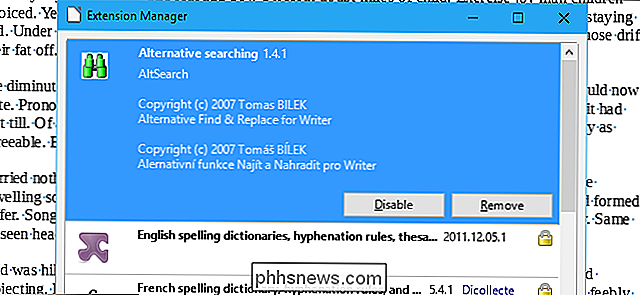

Come installare e gestire le estensioni in LibreOffice

LibreOffice ha molte funzioni utili, ma è possibile aggiungerne altre. Proprio come i componenti aggiuntivi di Firefox o le estensioni di Chrome, è possibile aggiungere estensioni a LibreOffice per espandere le sue funzionalità. Ad esempio, ci sono estensioni che aggiungono una finestra di dialogo Trova e sostituisci avanzata per Writer (AltSearch), un correttore grammaticale per Writer (A prova di luce), un calendario per Calc, una finestra di ricerca mobile in Calc e la possibilità di eseguire calcoli direttamente in un documento di Writer (iMath).

Che tipo di filtro dell'aria dovrei usare per il mio forno e A / C?

Spero che tu sappia che dovresti cambiare forno e filtro A / C ogni due mesi. Ma che tipo di filtro dell'aria dovresti comprare? CORRELATO: Come ottimizzare il flusso d'aria della tua casa per risparmiare sui tuoi A / C Se il tuo sistema HVAC viene fornito con un manuale utente, allora probabilmente dice cosa tipo di filtro dell'aria che dovresti usare, ma se sei come la maggior parte dei proprietari di casa, probabilmente non hai idea di dove sia il manuale utente per il tuo sistema HVAC (se lo hai ancora in primo luogo).