Come vedere se la tua VPN perde le tue informazioni personali

Molte persone usano le reti private virtuali (VPN) per mascherare la propria identità, crittografare le loro comunicazioni o navigare sul Web da una posizione diversa. Tutti questi obiettivi possono crollare se le tue informazioni reali perdono in un buco di sicurezza, che è più comune di quanto penseresti. Diamo un'occhiata a come identificare e correggere le perdite.

Come si verificano le perdite VPN

Le basi dell'utilizzo della VPN sono piuttosto semplici: si installa un pacchetto software sul computer, dispositivo o router (o si usa il suo built-in Software VPN). Questo software cattura tutto il traffico di rete e lo reindirizza, attraverso un tunnel crittografato, a un punto di uscita remoto. Per il mondo esterno, tutto il tuo traffico sembra provenire da quel punto remoto piuttosto che dalla tua posizione reale. Questo è ottimo per la privacy (se vuoi assicurarti che nessuno tra il tuo dispositivo e il server di uscita possa vedere cosa stai facendo), è ottimo per il superamento del confine virtuale (come guardare i servizi di streaming negli Stati Uniti in Australia) ed è un modo eccellente per nascondere la tua identità online.

Tuttavia, la sicurezza e la privacy dei computer sono per sempre un gioco di gatto e topo. Nessun sistema è perfetto e nel tempo vengono scoperte vulnerabilità che possono compromettere la sicurezza e i sistemi VPN non fanno eccezione. Ecco i tre principali modi in cui la tua VPN può divulgare le tue informazioni personali.

Protocolli e bug difettosi

Nel 2014, il ben pubblicizzato bug Heartbleed ha mostrato di perdere le identità degli utenti VPN. All'inizio del 2015 è stata scoperta una vulnerabilità del browser Web che consente a una terza parte di inviare una richiesta a un browser Web per rivelare il vero indirizzo IP dell'utente (aggirando l'offuscamento fornito dal servizio VPN).

Questa vulnerabilità, parte del protocollo di comunicazione WebRTC, non è ancora stato completamente rattoppato, ed è ancora possibile per i siti Web a cui ci si connette, anche dietro la VPN, per eseguire il polling del browser e ottenere il proprio indirizzo reale. Alla fine del 2015 è stata scoperta una vulnerabilità meno diffusa (ma ancora problematica) in cui gli utenti sullo stesso servizio VPN potevano smascherare altri utenti.

Queste vulnerabilità sono le peggiori perché sono impossibili da prevedere, le aziende sono lente a correggerle, e devi essere un consumatore informato per garantire che il tuo provider VPN abbia a che fare con minacce nuove e conosciute in modo appropriato. Tuttavia, una volta scoperti, puoi prendere provvedimenti per proteggerti (come evidenzieremo in un momento).

Perdite DNS

Anche senza errori e difetti di sicurezza, tuttavia, c'è sempre la questione del DNS perdite (che possono derivare da scelte di configurazione predefinite del sistema operativo, errore dell'utente o errore del provider VPN). I server DNS risolvono gli indirizzi umani che utilizzi (come www.facebook.com) in indirizzi compatibili con le macchine (come 173.252.89.132). Se il tuo computer utilizza un server DNS diverso da quello della tua VPN, può dare informazioni su di te.

Le perdite DNS non sono così gravi come le perdite IP, ma possono comunque dare via la tua posizione. Se la tua fuga DNS mostra che i tuoi server DNS appartengono ad un piccolo ISP, ad esempio, riduce notevolmente la tua identità e può localizzarti geograficamente rapidamente.

Qualsiasi sistema può essere vulnerabile a una perdita DNS, ma Windows è stato storicamente uno dei peggiori trasgressori, a causa del modo in cui il sistema operativo gestisce le richieste e la risoluzione DNS. In effetti, la gestione DNS di Windows 10 con una VPN è così grave che il braccio di sicurezza informatica del Department of Homeland Security, il Computer United States Computing Team, ha emesso un briefing sul controllo delle richieste DNS nell'agosto 2015.

IPv6 Leaks

RELATED: Stai usando IPv6? Dovresti aver cura di te?

Infine, il protocollo IPv6 può causare perdite che possono rivelare la tua posizione e consentire a terze parti di tracciare i tuoi movimenti su Internet. Se non hai familiarità con IPv6, dai un'occhiata alla nostra spiegazione qui-è essenzialmente la prossima generazione di indirizzi IP e la soluzione al mondo che sta esaurendo gli indirizzi IP come il numero di persone (e dei loro prodotti connessi a Internet) alle stelle.

Mentre IPv6 è ottimo per risolvere questo problema, al momento non è così grande per le persone preoccupate per la privacy.

Per farla breve: alcuni provider VPN gestiscono solo le richieste IPv4 e ignorano le richieste IPv6. Se la tua particolare configurazione di rete e ISP vengono aggiornati per supportare IPv6 ma la tua VPN non gestisce le richieste IPv6, puoi trovarti in una situazione in cui una terza parte può fare richieste IPv6 che rivelano la tua vera identità (perché la VPN li trasmette solo ciecamente alla tua rete locale / computer, che risponde onestamente alla richiesta.

In questo momento, le perdite IPv6 sono la fonte meno minacciosa di dati trapelati. Il mondo è stato così lento nell'adottare IPv6 che, nella maggior parte dei casi, il tuo ISP trascinando i piedi anche a sostenerlo ti sta effettivamente proteggendo dal problema. Tuttavia, dovresti essere consapevole del potenziale problema e proteggerti in modo proattivo.

Come verificare le perdite

CORRELATI: Qual è la differenza tra una VPN e un proxy?

Quindi, dove tutto questo? lasciarti, l'utente finale, quando si tratta di sicurezza? Ti lascia in una posizione in cui devi essere attivamente vigile sulla tua connessione VPN e spesso testare la tua connessione per assicurarti che non stia perdendo. Non fatevi prendere dal panico, però: vi guideremo attraverso l'intero processo di test e patch delle vulnerabilità note.

Controllare le perdite è una cosa piuttosto semplice, anche se sistemandole, come vedrete nel la prossima sezione è un po 'più complicata. Internet è pieno di persone attente alla sicurezza e non c'è carenza di risorse disponibili online per aiutarti a verificare le vulnerabilità della connessione.

Nota: mentre puoi utilizzare questi test di perdita per verificare se il tuo browser proxy ha perdite di informazioni, i proxy sono una bestia completamente diversa rispetto alle VPN e non devono essere considerati uno strumento di privacy sicuro.

Fase uno: trova l'IP locale

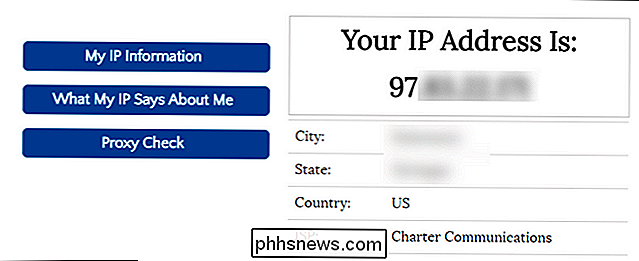

Innanzitutto, determina quale sia l'indirizzo IP effettivo della tua connessione Internet locale. Se stai usando la tua connessione domestica, questo sarebbe l'indirizzo IP fornito dal tuo Internet Service Provider (ISP). Ad esempio, se utilizzi il Wi-Fi in un aeroporto o in un hotel, sarà l'indirizzo IP il loro ISP. Indipendentemente da ciò, abbiamo bisogno di capire che cosa sia una connessione nuda dalla tua posizione corrente a Internet più grande.

Puoi trovare il tuo vero indirizzo IP disattivando temporaneamente la tua VPN. In alternativa, puoi prendere un dispositivo sulla stessa rete che non è connessa a una VPN. Quindi, visita semplicemente un sito Web come WhatIsMyIP.com per vedere il tuo indirizzo IP pubblico.

Prendi nota di questo indirizzo, poiché questo è l'indirizzo non vuoi vedere il pop-up nel test VPN Seguirà brevemente

Fase 2: Esegui il test delle perdite di base

Quindi, scollega la VPN ed esegui il seguente test di tenuta sulla tua macchina. È vero, noi non vogliamo ancora la VPN in esecuzione - dobbiamo prima ottenere alcuni dati di base.

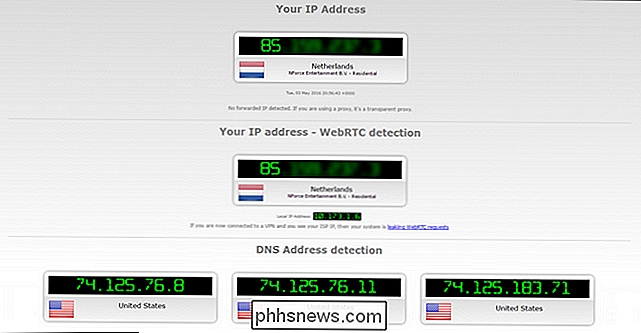

Per i nostri scopi, useremo IPLeak.net, poiché esegue simultaneamente test per il tuo indirizzo IP, se il tuo indirizzo IP perde tramite WebRTC e quali server DNS stai usando.

Nello screenshot qui sopra, il nostro indirizzo IP e il nostro indirizzo trapelato WebRTC sono identici (anche se li abbiamo sfocati fuori) - entrambi sono l'indirizzo IP fornito dal nostro ISP locale per il controllo che abbiamo eseguito nel primo passaggio di questa sezione.

Inoltre, tutte le voci DNS nel "Rilevamento indirizzo DNS" nella parte inferiore corrispondono al DNS impostazioni sulla nostra macchina (abbiamo il nostro computer impostato per connettersi ai server DNS di Google). Quindi, per il nostro test di perdita iniziale, tutto si verifica, dal momento che non siamo collegati alla nostra VPN.

Come test finale, puoi anche controllare se la tua macchina perde indirizzi IPv6 con IPv6Leak.com. Come accennato in precedenza, anche se questo è ancora un problema raro, non fa mai male essere proattivo.

Ora è il momento di accendere la VPN ed eseguire più test.

Fase tre: Connettiti alla tua VPN ed Esegui la perdita Prova di nuovo

Ora è il momento di connettersi alla tua VPN. Qualunque sia la routine che la tua VPN richiede per stabilire una connessione, ora è il momento di eseguirla: avvia il programma VPN, abilita la VPN nelle impostazioni del tuo sistema o qualunque cosa tu faccia normalmente per connetterti.

Una volta connesso, è ora di eseguire nuovamente il test di tenuta. Questa volta dovremmo (si spera) vedere risultati completamente diversi. Se tutto funziona perfettamente, avremo un nuovo indirizzo IP, nessuna perdita di WebRTC e una nuova voce DNS. Ancora una volta, utilizzeremo IPLeak.net:

Nello screenshot qui sopra, puoi vedere che la nostra VPN è attiva (dal momento che il nostro indirizzo IP mostra che siamo collegati dai Paesi Bassi anziché dagli Stati Uniti), ed entrambi i nostri rilevati Indirizzo IP e l'indirizzo WebRTC sono gli stessi (il che significa che non stiamo perdendo il nostro vero indirizzo IP tramite la vulnerabilità WebRTC).

Tuttavia, i risultati DNS nella parte inferiore mostrano gli stessi indirizzi di prima , proveniente dagli Stati Uniti, il che significa che la nostra VPN perde i nostri indirizzi DNS.

Questa non è la fine del mondo dal punto di vista della privacy, in questo caso particolare, poiché stiamo utilizzando i server DNS di Google invece dei nostri I server DNS dell'ISP. Ma identifica ancora che proveniamo dagli Stati Uniti e indica ancora che la nostra VPN perde le richieste DNS, il che non va bene.

NOTA: se il tuo indirizzo IP non è cambiato, probabilmente non lo è una perdita". Invece, 1) la tua VPN è configurata in modo errato, e non si connette affatto, o 2) il tuo provider VPN ha completamente abbandonato la palla in qualche modo, e devi contattare la loro linea di supporto e / o trovare un nuovo provider VPN.

Inoltre, se hai eseguito il test IPv6 nella sezione precedente e hai riscontrato che la tua connessione rispondeva alle richieste IPv6, dovresti eseguire nuovamente di nuovo il test IPv6 per vedere come la VPN sta gestendo le richieste.

Quindi succede se rilevi una perdita? Parliamo di come gestirli.

Come prevenire le perdite

Anche se è impossibile prevedere e prevenire ogni possibile vulnerabilità di sicurezza, possiamo facilmente prevenire le vulnerabilità WebRTC, le perdite DNS e altri problemi. Ecco come proteggerti.

Utilizza un provider VPN affidabile

CORRELATO: Come scegliere il miglior servizio VPN per le tue esigenze

Prima di tutto, dovresti utilizzare un provider VPN affidabile che mantenga i suoi utenti al passo con ciò che sta accadendo nel mondo della sicurezza (faranno i compiti in modo da non doverlo fare), e agiscono su tali informazioni per bloccare in modo proattivo i buchi (e avvisarti quando hai bisogno di fare i cambiamenti). A tal fine, consigliamo vivamente StrongVPN, un ottimo provider VPN che non solo abbiamo consigliato prima ma usiamo noi stessi.

Vuoi un test rapido e sporco per vedere se il tuo provider VPN è o meno affidabile? Esegui una ricerca per il loro nome e parole chiave come "WebRTC", "porte che perdono" e "perdite IPv6". Se il tuo provider non ha post di blog pubblici o documentazione di supporto che discute questi problemi, probabilmente non vuoi usare quel provider VPN perché non riescono ad indirizzare e informare i loro clienti.

Disabilita Richieste WebRTC

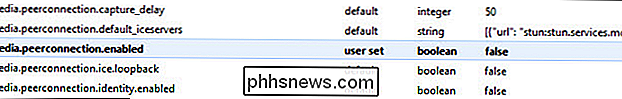

Se tu " utilizzando Chrome, Firefox o Opera come browser Web, è possibile disabilitare le richieste WebRTC per chiudere la perdita WebRTC. Gli utenti di Chrome possono scaricare e installare una delle due estensioni di Chrome: WebRTC Block o ScriptSafe. Entrambi bloccheranno le richieste WebRTC, ma ScriptSafe ha il vantaggio aggiuntivo di bloccare i file JavaScript, Java e Flash dannosi.

Gli utenti di Opera possono, con un piccolo aggiustamento, installare estensioni di Chrome e utilizzare le stesse estensioni per proteggere i loro browser. Gli utenti di Firefox possono disabilitare la funzionalità WebRTC dal menu about: config. Basta digitareabout: confignella barra degli indirizzi di Firefox, fare clic sul pulsante "I'll be careful", quindi scorrere verso il basso fino a visualizzare la vocemedia.peerconnection.enabled. Fare doppio clic sulla voce per impostarla su "false".

Dopo aver applicato una delle soluzioni precedenti, svuota la cache del browser Web e riavvialo.

Plug DNS e IPv6 Leaks

Plugging DNS e IPv6 le perdite possono essere un enorme fastidio o banalmente facili da risolvere, a seconda del provider VPN che si utilizza. Nel migliore dei casi, puoi semplicemente comunicare al tuo provider VPN, tramite le impostazioni della tua VPN, di collegare i fori DNS e IPv6 e il software VPN gestirà tutto il lavoro pesante per te.

Se il tuo software VPN non fornisce questa opzione, (ed è piuttosto raro trovare software che modifichi il tuo computer per tuo conto in questo modo) dovrai impostare manualmente il tuo provider DNS e disabilitare IPv6 a livello di dispositivo. Tuttavia, anche se disponi di un utile software VPN che ti aiuterà a risolvere il problema, ti consigliamo di leggere le seguenti istruzioni su come cambiare manualmente le cose, così puoi ricontrollare che il tuo software VPN apporti le modifiche corrette.

Dimostreremo come farlo su un computer con Windows 10, sia perché Windows è un sistema operativo molto diffuso che perché è anche incredibilmente dispersivo in questo senso (rispetto ad altri sistemi operativi). Il motivo per cui Windows 8 e 10 sono così vulnerabili è dovuto a una modifica del modo in cui Windows ha gestito la selezione del server DNS.

In Windows 7 e versioni successive, Windows utilizza semplicemente i server DNS specificati nell'ordine in cui sono stati specificati (oppure, non l'hai fatto, avrebbe usato solo quelli specificati a livello di router o ISP). A partire da Windows 8, Microsoft ha introdotto una nuova funzionalità denominata "Smart Named Homed Resolution". Questa nuova funzionalità ha cambiato il modo in cui Windows gestiva i server DNS. Per essere onesti, in realtà accelera la risoluzione DNS per la maggior parte degli utenti, se i server DNS primari sono lenti o non rispondono. Per gli utenti VPN, tuttavia, può causare perdite DNS, in quanto Windows può ricorrere a server DNS diversi da quelli assegnati da VPN.

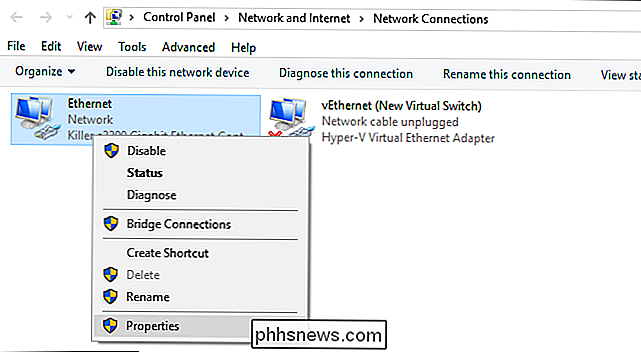

Il modo più infallibile per risolvere il problema in Windows 8, 8.1 e 10 (sia Home che Pro edizioni), è semplicemente impostare manualmente i server DNS per tutte le interfacce.

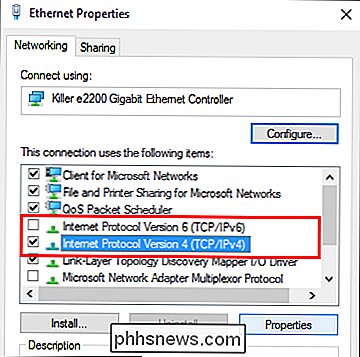

A tal fine, aprire "Connessioni di rete" tramite Pannello di controllo> Rete e Internet> Connessioni di rete e fare clic con il tasto destro su ciascuna voce esistente per modificare le impostazioni per quella scheda di rete.

Per ogni scheda di rete, deselezionare "Protocollo Internet versione 6", per proteggersi dalla perdita di IPv6. Quindi selezionare "Protocollo Internet versione 4" e fare clic sul pulsante "Proprietà".

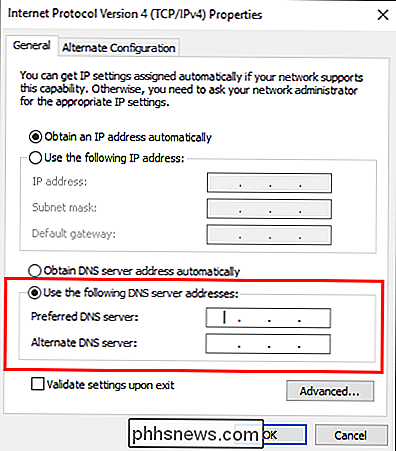

Nel menu Proprietà, selezionare "Utilizza i seguenti indirizzi server DNS".

Nelle caselle DNS "Preferred" e "Alternate" immettere Server DNS che desideri utilizzare. Lo scenario migliore è che utilizzi un server DNS specificamente fornito dal tuo servizio VPN. Se la tua VPN non ha server DNS da utilizzare, puoi invece utilizzare server DNS pubblici non associati alla tua posizione geografica o ISP, come i server di OpenDNS, 208.67.222.222 e 208.67.220.220.

Ripeti questo processo di specificare gli indirizzi DNS per ogni adattatore sul tuo computer abilitato alla VPN al fine di garantire che Windows non possa mai ricadere sull'indirizzo DNS sbagliato.

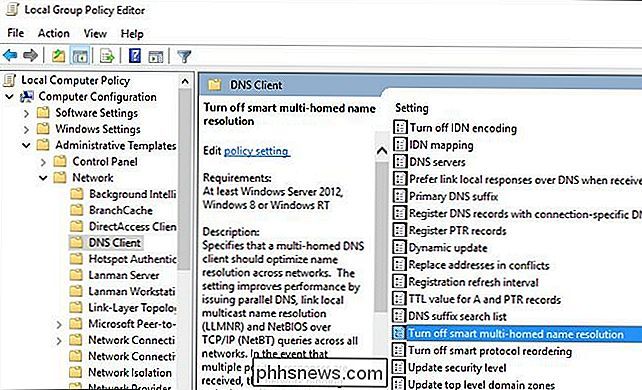

Gli utenti di Windows 10 Pro possono anche disabilitare l'intera funzione di risoluzione denominata Smart Multi-Homed tramite il gruppo Policy Editor, ma raccomandiamo anche di eseguire i passaggi precedenti (nel caso in cui un aggiornamento futuro riattiva la funzionalità il computer inizierà a perdere dati DNS).

Per farlo, premi Windows + R per aprire la finestra di dialogo Esegui, inserisci "Gpedit.msc" per avviare l'Editor Criteri di gruppo locali e, come illustrato di seguito, accedere a Modelli amministrativi> Rete> Client DNS. Cerca la voce "Disattiva la risoluzione dei nomi multi-homed intelligente".

Fai doppio clic sulla voce e seleziona "Abilita", quindi premi il pulsante "OK" (è un po 'controinuitivo, ma l'impostazione è "Disattiva smart ... "così abilitandolo attiva effettivamente la politica che disattiva la funzione). Ancora una volta, per dare enfasi, raccomandiamo di modificare manualmente tutte le voci DNS in modo che anche se questa modifica di criterio fallisce o viene modificata in futuro, sei ancora protetto.

Quindi, con tutte queste modifiche messe in atto, come appare ora il nostro test di perdita?

Pulisci come un fischietto: il nostro indirizzo IP, il nostro test di perdita WebRTC e il nostro indirizzo DNS tornano tutti come appartenenti al nostro nodo di uscita VPN nei Paesi Bassi. Per quanto riguarda il resto di Internet, veniamo da Lowlands.

Giocare al gioco Private Investigator sulla tua stessa connessione non è esattamente un modo eccitante per passare una serata, ma è un passo necessario per garantire La connessione VPN non è compromessa e perde le tue informazioni personali. Fortunatamente con l'aiuto degli strumenti giusti e di una buona VPN, il processo è indolore e le informazioni IP e DNS vengono mantenute private.

Come eseguire l'aggiornamento da Windows 7 o 8 a Windows 10 (Right Now)

Non sei interessato a un'installazione pulita, non ti devi preoccupare di cancellare il tuo computer, voglio solo fare il grande passo e l'aggiornamento a Windows 10. Potrebbe essere un processo relativamente semplice, ma è sempre utile portare una guida. Continuate a leggere mentre vi guidiamo attraverso il processo di aggiornamento.

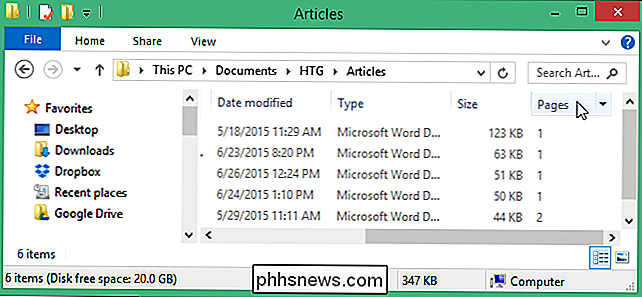

Come ottenere i conteggi delle pagine per più documenti di Word contemporaneamente

Scoprire quante pagine sono in un documento di Word è davvero facile quando il documento è aperto. Tuttavia, cosa succede se si dispone di molti documenti in una cartella per cui si desidera scoprire i conteggi delle pagine? Questo è fatto facilmente in Windows. Perché questo è fatto in Windows, chiudi tutti i file di Word aperti.